Атаки хакеров как осада замка в Средневековье: кто-то пытается вынести тараном ворота или сломать стену. Другие действуют тоньше: посылают Троянского коня или вербуют агента внутри, который устраивает диверсию.

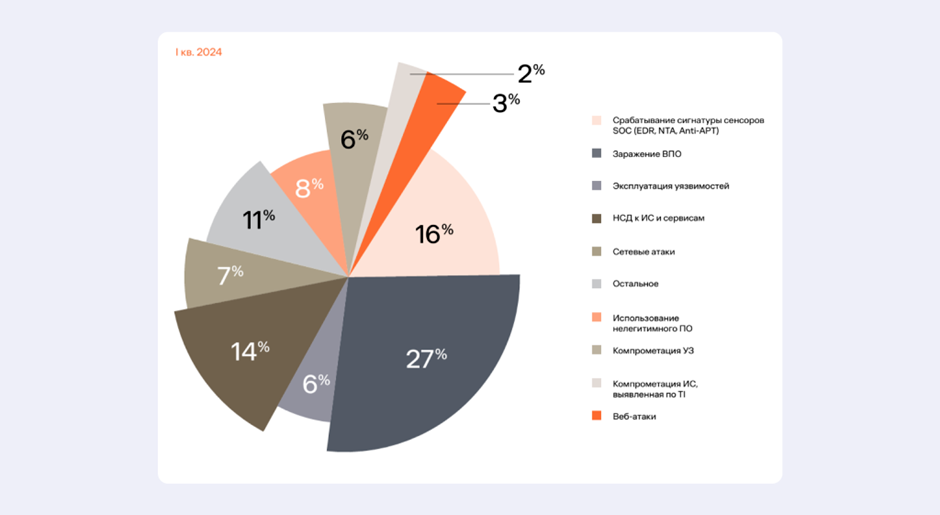

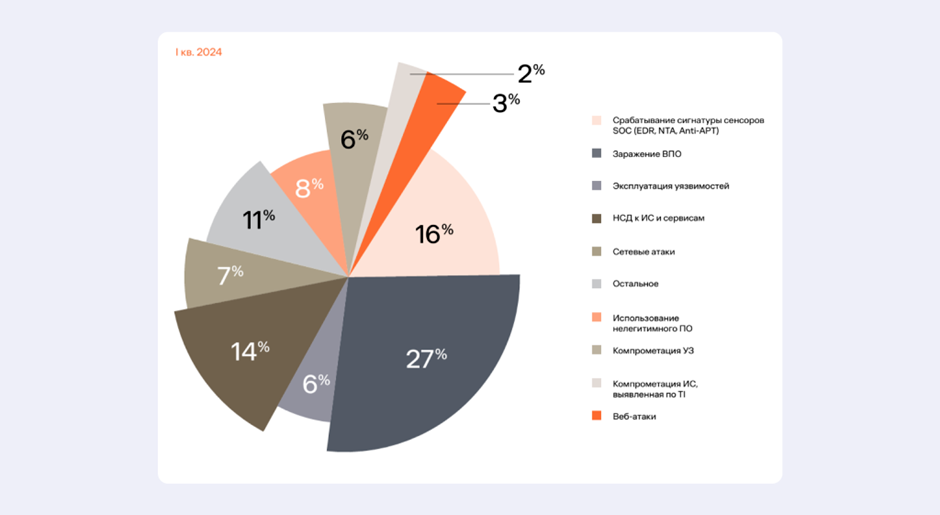

По данным группы компаний «Солар», в первом квартале 2024 года около 30% ИБ-инцидентов в российских организациях происходили при намеренном или случайном участии сотрудников.

В 30% инцидентов, которые проанализировал “Солар”, входят несанкционированные доступы к ИС и сервисам (14%), использование нелегитимного ПО (8%), компрометации УЗ (6%) и ИС (2%)

А аналитики компании Positive Technologies сообщают о том, что в первом полугодии 2024 года случился всплеск утечек коммерческой тайны и информации ограниченного доступа. В рейтинге украденных данных этот вид информации занимает второе место с показателем 24%. Среди отраслей в лидерах госучреждения, ИТ-компании, промышленный и транспортный секторы — секретные сведения содержались в каждой третьей утечке.

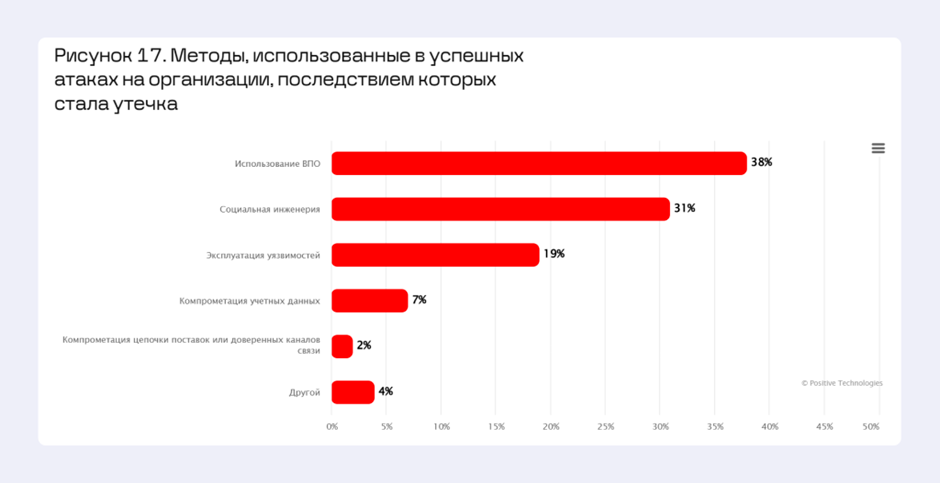

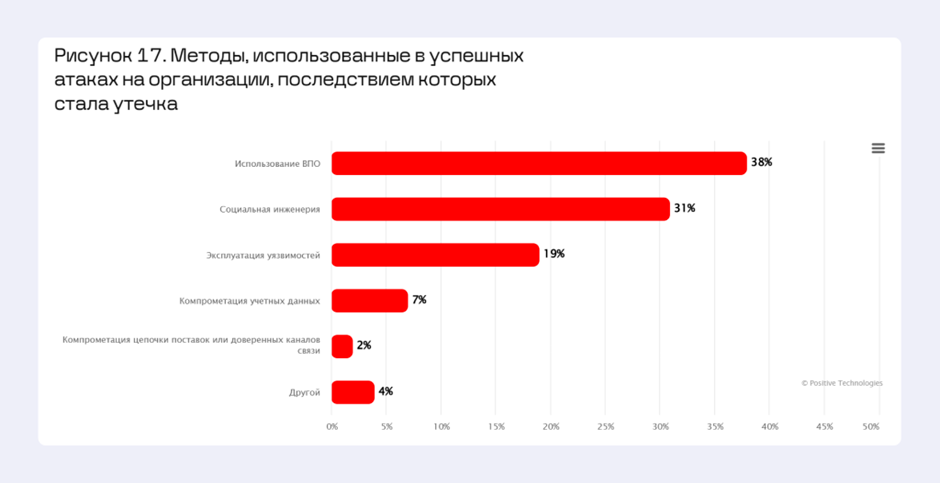

Positive Technologies также сообщает, что 31% атак, которые закончились утечками, провели с помощью методов социальной инженерии и компрометации учетных данных

Вывод: механизмы защиты данных в корпоративных сервисах важны. Но одним из самых «уязвимых» мест систем безопасности остаются сотрудники — или инсайдеры.

Например, в 2019 году сотрудник крупного российского банка слил чувствительные данные клиентов на теневой рынок. Конфиденциальную информацию ему доверили по должности, под обязательное ознакомление с:

Например, осенью 2020 года случился ряд фишинговых атак с применением трояна Emotet. Во всех случаях злоумышленники рассылали письма, в которые был вложен файл формата .doc. При его открытии жертвам предлагали разрешить запуск макросов.

Как только люди это делали, вредоносная программа тут же устанавливалась на компьютер. А спустя несколько мгновений появлялось сообщение, что Word обнаружил ошибку и не может открыть файл. Это усыпляло бдительность пользователей — большинство даже не предполагало, что такой «безобидный» документ может заразить их систему.

Таким образом злоумышленники рассылали «корпоративные» письма от центра обновлений Windows, служб доставки, и даже попытались похитить данные нескольких муниципалитетов Литвы.

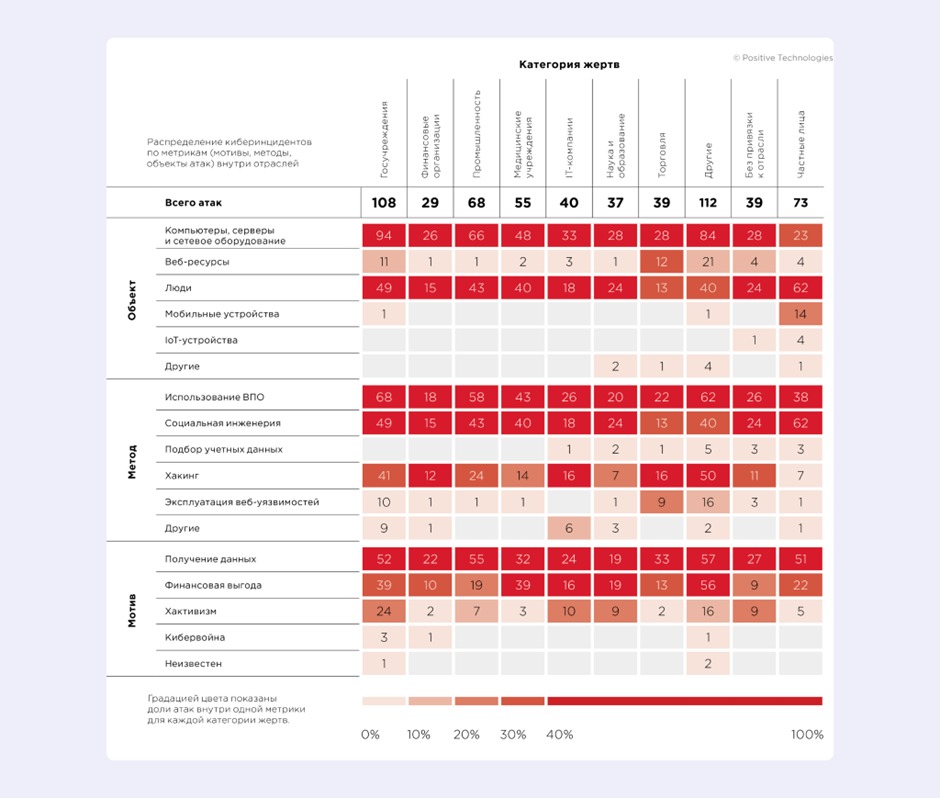

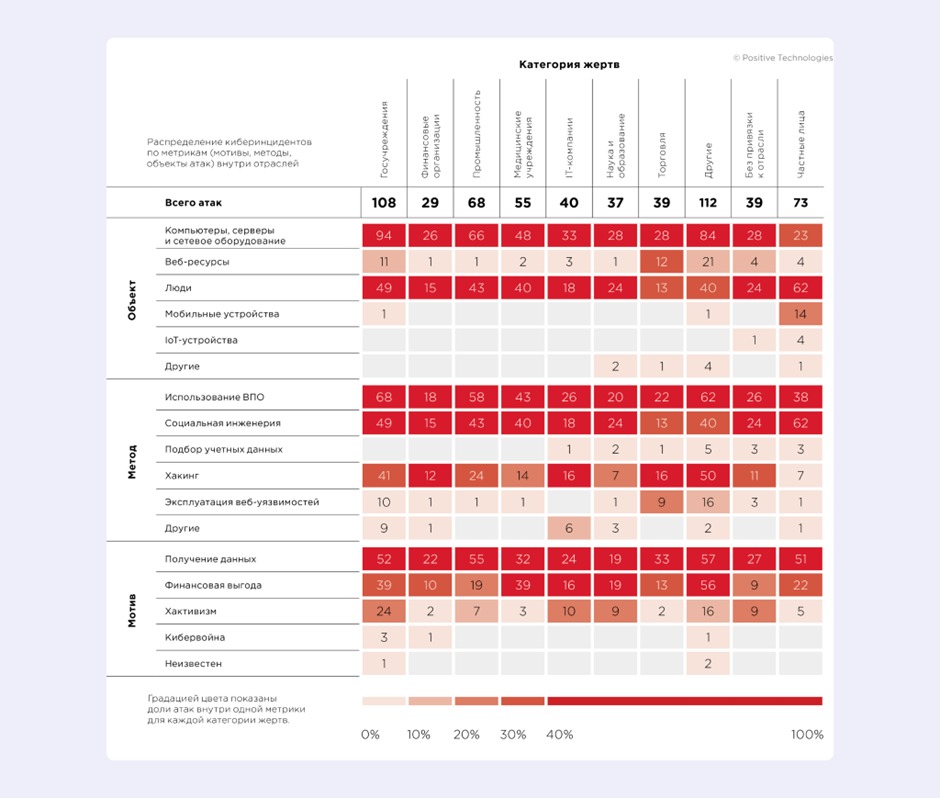

Таблица ИБ-инцидентов с разбивкой по отраслям от Positive Technologies — четвертый квартал 2020 года. По ней видно, как часто киберпреступники атаковали людей, использовали методы социальной инженерии и с какой целью проводили атаки в период пандемии

Как только документ будет готов, его нужно передать офицеру ИБ.

SIEM (Security Information and Event Management) — программа для сбора и анализа информации об ИБ-инцидентах. Она помогает отслеживать сигналы тревоги с устройств в реальном времени, выявлять отклонения в поведении систем и находить взаимосвязи между данными. А если находит инцидент, то оповещает о нем операторов.

Как правило, подобные системы можно интегрировать с любыми корпоративными сервисами. А чтобы они работали эффективно, их необходимо настроить с учетом политики доступа — и блокировать даже такие события, как попытки сделать скриншот экрана.

Чтобы обезопасить компанию от подобных инцидентов, следует настроить доступы. В ИТ-продуктах с этим помогают три аспекта:

На тренингах стоит объяснять базовые принципы защиты, например надежность паролей и важность двухфакторной аутентификации. А ещё раскрывать специальные темы — противодействие фишингу и социальной инженерии.

Результаты проверки можно опубликовать, но анонимно, чтобы сохранить нормальные отношения внутри коллектива. В любом случае, проверка позволит понять, в каком состоянии пребывает самый «хрупкий слой» системы безопасности компании.

Чтобы защититься от инсайдерских утечек, компании могут провести апгрейд системы безопасности:

По данным группы компаний «Солар», в первом квартале 2024 года около 30% ИБ-инцидентов в российских организациях происходили при намеренном или случайном участии сотрудников.

В 30% инцидентов, которые проанализировал “Солар”, входят несанкционированные доступы к ИС и сервисам (14%), использование нелегитимного ПО (8%), компрометации УЗ (6%) и ИС (2%)

А аналитики компании Positive Technologies сообщают о том, что в первом полугодии 2024 года случился всплеск утечек коммерческой тайны и информации ограниченного доступа. В рейтинге украденных данных этот вид информации занимает второе место с показателем 24%. Среди отраслей в лидерах госучреждения, ИТ-компании, промышленный и транспортный секторы — секретные сведения содержались в каждой третьей утечке.

Positive Technologies также сообщает, что 31% атак, которые закончились утечками, провели с помощью методов социальной инженерии и компрометации учетных данных

Вывод: механизмы защиты данных в корпоративных сервисах важны. Но одним из самых «уязвимых» мест систем безопасности остаются сотрудники — или инсайдеры.

Две грани инсайдеров

Любую внутреннюю угрозу можно разделить на два типа: намеренная и ненамеренная.Намеренная угроза

Ситуация, при которой сотрудник намеренно сливает конфиденциальные данные, к которым у него есть доступ. Мотивы могут быть разные: заработать деньги, навредить или отомстить компании.Например, в 2019 году сотрудник крупного российского банка слил чувствительные данные клиентов на теневой рынок. Конфиденциальную информацию ему доверили по должности, под обязательное ознакомление с:

- политикой обработки персональных данных;

- порядком обеспечения безопасности ИТ;

- положением о коммерческой тайне;

- политикой кибербезопасности компании;

- должностной инструкцией.

Ненамеренная угроза

В этом случае сотрудник — жертва. Есть злоумышленники, которые хотят получить доступ конфиденциальным данным компании. Они используют методы социальной инженерии — обманывают сотрудника, чтобы тот выдал интересующую информацию напрямую или, сам того не понимая, передал доступ к своим учетным записям. Во втором случае киберпреступники проникают в систему компании и выкачивают все, что только могут найти.Например, осенью 2020 года случился ряд фишинговых атак с применением трояна Emotet. Во всех случаях злоумышленники рассылали письма, в которые был вложен файл формата .doc. При его открытии жертвам предлагали разрешить запуск макросов.

Как только люди это делали, вредоносная программа тут же устанавливалась на компьютер. А спустя несколько мгновений появлялось сообщение, что Word обнаружил ошибку и не может открыть файл. Это усыпляло бдительность пользователей — большинство даже не предполагало, что такой «безобидный» документ может заразить их систему.

Таким образом злоумышленники рассылали «корпоративные» письма от центра обновлений Windows, служб доставки, и даже попытались похитить данные нескольких муниципалитетов Литвы.

Таблица ИБ-инцидентов с разбивкой по отраслям от Positive Technologies — четвертый квартал 2020 года. По ней видно, как часто киберпреступники атаковали людей, использовали методы социальной инженерии и с какой целью проводили атаки в период пандемии

Как защитить компанию от инсайдерских утечек

Чтобы снизить риски потери конфиденциальных данных, можно выполнить шесть действий.1) Сформировать политику доступа к конфиденциальным данным

Подготовьте документ, в котором схематично, но развернуто прописано, кто и к каким данным может получить доступ. В этой системе можно также предусмотреть, чтобы доступ к определенным файлам запрашивали на время.Как только документ будет готов, его нужно передать офицеру ИБ.

2) Подключить DLP и SIEM-систему, чтобы отслеживать активность пользователей

DLP (Data Loss Prevention) — программа, которая позволяет контролировать каналы передачи данных, искать информацию по всей системе компании и гибко классифицировать информацию. Благодаря ей можно выявлять и предотвращать попытки похитить или передать информацию за периметр сети.SIEM (Security Information and Event Management) — программа для сбора и анализа информации об ИБ-инцидентах. Она помогает отслеживать сигналы тревоги с устройств в реальном времени, выявлять отклонения в поведении систем и находить взаимосвязи между данными. А если находит инцидент, то оповещает о нем операторов.

Как правило, подобные системы можно интегрировать с любыми корпоративными сервисами. А чтобы они работали эффективно, их необходимо настроить с учетом политики доступа — и блокировать даже такие события, как попытки сделать скриншот экрана.

3) Ограничить доступ пользователей к конфиденциальной информации

Системы кибербезопасности помогают, но не всегда. Порой сотрудники проявляют чудеса сообразительности, когда дело доходит до обхода контроля. Например, если нельзя сделать скриншот экрана, люди могут сфотографировать его на свой телефон или переписать важную информацию на листочек.Чтобы обезопасить компанию от подобных инцидентов, следует настроить доступы. В ИТ-продуктах с этим помогают три аспекта:

- система ролей — администратор, руководитель отдела, сотрудник и т. д.;

- регулирование видимости контента в сервисе — можно настроить видимость данных для конкретных лиц или команд;

- настройка доступа к контенту — запрет на просмотр и загрузку файлов, ограничение доступа к чатам, карточкам или статьям.

4) Создать отдельный контур для внешних сотрудников, подрядчиков и партнеров

Сторонним сотрудникам не обязательно подключаться к внутренней команде и получать доступ ко всем данным. Для них можно организовать выделенный и ограниченный в правах контур внутри сервиса — в нем подрядчики и партнеры будут общаться с представителями компании. Этого хватит для работы, но недостаточно, чтобы получить доступ к конфиденциальной информации и слить ее.5) Проводить регулярные тренинги по информационной гигиене

Тренинги эффективны на коротком отрезке времени. Как правило, эффект от них длится в течение месяца — затем сотрудники расслабляются, и все нужно повторять сначала.На тренингах стоит объяснять базовые принципы защиты, например надежность паролей и важность двухфакторной аутентификации. А ещё раскрывать специальные темы — противодействие фишингу и социальной инженерии.

6) Тестировать сотрудников публично

Не задачами на бланке и опросниками, а в формате «тайного покупателя». Например, можно разослать персоналу фишинговые письма с незнакомой почты. Или написать с постороннего аккаунта и попробовать втереться в доверие, чтобы довести дело до попадание в систему компании.Результаты проверки можно опубликовать, но анонимно, чтобы сохранить нормальные отношения внутри коллектива. В любом случае, проверка позволит понять, в каком состоянии пребывает самый «хрупкий слой» системы безопасности компании.

Выводы

Сотрудники — одно из самых уязвимых мест в защите компаний от утечек. Они могут слить конфиденциальные данные неумышленно: например, перейти по фишинговой ссылке, использовать нежелательное ПО, недооценить риск хранения данных вне контура компании. А могут сделать это намеренно, чтобы отомстить, навредить или обогатиться.Чтобы защититься от инсайдерских утечек, компании могут провести апгрейд системы безопасности:

- составить политику допуска к данным;

- ограничить доступ по ролям;

- подключить DLP и другие программы для предотвращения инцидентов;

- перевести внешних сотрудников и подрядчиков в отдельный контур — или дать им «гостевой доступ» с ограниченными правами;

- регулярно освежать знания сотрудников о кибербезопасности;

- проводить скрытые проверки.

Для просмотра ссылки необходимо нажать

Вход или Регистрация