Злоумышленники не оставляют попыток продавить компанию и заставить выплатить выкуп.

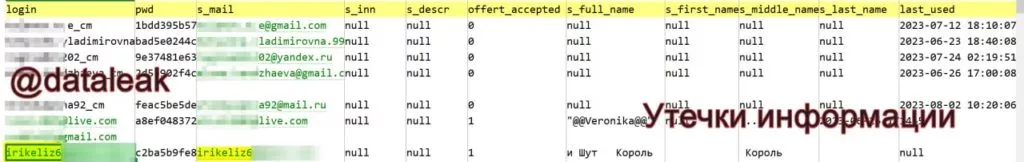

Согласно сообщению , которое Medibank опубликовала 1 декабря, хакеры опубликовали в дарквебе еще один дамп украденных данных из-за того, что компания отказалась платить выкуп. Медстраховщик заявляет, что IT-специалисты компании продолжают активно анализировать слитые данные.

По словам представителей Medibank, пока нет никаких признаков того, что в руки хакеров попали финансовые или банковские данные клиентов. Как показало первичное расследование, все шесть ZIP-архивов со слитыми данными содержат в себе неполную и плохо структурированную информацию о клиентах компании, которую тяжело использовать для проведения различного рода преступных махинаций.

Напомним, сейчас в руках злоумышленников находятся:

Вся история с Medibank началась 12 октября, когда IT-команда Medibank зафиксировала подозрительную активность в своей сети . Тогда компания заявила, что в ходе инцидента системы не пострадали от вымогательского ПО, а все данные пользователей находятся в целости и сохранности.

Согласно сообщению , которое Medibank опубликовала 1 декабря, хакеры опубликовали в дарквебе еще один дамп украденных данных из-за того, что компания отказалась платить выкуп. Медстраховщик заявляет, что IT-специалисты компании продолжают активно анализировать слитые данные.

По словам представителей Medibank, пока нет никаких признаков того, что в руки хакеров попали финансовые или банковские данные клиентов. Как показало первичное расследование, все шесть ZIP-архивов со слитыми данными содержат в себе неполную и плохо структурированную информацию о клиентах компании, которую тяжело использовать для проведения различного рода преступных махинаций.

Напомним, сейчас в руках злоумышленников находятся:

- Все личные данные клиентов ahm и большой набор заявлений с жалобами на здоровье;

- Персональные данные всех иностранных клиентов-студентов, а также их заявления;

- Все личные данные клиентов Medibank и информация о состоянии их здоровья.

Вся история с Medibank началась 12 октября, когда IT-команда Medibank зафиксировала подозрительную активность в своей сети . Тогда компания заявила, что в ходе инцидента системы не пострадали от вымогательского ПО, а все данные пользователей находятся в целости и сохранности.

Жертвами злоумышленников стали более 100 компаний по всему миру.

CISA и ФБР в новом совместном

Суммы выкупов и выплат тоже стали больше. Для сравнения, в прошлом году хакеры заработали около $40 млн.

По данным ФБР, больше всего от Cuba страдают финансовые, правительственные, медицинские, производственные и IT-компании. Как сообщают специалисты, злоумышленники за этот год планировали собрать более $145 млн.

Кроме того, с начала года группировка сильно изменила тактики, методы и процедуры, а также добавила в свой арсенал троян RomCom и шифровальщика Industrial Spy.

Но несмотря на мрачную картину, которую рисует отчет, платформа ID-Ransomware сообщает, что Cuba атакует довольно “лениво”, с большими промежутками времени между атаками.

CISA и ФБР в новом совместном

Для просмотра ссылки необходимо нажать

Вход или Регистрация

сообщили, что по состоянию на август 2022 года группировка кибервымогателей Cuba смогла собрать со 100 жертв по всему миру более $60 млн. С момента выпуска предыдущего такого отчета в декабре 2021 года, число американских организаций, ставших жертвами группировки, удвоилось.Суммы выкупов и выплат тоже стали больше. Для сравнения, в прошлом году хакеры заработали около $40 млн.

По данным ФБР, больше всего от Cuba страдают финансовые, правительственные, медицинские, производственные и IT-компании. Как сообщают специалисты, злоумышленники за этот год планировали собрать более $145 млн.

Кроме того, с начала года группировка сильно изменила тактики, методы и процедуры, а также добавила в свой арсенал троян RomCom и шифровальщика Industrial Spy.

Но несмотря на мрачную картину, которую рисует отчет, платформа ID-Ransomware сообщает, что Cuba атакует довольно “лениво”, с большими промежутками времени между атаками.

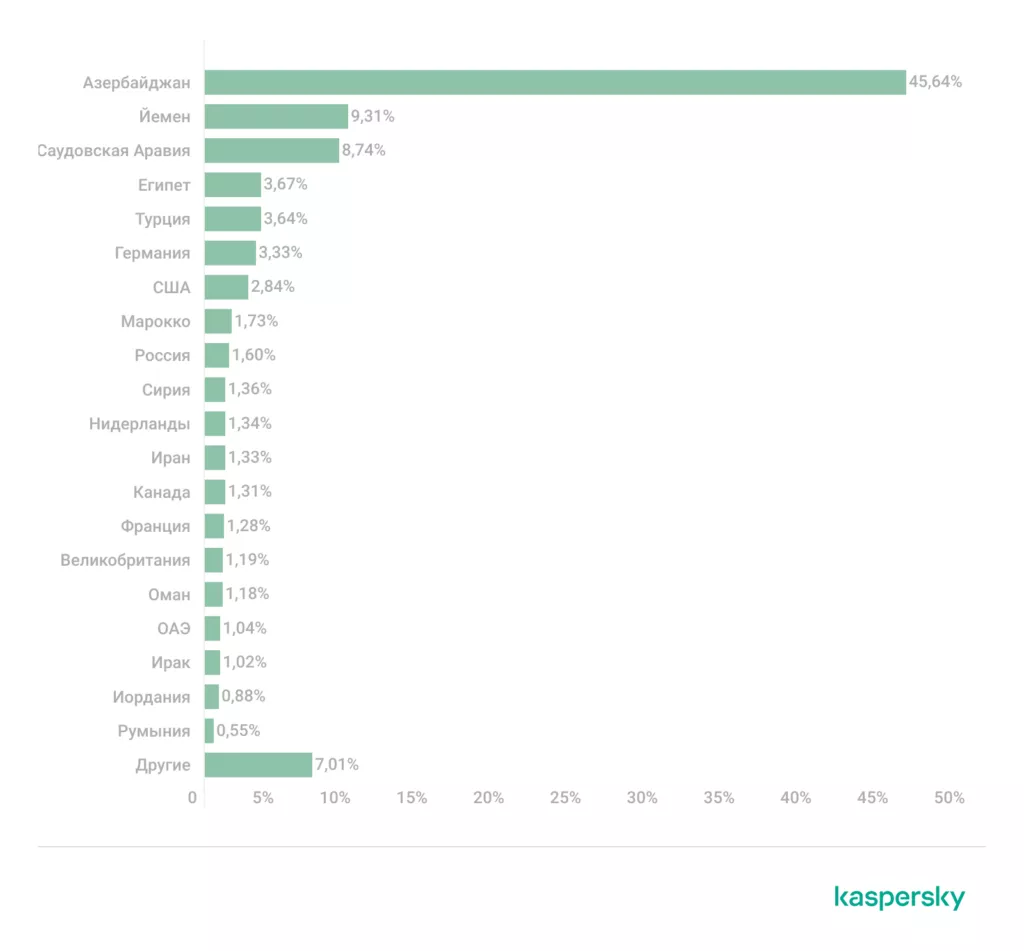

Домены с большой «выдержкой» обходят средства защиты и нацелены на определенных жертв.

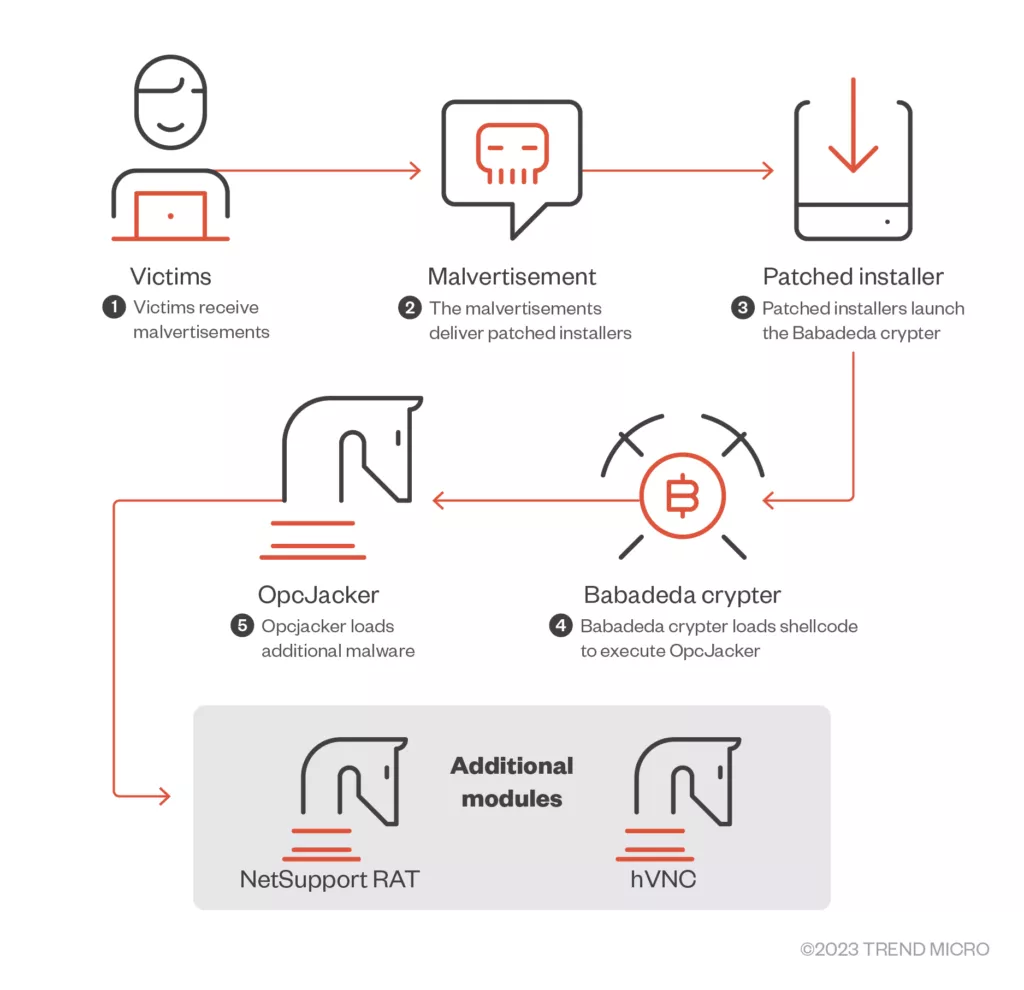

Исследователи Confiant обнаружили , что очень терпеливая группа хакеров использует устаревшие домены, чтобы обходить инструменты защиты и проводить мошеннические кампании.

В ходе кампании CashRewindo киберпреступники внедряют вредоносный код в онлайн-рекламу на легитимных сайтах, чтобы направлять посетителей сайта на страницы, которые могут устанавливать вредоносное ПО или проводить мошенничество с инвестициями в криптовалюту.

Обычно мошенники, которые проводят кампании по распространению вредоносной рекламы, раскручивают домен и быстро вводят его в действие. Но CashRewindo использует домены, которые были зарегистрированы много лет назад и оставались бездействующими.

Эксперты Confiant приписали хакерам 486 доменов, некоторые них были зарегистрированы еще в 2006 году, но не были активированы до сих пор. Другие были активированы через несколько недель после регистрации.

Исследователи предполагают, что либо злоумышленники покупают домены на рынках, либо ждут, пока они устареют. Это позволяет хакерам обойти системы безопасности, которые классифицируют домены как надежные из-за времени их регистрации. Старые домены без истории вредоносной активности считаются доверенными и с меньшей вероятностью будут считаться подозрительными.

Злоумышленники полагаются не только на возраст домена, чтобы избежать обнаружения. Хакеры также переключаются между мошенническими объявлениями и безобидными формулировками, чтобы избежать срабатывания средств обнаружения «ненормативной лексики». В начале кампании CashRewindo использует безобидную рекламу, а затем переключается на рекламу с призывом к действию.

Исследователи Confiant обнаружили , что очень терпеливая группа хакеров использует устаревшие домены, чтобы обходить инструменты защиты и проводить мошеннические кампании.

В ходе кампании CashRewindo киберпреступники внедряют вредоносный код в онлайн-рекламу на легитимных сайтах, чтобы направлять посетителей сайта на страницы, которые могут устанавливать вредоносное ПО или проводить мошенничество с инвестициями в криптовалюту.

Обычно мошенники, которые проводят кампании по распространению вредоносной рекламы, раскручивают домен и быстро вводят его в действие. Но CashRewindo использует домены, которые были зарегистрированы много лет назад и оставались бездействующими.

Эксперты Confiant приписали хакерам 486 доменов, некоторые них были зарегистрированы еще в 2006 году, но не были активированы до сих пор. Другие были активированы через несколько недель после регистрации.

Исследователи предполагают, что либо злоумышленники покупают домены на рынках, либо ждут, пока они устареют. Это позволяет хакерам обойти системы безопасности, которые классифицируют домены как надежные из-за времени их регистрации. Старые домены без истории вредоносной активности считаются доверенными и с меньшей вероятностью будут считаться подозрительными.

Злоумышленники полагаются не только на возраст домена, чтобы избежать обнаружения. Хакеры также переключаются между мошенническими объявлениями и безобидными формулировками, чтобы избежать срабатывания средств обнаружения «ненормативной лексики». В начале кампании CashRewindo использует безобидную рекламу, а затем переключается на рекламу с призывом к действию.

Чтобы не потерять доступ к бесценным знаниям, операторы библиотек размещают сайты в даркнете.

Онлайн-библиотека Genesis (LibGen), крупнейшее пиратское хранилище академических статей, столкнулась с большими трудностями из-за закрытия части инфраструктуры. В 2019 году у LibGen было в среднем 5 разных сайтов-зеркал

После недавнего ареста операторов пиратской онлайн-библиотеки Z-Library спецслужбы отключили и изъяли 249 доменов библиотеки, что сделало сайт недоступным в Интернете. Однако, сайт оставался работать через домены «.onion» в сети Tor. Но затем пользователи столкнулись с проблемой доступа и к теневой версии библиотеки.

Закрытие очередного сайтам LibGen вызвало обеспокоенность среди «теневых архивариусов» — термин для добровольных цифровых библиотек, которые поддерживают онлайн-репозитории, такие как LibGen и Z-Library, в которых хранятся огромные коллекции пиратских книг, исследовательских работ и других материалов.

Теневые библиотеки перешли на более устойчивые системы размещения, такие как IPFS, BitTorrent и Tor. К сайтам в этих сетях правоохранительным органам намного сложнее получить доступ. LibGen тоже относится к таким сервисам, которые перенесли свои хранилища в Tor. Теперь пользователи надеются, что этот переход вернет прежнюю популярность онлайн-библиотеки LibGen.

Онлайн-библиотека Genesis (LibGen), крупнейшее пиратское хранилище академических статей, столкнулась с большими трудностями из-за закрытия части инфраструктуры. В 2019 году у LibGen было в среднем 5 разных сайтов-зеркал

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Сейчас, как отметили пользователи Reddit на этой неделе , таких сайтов стало 2.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

После недавнего ареста операторов пиратской онлайн-библиотеки Z-Library спецслужбы отключили и изъяли 249 доменов библиотеки, что сделало сайт недоступным в Интернете. Однако, сайт оставался работать через домены «.onion» в сети Tor. Но затем пользователи столкнулись с проблемой доступа и к теневой версии библиотеки.

Закрытие очередного сайтам LibGen вызвало обеспокоенность среди «теневых архивариусов» — термин для добровольных цифровых библиотек, которые поддерживают онлайн-репозитории, такие как LibGen и Z-Library, в которых хранятся огромные коллекции пиратских книг, исследовательских работ и других материалов.

Теневые библиотеки перешли на более устойчивые системы размещения, такие как IPFS, BitTorrent и Tor. К сайтам в этих сетях правоохранительным органам намного сложнее получить доступ. LibGen тоже относится к таким сервисам, которые перенесли свои хранилища в Tor. Теперь пользователи надеются, что этот переход вернет прежнюю популярность онлайн-библиотеки LibGen.

Как выяснилось, связь ботнета с операторами можно оборвать одной некорректной командой.

Инцидент произошел в ходе тестирования ботнета, построенного на вредоносе KmsdBot. Изучая возможности ботнета, исследователи Akamai случайно послали ботам команду с синтаксической ошибкой, что привело к отключению ботнета.

Про ботнет сообщили специалисты Akamai Security Research в середине прошлого месяца. В его основе лежит KmsdBot – написанный на языке Go вредонос, который использует SSH для проникновения в системы жертв. Закрепившись в системе жертвы, вредоносная программа подключает пользователя к ботнету и использует его устройство для майнинга криптовалюты Monero и проведения DDoS-атак. Среди основных целей KmsdBot были игровые компании, ИБ-фирмы и даже производители люксовых автомобилей.

Но почему ботнет удалось отключить одной командой? Как говорят исследователи Akamai, причины всего две:

.png)

Скриншот с выполнением неправильной команды.

Как мы говорили выше, у ботнета не было механизма, позволяющего закрепиться в системе жертвы. А раз все боты потеряли связь с C&C-сервером, операторам придется заново заражать жертв и налаживать ботнет.

Инцидент произошел в ходе тестирования ботнета, построенного на вредоносе KmsdBot. Изучая возможности ботнета, исследователи Akamai случайно послали ботам команду с синтаксической ошибкой, что привело к отключению ботнета.

Про ботнет сообщили специалисты Akamai Security Research в середине прошлого месяца. В его основе лежит KmsdBot – написанный на языке Go вредонос, который использует SSH для проникновения в системы жертв. Закрепившись в системе жертвы, вредоносная программа подключает пользователя к ботнету и использует его устройство для майнинга криптовалюты Monero и проведения DDoS-атак. Среди основных целей KmsdBot были игровые компании, ИБ-фирмы и даже производители люксовых автомобилей.

Но почему ботнет удалось отключить одной командой? Как говорят исследователи Akamai, причины всего две:

- Отсутствие механизма, позволяющего закрепиться в зараженной системе. Это означает то, что систему жертвы придется заражать сначала, если он был удален или по какой-то причине потерял связь с C&C-сервером.

- Отсутствие механизма, проверяющего команды на наличие ошибок. В случае с Akamai, сбой работы всего ботнета был вызван выполнением атакующей команды в которой была синтаксическая ошибка – пропущен пробел между адресом целевого сайта и портом.

.png)

Скриншот с выполнением неправильной команды.

Как мы говорили выше, у ботнета не было механизма, позволяющего закрепиться в системе жертвы. А раз все боты потеряли связь с C&C-сервером, операторам придется заново заражать жертв и налаживать ботнет.

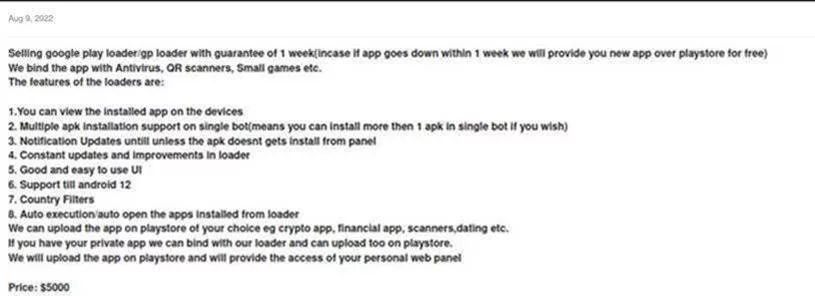

Жертвами вредоноса Schoolyard Bully стали Android-пользователи по всему миру.

Schoolyard Bully – троян, маскирующийся под обучающие приложения. Приложения-приманки уже удалены из Google Play, но их все еще можно скачать в неофициальных магазинах приложений.

Как сообщают специалисты Zimperium, обнаружившие вредоноса, Schoolyard Bully использует JavaScript-инъекцию для кражи учетных данных Facebook. Делается это легко – страница для регистрации через Facebook запускается в виде WebView с вредоносным JS-кодом внутри. Активируясь, этот код передает на C&C-сервер злоумышленников номер телефона, адрес электронной почты и пароль жертвы.

Чтобы избежать обнаружения антивирусами, троян использует нативные библиотеки, такие как "libabc.so".

И хотя вредонос чаще всего находили в приложениях на вьетнамском языке, иногда он светился и в других приложениях, которые доступны более чем в 70 странах, что подчеркивает масштаб атак.

Schoolyard Bully – троян, маскирующийся под обучающие приложения. Приложения-приманки уже удалены из Google Play, но их все еще можно скачать в неофициальных магазинах приложений.

Как сообщают специалисты Zimperium, обнаружившие вредоноса, Schoolyard Bully использует JavaScript-инъекцию для кражи учетных данных Facebook. Делается это легко – страница для регистрации через Facebook запускается в виде WebView с вредоносным JS-кодом внутри. Активируясь, этот код передает на C&C-сервер злоумышленников номер телефона, адрес электронной почты и пароль жертвы.

Чтобы избежать обнаружения антивирусами, троян использует нативные библиотеки, такие как "libabc.so".

И хотя вредонос чаще всего находили в приложениях на вьетнамском языке, иногда он светился и в других приложениях, которые доступны более чем в 70 странах, что подчеркивает масштаб атак.

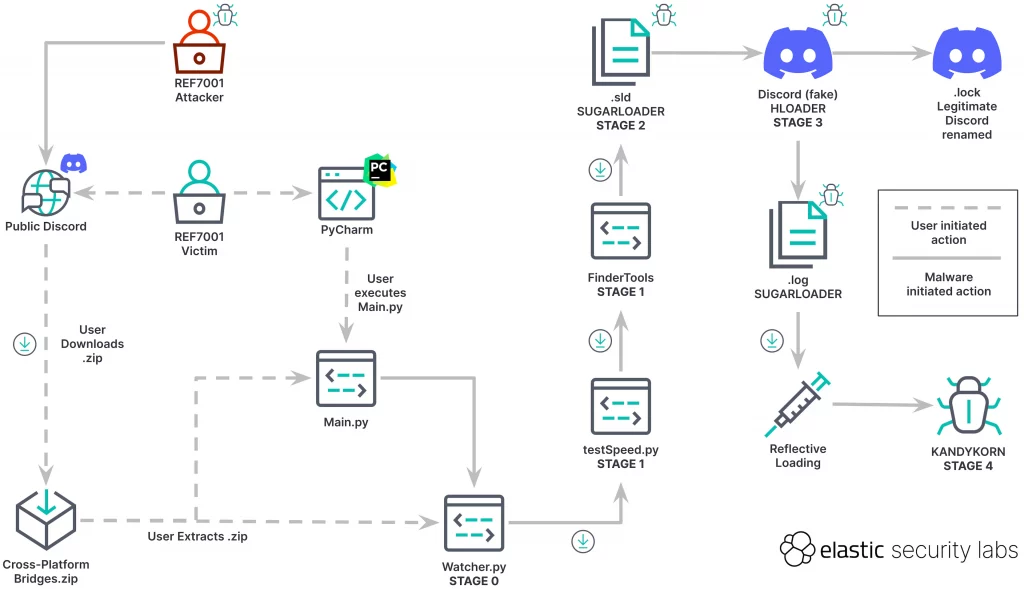

Эксперты описали новый способ атаки отравления артефактов.

Исследователи компании ИБ-компании Legit Security

По словам экспертов, эта уязвимость «отравления артефактов» может повлиять на программные проекты, использующие GitHub Actions (сервис для автоматизации конвейеров разработки), путем запуска процесса сборки в тот момент, когда изменение обнаружено в программной зависимости.

Legit Security смоделировала атаку на проект, на котором основан язык Rust, в результате чего проект был перекомпилирован с использованием вредоносной версии популярной программной библиотеки GCC.

Атака использует автоматизированный процесс сборки через GitHub Actions. Уязвимый шаблон мог позволить злоумышленнику выполнять код привилегированным образом в рамках конвейера разработки, похищая секреты репозитория и подделывая код.

Другими словами, в уязвимом рабочем процессе любой пользователь GitHub может создать форк, который создаст артефакт. Затем нужно внедрить этот артефакт в исходный процесс сборки репозитория и изменить его выходные данные.

После эксплуатации злоумышленник может изменить ветки репозитория, запросы на вытягивание (pull requests), эксплуатировать ошибки, выпуски и все объекты, доступные для разрешений токена рабочего процесса. Поскольку Rust не ограничивал токен рабочего процесса для определенных областей, то хакеру доступны следующие разрешения:

Разрешения, которые получает злоумышленник

В зависимости от конкретной конфигурации Rust киберпреступник может использовать эти разрешения для расширения атаки за пределы уязвимого репозитория на дополнительные активы Rust и бокового перемещения внутри организации.

Схема атаки на GitHub Actions

Технический директор Legit Security Лиав Каспи сказал, что проблема затрагивает большое количество проектов с открытым исходным кодом, потому что сопровождающие обычно сначала тестируют предоставленный код, а уже после тестов анализируют его.

GitHub подтвердил проблему и заплатил вознаграждение за информацию, а Rust уже исправил уязвимость.

Исследователи компании ИБ-компании Legit Security

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что злоумышленник отправляет изменения в репозитории с открытым исходным кодом на GitHub. Это может привести к тому, что программные проекты, включающие последнюю версию компонента, будут компилировать обновления с вредоносным кодом.По словам экспертов, эта уязвимость «отравления артефактов» может повлиять на программные проекты, использующие GitHub Actions (сервис для автоматизации конвейеров разработки), путем запуска процесса сборки в тот момент, когда изменение обнаружено в программной зависимости.

Legit Security смоделировала атаку на проект, на котором основан язык Rust, в результате чего проект был перекомпилирован с использованием вредоносной версии популярной программной библиотеки GCC.

Атака использует автоматизированный процесс сборки через GitHub Actions. Уязвимый шаблон мог позволить злоумышленнику выполнять код привилегированным образом в рамках конвейера разработки, похищая секреты репозитория и подделывая код.

Другими словами, в уязвимом рабочем процессе любой пользователь GitHub может создать форк, который создаст артефакт. Затем нужно внедрить этот артефакт в исходный процесс сборки репозитория и изменить его выходные данные.

После эксплуатации злоумышленник может изменить ветки репозитория, запросы на вытягивание (pull requests), эксплуатировать ошибки, выпуски и все объекты, доступные для разрешений токена рабочего процесса. Поскольку Rust не ограничивал токен рабочего процесса для определенных областей, то хакеру доступны следующие разрешения:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В зависимости от конкретной конфигурации Rust киберпреступник может использовать эти разрешения для расширения атаки за пределы уязвимого репозитория на дополнительные активы Rust и бокового перемещения внутри организации.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Схема атаки на GitHub Actions

Технический директор Legit Security Лиав Каспи сказал, что проблема затрагивает большое количество проектов с открытым исходным кодом, потому что сопровождающие обычно сначала тестируют предоставленный код, а уже после тестов анализируют его.

GitHub подтвердил проблему и заплатил вознаграждение за информацию, а Rust уже исправил уязвимость.

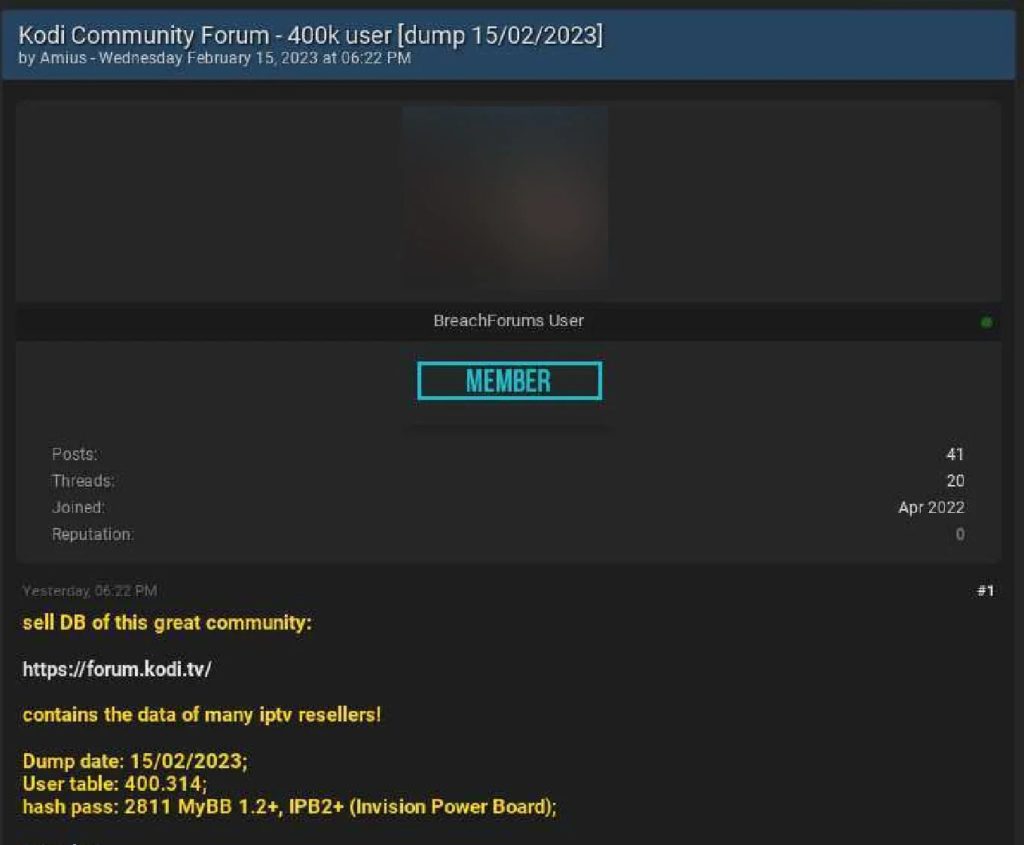

Из-за кибератаки в первую очередь страдают клиенты компании – люди теряют сознание в 12-часовых очередях к врачам.

Keralty – это колумбийский поставщик медицинских услуг, который управляет международной сетью из 12 больниц и 371 медицинского центра в Латинской Америке, Испании, США и Азии. В компании работают 24 000 сотрудников, которые оказывают медицинскую помощь более чем 6 миллионам пациентов.

Во вторник представители Keralty сообщили, что компания и две ее “дочки” (EPS Sanitas и Colsanitas) подверглись кибератаке 27 ноября. Из-за атаки начались перебои в работе IT-систем, появились ошибки в расписаниях для врачей и перестали работать веб-сайты.

По сообщениям местных СМИ, из-за всего происходящего страдают в первую очередь клиенты – люди стоят в очередях по 12 часов и теряют сознание из-за отсутствия медицинской помощи. Компания заявила, что все сотрудники работают по 24 часа в сутки, чтобы как можно скорее восстановить все поврежденные системы и продолжить работу в прежнем режиме. Кроме того, Keralty уже связалась с правоохранительными органами и начала расследование.

Первым запиской о выкупе поделился пользователь Twitter под ником xfalexx.

.png)

Скриншот записки о выкупе.

Эксперты выяснили, что эта записка принадлежит группировке RansomHouse, а вымогательское ПО называется Mario. Этот вредонос шифрует данные на устройствах под управлением Windows и Linux, добавляет расширение “.mario” к зашифрованным файлам и оставляет записки о выкупе под названием "How To Restore Your Files.txt".

Хакеры из RansomHouse хвастаются, что именно они 27 ноября провели атаку на Keralty и украли 3 ТБ данных. Однако точного подтверждения их громким заявлениям пока что нет.

Keralty – это колумбийский поставщик медицинских услуг, который управляет международной сетью из 12 больниц и 371 медицинского центра в Латинской Америке, Испании, США и Азии. В компании работают 24 000 сотрудников, которые оказывают медицинскую помощь более чем 6 миллионам пациентов.

Во вторник представители Keralty сообщили, что компания и две ее “дочки” (EPS Sanitas и Colsanitas) подверглись кибератаке 27 ноября. Из-за атаки начались перебои в работе IT-систем, появились ошибки в расписаниях для врачей и перестали работать веб-сайты.

По сообщениям местных СМИ, из-за всего происходящего страдают в первую очередь клиенты – люди стоят в очередях по 12 часов и теряют сознание из-за отсутствия медицинской помощи. Компания заявила, что все сотрудники работают по 24 часа в сутки, чтобы как можно скорее восстановить все поврежденные системы и продолжить работу в прежнем режиме. Кроме того, Keralty уже связалась с правоохранительными органами и начала расследование.

Первым запиской о выкупе поделился пользователь Twitter под ником xfalexx.

.png)

Скриншот записки о выкупе.

Эксперты выяснили, что эта записка принадлежит группировке RansomHouse, а вымогательское ПО называется Mario. Этот вредонос шифрует данные на устройствах под управлением Windows и Linux, добавляет расширение “.mario” к зашифрованным файлам и оставляет записки о выкупе под названием "How To Restore Your Files.txt".

Хакеры из RansomHouse хвастаются, что именно они 27 ноября провели атаку на Keralty и украли 3 ТБ данных. Однако точного подтверждения их громким заявлениям пока что нет.

Каким образом сертификаты попали в руки хакеров – неизвестно.

Сертификаты подписи системных приложений Android использовались злоумышленниками для подписи вредоносных приложений.

OEM-производители устройств Android используют сертификаты или ключи для подписи основных образов ПЗУ Anfroid устройств и связанных приложений. Если вредоносное приложение подписано тем же сертификатом, что и легитимное, и ему присвоен идентификатор пользователя с высокими привилегиями, это приложение также получит доступ на уровне системы к Android устройству.

Такие привилегии предоставляют доступ к конфиденциальным разрешениям, которые обычно не предоставляются приложениям, сюда входит:

Это неправомерное использование ключей платформы было обнаружено реверс-инженером Google по безопасности Android Лукашем Северски.

Северски обнаружил несколько образцов вредоносных программ, подписанных с использованием 10 сертификатов и предоставил хэши SHA256 для каждого из образцов и сертификатов с цифровой подписью. На данный момент неизвестно, кто злоупотребил этими сертификатами и каким образом распространялись образцы вредоносного ПО.

Сертификаты подписи системных приложений Android использовались злоумышленниками для подписи вредоносных приложений.

OEM-производители устройств Android используют сертификаты или ключи для подписи основных образов ПЗУ Anfroid устройств и связанных приложений. Если вредоносное приложение подписано тем же сертификатом, что и легитимное, и ему присвоен идентификатор пользователя с высокими привилегиями, это приложение также получит доступ на уровне системы к Android устройству.

Такие привилегии предоставляют доступ к конфиденциальным разрешениям, которые обычно не предоставляются приложениям, сюда входит:

- управление текущими вызовами;

- установка или удаление пакетов;

- сбор информации об устройстве и др.

Это неправомерное использование ключей платформы было обнаружено реверс-инженером Google по безопасности Android Лукашем Северски.

Северски обнаружил несколько образцов вредоносных программ, подписанных с использованием 10 сертификатов и предоставил хэши SHA256 для каждого из образцов и сертификатов с цифровой подписью. На данный момент неизвестно, кто злоупотребил этими сертификатами и каким образом распространялись образцы вредоносного ПО.

Поиск этих хэшей в VirusTotal показал, что некоторые из сертификатов принадлежат Samsung Electronics, LG Electronics, Revoview и Mediatek. Вредоносное ПО, подписанное с помощью сертификатов компаний, включает:

- троян HiddenAds – отображает рекламу на экране блокировки, которая занимает весь экран устройства;

- инфостилер – похищает конфиденциальную информацию о пользователе и его учетные данные;

- Metasploit – инструмент для пентеста, который можно использовать для разработки и распространения эксплойтов;

- дроппер – приложения, которые содержат в себе дополнительные полезные нагрузки для заражения устройства.

Киберпреступники проникли в облачное хранилище компании, используя данные из августовского взлома.

Разработчик популярного менеджера паролей LastPass заявил, что начал расследование взлома облачного хранилища, которое он использовал вместе со своей дочерней компанией GoTo.

"Недавно мы обнаружили необычную активность в облачном сервисе хранения данных стороннего провайдера, которым в настоящее время пользуются как LastPass, так и дочерняя компания GoTo", – заявил генеральный директор LastPass Карим Тубба.

Для проникновения в облачное хранилище хакеры использовали данные, полученные в ходе августовского инцидента.

Однако есть и хорошие новости – представители компании сообщили, что пароли клиентов не попали в руки киберпреступников и остаются надежно зашифрованными благодаря архитектуре LastPass Zero Knowledge.

LastPass сообщила о произошедшем правоохранительные органы и наняла специалистов компании Mandiant для расследования киберинцидента. Компания подчеркнула, что продолжит внедрять дополнительные меры безопасности для обнаружения и пресечения дальнейших хакерских атак.

Разработчик популярного менеджера паролей LastPass заявил, что начал расследование взлома облачного хранилища, которое он использовал вместе со своей дочерней компанией GoTo.

"Недавно мы обнаружили необычную активность в облачном сервисе хранения данных стороннего провайдера, которым в настоящее время пользуются как LastPass, так и дочерняя компания GoTo", – заявил генеральный директор LastPass Карим Тубба.

Для проникновения в облачное хранилище хакеры использовали данные, полученные в ходе августовского инцидента.

Однако есть и хорошие новости – представители компании сообщили, что пароли клиентов не попали в руки киберпреступников и остаются надежно зашифрованными благодаря архитектуре LastPass Zero Knowledge.

LastPass сообщила о произошедшем правоохранительные органы и наняла специалистов компании Mandiant для расследования киберинцидента. Компания подчеркнула, что продолжит внедрять дополнительные меры безопасности для обнаружения и пресечения дальнейших хакерских атак.

Хакеры активно использовали Heliconia для эксплуатации неисправленных уязвимостей в браузерах Chrome и Firefox.

О возможной связи набора хакерских инструментов Heliconia с барселонской компанией Variston IT сообщили специалисты Google Threat Analysis Group (TAG). По данным экспертов, инструменты могут быть использованы не только против Chrome и Firefox, но и против Microsoft Defender.

“Heliconia предоставляет все необходимое для развертывания полезной нагрузки на целевом устройстве”, – заявили в Google. Об этом IT-гиганту стало известно от анонимного информатора, который передал исследователям компании много важной информации о Heliconia. Полученная информация помогла специалистам Google в ходе проведения расследования.

И пускай используемые инструментарием бреши в защите были исправлены, исследователи TAG считают, что хакеры активно использовали их до патчей.

Variston отказалась отвечать на обвинения специалистов, заявив, что работает в “соответствующих международных и национальных правовых рамках”.

О возможной связи набора хакерских инструментов Heliconia с барселонской компанией Variston IT сообщили специалисты Google Threat Analysis Group (TAG). По данным экспертов, инструменты могут быть использованы не только против Chrome и Firefox, но и против Microsoft Defender.

“Heliconia предоставляет все необходимое для развертывания полезной нагрузки на целевом устройстве”, – заявили в Google. Об этом IT-гиганту стало известно от анонимного информатора, который передал исследователям компании много важной информации о Heliconia. Полученная информация помогла специалистам Google в ходе проведения расследования.

И пускай используемые инструментарием бреши в защите были исправлены, исследователи TAG считают, что хакеры активно использовали их до патчей.

Variston отказалась отвечать на обвинения специалистов, заявив, что работает в “соответствующих международных и национальных правовых рамках”.

.png)

.png)

.png)