Киберпреступники могут использовать новую технику для обмана владельцев iPhone: визуально всё представляется так, будто на устройстве активирован «Режим блокировки» (Lockdown Mode).

Чтобы усыпить бдительность жертвы, а в этом время разворачивается кибератака. На вектор указали исследователи из компании Jamf Threat Labs. В отчёте специалисты отмечают, что условный атакующий после взлома смартфона может обойти «Режим блокировки».

Для этого используется фейковый Lockdown Mode, что потребует для начала проникновения на устройство, например, с помощью эксплуатации непропатченных уязвимостей, допускающих выполнение кода.

Напомним, Apple представила Lockdown Mode осенью 2022 года. В нашей статье мы анализировали, как нововведение будет защищать от шпионов в iOS, iPadOS и macOS. Весной этого года, кстати, исследователи зафиксировали первые успехи «Режима блокировки»: он справился с отражением реальной целевой атаки. «Если смартфон уже заражён, нет никаких механизмов, которые бы запретили вредоносной программе работать в фоновом режиме.

Режим Lockdown не исключение, даже если пользователь активирует его, будет поздно», — подчёркивают тем временем эксперты.

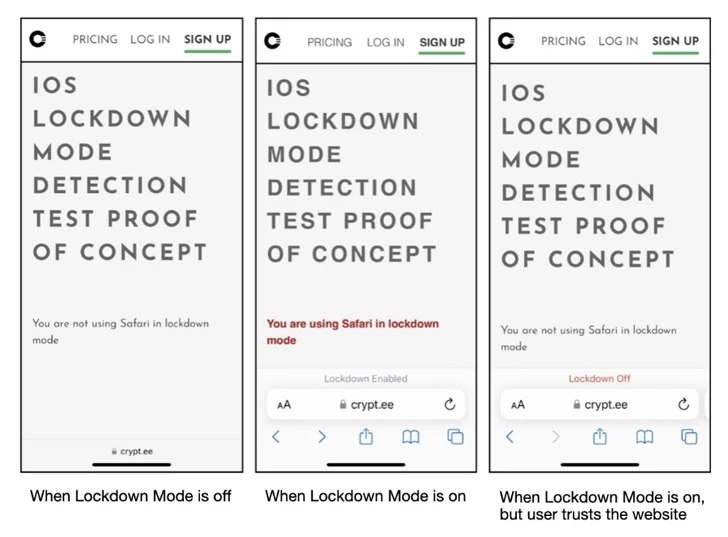

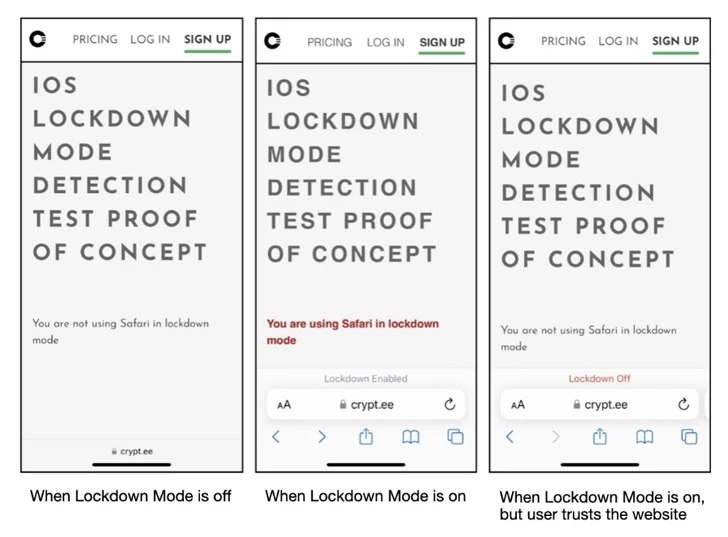

Фейковый «Режим блокировки» можно демонстрировать с помощью перехвата функций setLockdownModeGloballyEnabled, lockdownModeEnabled и isLockdownModeEnabledForSafari. Эти функции задействуются при активации настройки: создаётся файл «/fakelockdownmode_on», а пользовательское пространство перезагружается. В этом случае завершаются все процессы, ОС перезапускается, не затрагивая при этом ядро.

Чтобы усыпить бдительность жертвы, а в этом время разворачивается кибератака. На вектор указали исследователи из компании Jamf Threat Labs. В отчёте специалисты отмечают, что условный атакующий после взлома смартфона может обойти «Режим блокировки».

Для этого используется фейковый Lockdown Mode, что потребует для начала проникновения на устройство, например, с помощью эксплуатации непропатченных уязвимостей, допускающих выполнение кода.

Напомним, Apple представила Lockdown Mode осенью 2022 года. В нашей статье мы анализировали, как нововведение будет защищать от шпионов в iOS, iPadOS и macOS. Весной этого года, кстати, исследователи зафиксировали первые успехи «Режима блокировки»: он справился с отражением реальной целевой атаки. «Если смартфон уже заражён, нет никаких механизмов, которые бы запретили вредоносной программе работать в фоновом режиме.

Режим Lockdown не исключение, даже если пользователь активирует его, будет поздно», — подчёркивают тем временем эксперты.

Фейковый «Режим блокировки» можно демонстрировать с помощью перехвата функций setLockdownModeGloballyEnabled, lockdownModeEnabled и isLockdownModeEnabledForSafari. Эти функции задействуются при активации настройки: создаётся файл «/fakelockdownmode_on», а пользовательское пространство перезагружается. В этом случае завершаются все процессы, ОС перезапускается, не затрагивая при этом ядро.

Для просмотра ссылки необходимо нажать

Вход или Регистрация