Какими методами можно укрепить оборону промышленных систем?

Аббревиатура SCADA дословно расшифровывается как «Supervisory Control And Data Acquisition» или «Система надзора и сбора данных». В более широком смысле это централизованные системы управления, предназначенные для облегчения надзора и удобного управления различными производственными процессами с помощью комбинации программных и аппаратных компонентов.

На SCADA, фактически, держится вся современная промышленность. Эти системы позволяют операторам и инженерам удалённо и в режиме реального времени отслеживать сотни различных процессов, взаимодействовать с ними и корректировать. Кроме того, SCADA позволяет собирать важную информацию и принимать обоснованные решения, обеспечивающие бесперебойную работу производств.

Целевые атаки на SCADA-системы могут не только серьёзно повлиять на цепочки поставок компонентов и готовой продукции, но и привести к самой настоящей катастрофе мирового масштаба, если грамотно подобрать предприятие для атаки.

В этой статье мы рассмотрим уязвимые места SCADA, а также подумаем, как можно укрепить защиту подобных систем.

Однако теперь, когда у нас есть такие инструменты, как поисковые системы интернета вещей, по типу того же Shodan, а также другие средства разведки, SCADA-системы больше не могут полагаться на безопасность из-за неизвестности.

В условиях кибервойны внимание экспертов по безопасности всё чаще заостряется на том, что воздействие на системы SCADA может привести к реальным последствиям, таким, например, как ядерные аварии.

Оборона систем SCADA является обязательным критерием их функционирования, а реализация защитных мер обязана быть крайне надёжной.

Ниже приведём некоторые примеры, которые наглядно показывают, что SCADA-системы куда уязвимее, чем кажется. Многие из этих примеров основаны на реальных кибератаках.

Modbus. Это широко используемый протокол последовательной связи, который обычно используется в системах SCADA. Он прост и неприхотлив в реализации, что делает его популярным выбором для подключения PLCs и RTU к центральной системе SCADA. Связь по TCP/IP Modbus обычно осуществляется через порт 502.

DNP3 (Distributed Network Protocol 3). DNP3 — это надёжный протокол, предназначенный для связи между главными станциями SCADA и удалёнными устройствами. Обычно DNP3 используется в коммунальных службах для мониторинга и управления системами распределения электроэнергии. DNP3 по протоколу TCP/IP обычно использует порт 20000 для функций управления и 20001 для функций мониторинга.

IEC 60870-5 (также известный как IEC 870-5). Этот протокол стандартизирует связь между различными типами электрических устройств, используемых в энергосистемах. Он состоит из нескольких частей, причём части 101 и 104 обычно используются для приложений дистанционного управления в системах SCADA. Порты 2404, 2405 и 2406 используются для связи по протоколу TCP/IP стандарта IEC 60870-5.

Стоит отметить, что существует гораздо больше протоколов связи — мы упомянули только самые популярные из них.

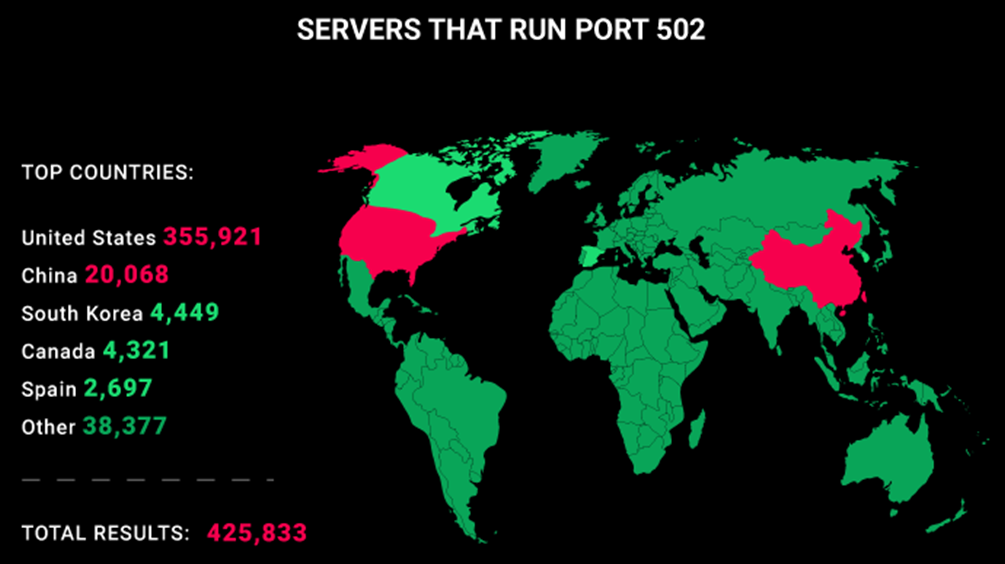

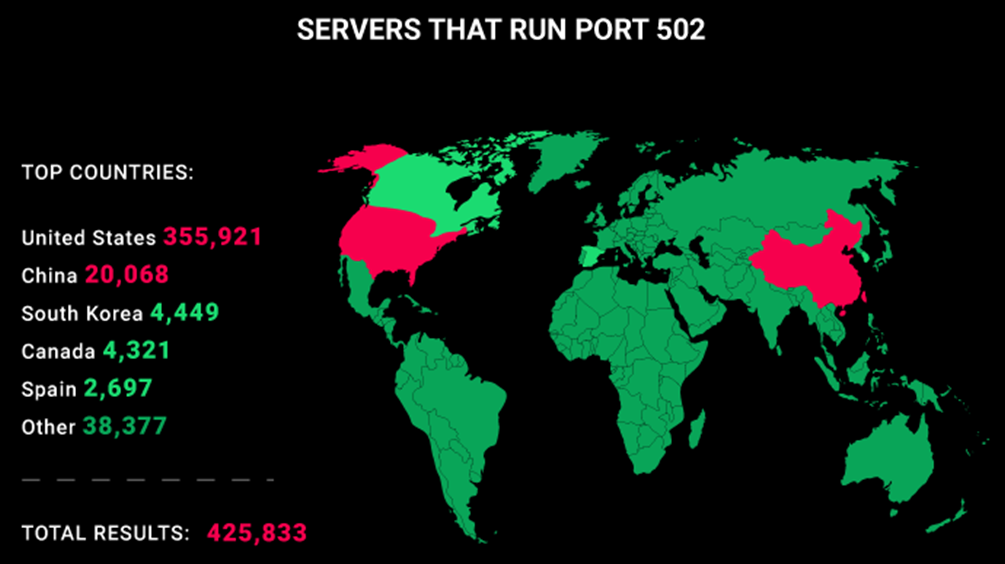

Системы SCADA также возможно найти из Интернета. Например, поскольку мы знаем, что «modbus» использует порт 502, мы можем выполнить поиск в Shodan по любому IP-адресу, у которого этот порт открыт для Интернета. Согласно поисковой системе Shodan, во всём мире существует 425 833 сервера, на которых открыт порт 502.

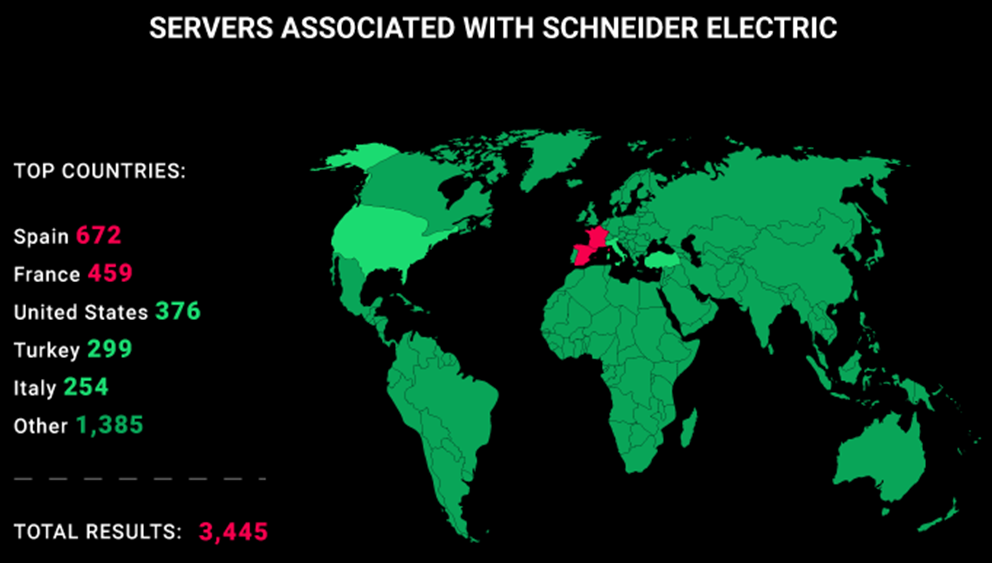

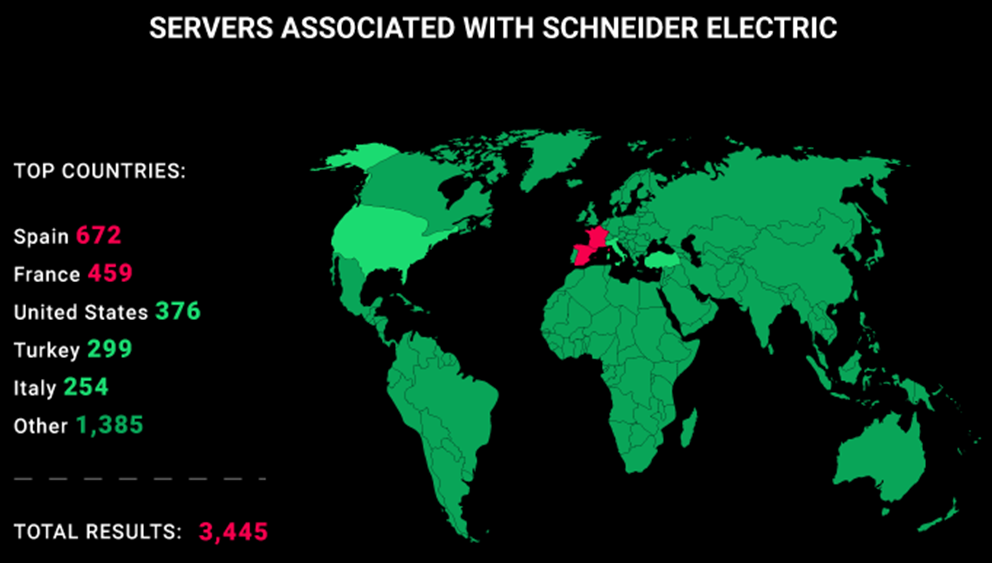

Конечно, не все серверы, на которых используется порт 502, являются системами SCADA. Сужая поиск, можно выбрать одну из пяти крупнейших общеизвестных компаний, использующих SCADA, среди них: ABB Ltd., Emerson Electric Co., Rockwell Automation Inc., Schneider Electric SE и Siemens AG.

Конечно, не все серверы, на которых используется порт 502, являются системами SCADA. Сужая поиск, можно выбрать одну из пяти крупнейших общеизвестных компаний, использующих SCADA, среди них: ABB Ltd., Emerson Electric Co., Rockwell Automation Inc., Schneider Electric SE и Siemens AG.

В Shodan можно указать, например, «Schneider Electric» и здесь на порте 502 продвинутый поисковик обнаружит уже 3 445 серверов, точно связанных с этой компанией.

При наличии конкретной информации, полученной как из открытых, так и из закрытых источников, хакеры могут сильно сужать параметры поиска, пока не доберутся до конкретного, нужного им сервера.

При наличии конкретной информации, полученной как из открытых, так и из закрытых источников, хакеры могут сильно сужать параметры поиска, пока не доберутся до конкретного, нужного им сервера.

Строгая аутентификация. Настройте системы так, чтобы для любого доступа к ним требовалась многофакторная аутентификация (MFA). Это добавит дополнительный уровень безопасности помимо паролей.

Системы обнаружения и предотвращения вторжений (IDS/IPS). Внедряйте решения IDS/IPS для мониторинга сетевого трафика на предмет признаков подозрительной или вредоносной активности. Подобные решения могут помочь обнаруживать и блокировать угрозы в режиме реального времени.

План реагирования на инциденты. Разработайте и регулярно тестируйте план реагирования на инциденты, в котором изложены шаги, которые необходимо предпринять в случае киберинцидента. Этот план должен включать процедуры изоляции затронутых систем и сообщения об инцидентах.

Крайне важно уделять повышенное внимание кибербезопасности этих систем, используя сегментацию сетей, строгую аутентификацию, продвинутый мониторинг и планы реагирования на инциденты.

Эффективная защита SCADA критически необходима для предотвращения любых последствий кибератак и прочих действий киберпреступников.

Аббревиатура SCADA дословно расшифровывается как «Supervisory Control And Data Acquisition» или «Система надзора и сбора данных». В более широком смысле это централизованные системы управления, предназначенные для облегчения надзора и удобного управления различными производственными процессами с помощью комбинации программных и аппаратных компонентов.

На SCADA, фактически, держится вся современная промышленность. Эти системы позволяют операторам и инженерам удалённо и в режиме реального времени отслеживать сотни различных процессов, взаимодействовать с ними и корректировать. Кроме того, SCADA позволяет собирать важную информацию и принимать обоснованные решения, обеспечивающие бесперебойную работу производств.

Целевые атаки на SCADA-системы могут не только серьёзно повлиять на цепочки поставок компонентов и готовой продукции, но и привести к самой настоящей катастрофе мирового масштаба, если грамотно подобрать предприятие для атаки.

В этой статье мы рассмотрим уязвимые места SCADA, а также подумаем, как можно укрепить защиту подобных систем.

Ключевые компоненты SCADA-систем

Типичная SCADA-система состоит из нескольких важных компонентов, каждый из которых играет определённую роль в общей функциональности системы:- Человеко-машинный интерфейс (HMI). Это визуальный интерфейс, через который люди-операторы взаимодействуют с системой SCADA. Интерфейс представляет данные в режиме реального времени в понятном формате и предоставляет инструменты для выдачи команд и внесения корректировок.

- Удалённые конечные устройства (RTU) и программируемые логические контроллеры (PLCs). Это аппаратные устройства, отвечающие за взаимодействие с физическим оборудованием, датчиками и механизмами. RTU и PLCs собирают данные с мест и передают их в центральную систему, одновременно выполняя команды, отправляемые центральной системой.

- Инфраструктура связи. Системы SCADA используют протоколы связи для передачи данных между центральной системой и полевыми устройствами. Эти протоколы обеспечивают надёжный и безопасный обмен данными по различным каналам связи, таким как проводные и беспроводные сети.

- Хранение и обработка данных. Центральная система обрабатывает, хранит и анализирует данные, собранные с полевых устройств. На основе полученных данных она генерирует отчёты, тенденции и аварийные сигналы, помогая операторам принимать обоснованные решения.

Безопасность через неизвестность

Почти ко всем современным SCADA-системам можно подключиться по протоколу TCP/IP. В прошлом эти системы обеспечивали безопасность благодаря скрытности. Это означает, что системы SCADA были безопасны, потому что мало кто знал об их существовании, а понимал принцип их работы — и того меньше.Однако теперь, когда у нас есть такие инструменты, как поисковые системы интернета вещей, по типу того же Shodan, а также другие средства разведки, SCADA-системы больше не могут полагаться на безопасность из-за неизвестности.

В условиях кибервойны внимание экспертов по безопасности всё чаще заостряется на том, что воздействие на системы SCADA может привести к реальным последствиям, таким, например, как ядерные аварии.

Оборона систем SCADA является обязательным критерием их функционирования, а реализация защитных мер обязана быть крайне надёжной.

Возможные опасности

Системы SCADA используются в системах электропередачи, атомных электростанциях, химических заводах, водоочистных сооружениях, домашнем отоплении и т.д. Все эти системы имеют цифровое управление, которое может стать потенциальной мишенью для злоумышленников.Ниже приведём некоторые примеры, которые наглядно показывают, что SCADA-системы куда уязвимее, чем кажется. Многие из этих примеров основаны на реальных кибератаках.

- Stuxnet. Сетевой червь Stuxnet часто называют первым известным в мире кибероружием. Он был разработан для нацеливания на промышленные процессы и управления ими путём использования уязвимостей в системах SCADA. В 2009 году Stuxnet был применён в Иране для воздействия на центрифуги, используемые на установках по обогащению урана. Его основной целью был саботаж ядерной программы Ирана путём нанесения физического ущерба его ядерной инфраструктуре.

- Нарушение работы. Злоумышленники могут начать кибератаки, направленные на нарушение нормальной работы систем SCADA. Это может включать манипулирование командами управления, вызывать сбои в технологическом процессе или отключение критически важных систем, что зачастую приводит к значительным экономическим и эксплуатационным последствиям.

- Физический ущерб. Кибератаки, нацеленные на системы SCADA, могут нанести физический ущерб производственным процессам и оборудованию. Например, изменение параметров управления на электростанции может привести к перегреву многомиллионного оборудования или механическим отказам, что приведёт к физическому повреждению и длительному простою.

- Риски для безопасности. Скомпрометированная система SCADA может привести к угрозе безопасности персонала, сообществ и окружающей среды. Неправильные команды управления или манипуляции с системами безопасности запросто могут привести к авариям, утечкам или даже взрывам.

- Нацеливание на критические секторы. Злоумышленники могут уделять приоритетное внимание атакам на системы SCADA в таких секторах, как энергетика, водоснабжение, транспорт и производство, поскольку эти секторы имеют фундаментальное значение для функционирования страны и экономической стабильности.

- Атаки со стороны национальных государств. Спонсируемые государством субъекты могут проводить кибератаки на системы SCADA в рамках более широких геополитических конфликтов, используя тактику кибервойны для получения преимущества.

Коммуникационные протоколы SCADA

Системы SCADA используют различные протоколы связи для обеспечения обмена данными между различными компонентами системы. Эти протоколы обеспечивают надёжную и защищённую связь между центральной системой диспетчерского управления и полевыми устройствами, такими как датчики, исполнительные механизмы, PLCs и RTU. Вот некоторые распространённые протоколы связи SCADA:Modbus. Это широко используемый протокол последовательной связи, который обычно используется в системах SCADA. Он прост и неприхотлив в реализации, что делает его популярным выбором для подключения PLCs и RTU к центральной системе SCADA. Связь по TCP/IP Modbus обычно осуществляется через порт 502.

DNP3 (Distributed Network Protocol 3). DNP3 — это надёжный протокол, предназначенный для связи между главными станциями SCADA и удалёнными устройствами. Обычно DNP3 используется в коммунальных службах для мониторинга и управления системами распределения электроэнергии. DNP3 по протоколу TCP/IP обычно использует порт 20000 для функций управления и 20001 для функций мониторинга.

IEC 60870-5 (также известный как IEC 870-5). Этот протокол стандартизирует связь между различными типами электрических устройств, используемых в энергосистемах. Он состоит из нескольких частей, причём части 101 и 104 обычно используются для приложений дистанционного управления в системах SCADA. Порты 2404, 2405 и 2406 используются для связи по протоколу TCP/IP стандарта IEC 60870-5.

Стоит отметить, что существует гораздо больше протоколов связи — мы упомянули только самые популярные из них.

Как злоумышленники могут находить SCADA-системы в Интернете?

Уже упомянутый ранее Shodan — это продвинутая поисковая система, которая позволяет пользователям производить поиск различных типов серверов (веб-камеры, маршрутизаторы, серверометры и т.д.), подключенных к Интернету.Системы SCADA также возможно найти из Интернета. Например, поскольку мы знаем, что «modbus» использует порт 502, мы можем выполнить поиск в Shodan по любому IP-адресу, у которого этот порт открыт для Интернета. Согласно поисковой системе Shodan, во всём мире существует 425 833 сервера, на которых открыт порт 502.

В Shodan можно указать, например, «Schneider Electric» и здесь на порте 502 продвинутый поисковик обнаружит уже 3 445 серверов, точно связанных с этой компанией.

Основные выводы

- Открытые SCADA-системы нередко становятся мишенью для киберпреступников и хакеров. Последние могут использовать уязвимости, манипулировать процессами или вызывать сбои, что может привести к глобальным последствиям.

- Открытые системы SCADA увеличивают поверхность атаки, предоставляя больше точек входа для злоумышленников. Это может привести к несанкционированному доступу и контролю.

- Злоумышленники могут использовать такие приёмы, как атаки методом перебора, чтобы получить несанкционированный доступ к уязвимым системам SCADA. Кроме того, вредоносное ПО может использовать уязвимости и нарушать целостность системы.

- Распределённые атаки типа «отказ в обслуживании» (DDoS) могут привести к поражению незащищённых систем SCADA, сделав их недоступными для законных пользователей.

Как защитить свою SCADA-инфраструктуру от кибератак?

Сегментация сети. Изолируйте сети SCADA от менее защищённых сетей, таких как Интернет, с помощью брандмауэров и строгого контроля доступа. Это сводит к минимуму поверхность атаки и ограничивает уязвимость SCADA-систем.Строгая аутентификация. Настройте системы так, чтобы для любого доступа к ним требовалась многофакторная аутентификация (MFA). Это добавит дополнительный уровень безопасности помимо паролей.

Системы обнаружения и предотвращения вторжений (IDS/IPS). Внедряйте решения IDS/IPS для мониторинга сетевого трафика на предмет признаков подозрительной или вредоносной активности. Подобные решения могут помочь обнаруживать и блокировать угрозы в режиме реального времени.

План реагирования на инциденты. Разработайте и регулярно тестируйте план реагирования на инциденты, в котором изложены шаги, которые необходимо предпринять в случае киберинцидента. Этот план должен включать процедуры изоляции затронутых систем и сообщения об инцидентах.

Заключение

SCADA-системы имеют критически важное значение для поддержания работы современной промышленности и инфраструктуры. Уязвимости в защите SCADA могут привести к серьёзным сбоям в работе предприятий или даже техногенным катастрофам.Крайне важно уделять повышенное внимание кибербезопасности этих систем, используя сегментацию сетей, строгую аутентификацию, продвинутый мониторинг и планы реагирования на инциденты.

Эффективная защита SCADA критически необходима для предотвращения любых последствий кибератак и прочих действий киберпреступников.

Для просмотра ссылки необходимо нажать

Вход или Регистрация