«Пробив» по всем структурам: как сливают данные россиян и сколько это стоит

Фото TJ

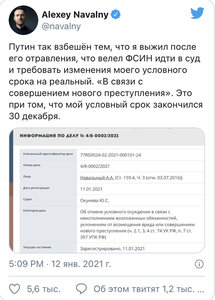

Совместное расследование Bellingсat, The Insider, СNN и Der Spiegel об отравлении Алексея Навального стало резонансным, а

на канале оппозиционера за сутки набрал 7,5 миллионов просмотров. Многие сомневаются в том, откуда у журналистов появились данные, использованные в расследовании — и они всё объяснили. Оказалось, что большую часть информации может бесплатно найти или купить любой желающий.

О каждом жителе России за пару минут и несколько сотен рублей можно найти базовую информацию: телефон, адрес, паспортные данные и выписки из банков. Дороже обойдётся узнать, куда, как часто и с кем путешествовал человек. Отследить местоположение и ежедневные передвижения тоже можно. Всё это продаётся на теневых сайтах и в телеграм-ботах, а продают их силовики, госслужащие, сотрудники банков и мобильных операторов, имеющие доступ к нашим личным данным.

Как делаются такие расследования на примере отравления Навального

Провести совместное расследование об отравлении Навального изданиям оказалось не слишком сложно, рассказали журналисты. Данные для расследования получили в основном при помощи биллингов телефонных звонков, геолокации и авиабилетов.

Журналисты купили доступ к разным базам данных за несколько лет, чтобы получить как можно больше информации. Сначала они проверили пассажиров, следовавших за Навальным в нескольких поездках. Найдя одного из них, Алексея Фролова (настоящая фамилия Александров), вычислили, на чьи имена он также покупал билеты — на Владимира Паняева и Ивана Спиридонова (настоящая фамилия Осипов). Двое из троих оперативников, следовавших за Навальным, использовали вымышленные имена, а один, Владимир Паняев, — нет.

Зная имена, журналисты смогли вычислить их причастность к госструктурам. В сервисе GetContact, в котором содержатся данные записных книжек других людей, сказано, что Паняев фигурирует как «ФСБ Владимир Александрович Паняев». Само по себе это не является доказательством его причастности к ФСБ, но журналисты воспользовались зацепкой.

Результат поиска в GetContact номера телефона Владимира Паняева, путешествовавшего вслед за Алексеем Навальным Скриншот Bellingсat

Опять же по поиску купленных ж/д- и авиабилетов журналисты вычислили, что одни и те же люди, в том числе Паняев, ездили следом за Навальным с 2017 года. По истории проживания выяснили, что «Фролов» жил в доме вблизи Академии ФСБ — в нём обычно располагаются те, кто её посещает. По звонкам отследили и геолокацию «преследователей» Навального — перед его отравлением они останавливались в Томске и Новосибирске совсем рядом с его гостиницами.

Биллинги также помогли отследить и другие связи с сотрудниками ФСБ. За пять дней до отравления Навального «Фролов» часто звонил по одному номеру — его «пробили» в телеграм-канале с базой данных ГИБДД и выяснили, что автомобиль абонента зарегистрирован в здании Центра специальных операций ФСБ в Балашихе.

После отравления «Фролов» связался со Станиславом Макшаковым, к номеру которого привязан автомобиль, зарегистрированный по адресу Военного научного центра Минобороны — в нём проводились разработка и испытания химического Орудия и подготовка операций по убийствам с применением химоружия, говорится в расследовании Bellingсat. Адрес регистрации удалось выяснить тоже при помощи бота

По открытым данным узнали, что Макшаков имеет патент для обучения войск боевым действиям в условиях химического заражения ипритом. По биллингам его телефона стало ясно, что он работал в Шиханах, где разрабатывали «Новичок».

Расследование журналистов действительно сложное и похоже на настоящий детектив, однако большую часть информации, которую они добыли, может приобрести любой желающий.

Откуда появляются личные данные россиян

Британские журналисты Bellingсat отметили, что большая часть добытой информации «никогда не могла быть найдена в большинстве западных стран, но в России она легко доступна либо бесплатно, либо за довольно скромную плату». Любой может пробить адреса подключения телефона к сотовым вышкам и детализацию звонков, паспортные данные и информацию из ГИБДД, кредитную историю, счета в банках, кодовые слова и многое другое. Это возможно из-за погрешностей в системах безопасности и «сливов» сотрудников госорганов, операторов и полиции.

«Сливы» сотрудниками компаний и банков происходят нередко. Аналитики сервиса по мониторингу утечек данных Data Leakage & Breach Intelligence

отчёт по делам за незаконную утечку информации в 2019 году. Судя по нему, чаще всего данные клиентов сливают сотрудники сотовых операторов, а затем банковские работники и госслужащие.

Утечки персональных данных в разных отраслях Иллюстрация Data Leakage & Breach Intelligence

Сотрудники мобильных операторов

Данные сотовых операторов сливают рядовые сотрудники офисов продаж или салонов. Чаще всего это личные сведения, определяемые по номеру телефона, детализация звонков и SMS, определение местоположения и восстановление SIM-карты. Сотрудники мобильных операторов либо сами выходят на клиентов на теневых сайтах, либо получают входящие предложения. Злоумышленники, пользуясь учётной записью, фотографируют данные или копируют их в облачное хранилище и отправляют ссылки клиентам.

К примеру, сотрудник МТС из Владимирской области подделал 43 заявления от клиентов на детализацию телефонных звонков и скопировал в хранилище — его оштрафовали на 240 тысяч рублей. Другого работника салона МТС из Рязани приговорили к 240 часам исправительных работ за передачу данных семи абонентов.

За «сливы» данных в России судят по нескольким статьям УК —

,

,

и

. И хотя максимальный срок наказания по ним — от четырёх до семи лет лишения свободы, чаще всего нарушителей штрафуют или дают условные сроки.

Банковские работники

Если «сливы» данных мобильных операторов могут принести неприятные последствия, то доступ банковских работников к личным данным — ещё и материальный ущерб. Зачастую сотрудники продают данные об остатке на банковском счёте и наличии кредитов, а также кодовые слова карт.

Легче всего раздобыть данные «Сбербанка», говорится в отчёте Data Leakage & Breach Intelligence. Один из сотрудников call-центра банка сам зарегистрировался на теневом сайте и продавал «сливы» по 20 тысяч рублей, получая деньги на интернет-кошелёк. Работник отдела взыскания «Сбербанка» в Нижнем Новгороде выполнил 11 заказов по передаче данных, а деньги получал на карту в своём же банке. Его оштрафовали лишь на 10 тысяч рублей.

Некоторые сотрудники банков идут дальше и, пользуясь положением, крадут со счетов клиентов деньги. Например, в Липецкой области финансовый консультант банка самостоятельно перевыпустила карты нескольких клиентов и сняла с них 14 тысяч рублей. Её оштрафовали на 100 тысяч рублей. Банковский работник в Курске нанесла ещё больший урон по похожей схеме — она обналичила около миллиона рублей с перевыпущенных дебетовых карт.

Полицейские

Силовики тоже активно сливают персональные данные россиян. На теневых сайтах и в телеграм-каналах легко купить любые сведения из ГИБДД и МВД: о паспортах, судимостях, передвижениях на транспорте и пересечении границ, о наличии Орудия, штрафов и многом другом.

Сотрудники отдела по разработке программного обеспечения в Перми заработали 18 миллионов рублей на «сливах» жителей Прикамья — каждый «пробив» стоил около 15 тысяч рублей. В Великом Новгороде частный детектив, пользуясь хорошими отношениями с сотрудниками местной полиции,

копировал личные данные местных жителей с компьютера силовиков. Его оштрафовали на 150 тысяч рублей.

В 2018 году полицейские «сливы» сыграли против государства. При расследовании отравления экс-офицера ГРУ Сергея Скрипаля в Солсбери, Bellingсat

данные о Александре Петрове и Руслане Боширове из системы «Русский паспорт».

Госслужащие

Данные с государственных сервисов госслужащие обычно сгружают в собственные базы, а уже их продают на теневых сайтах,

в Data Leakage & Breach Intelligence. Часто злоумышленники получают доступ к информации о доходах от налоговых служб, а данные документов, адреса и телефоны — от сотрудников погранслужб, пенсионного фонда и избиркомов.

Сотрудники моргов часто передают информацию об умерших ритуальным службам — и получают либо регулярный процент с продаж, либо единоразовые выплаты. Случается так, что родственники ещё не видели покойного, а им уже звонят из похоронных бюро, предлагая свои услуги.

Обычно за утечки из госструктур не следует жёсткое наказание. В 2019 году сотрудник отдела технической защиты информации администрации города Курган имел доступ к адресам, задолженностям по ЖКХ и кредитам в банках, паспортам, водительским удостоверениям и другим документам. Он собирал данные в свою базу и продавал их на теневых сайтах — его оштрафовали на 200 тысяч рублей.

Однако данные с государственных баз могут пропасть и не из-за намеренных «сливов» кого-то из сотрудников, а из-за плохой защиты,

автор телеграм-канала IT и COPM Владислав Здольников.

Многие [базы] торчат в интернете без паролей или с простыми паролями, и их тихонько используют все, кто нашёл. Чаще всего, к ним нет никаких разграничений доступа, и к данным, при определённом упорстве (или даже без него) имеют доступ почти все сотрудники ведомства.

Владислав Здольников

автор телеграм-канала IT и COPM

Один из последних массовых «сливов» в госструктурах произошёл 9 декабря — в сеть

Excel-документ с данным 300 тысяч переболевших коронавирусом в Москве. Файл с именами, адресами, телефонами и подробностями протекания болезни быстро распространился в телеграм-каналах. В оперштабе по коронавирусу

, что утечка данных произошла из-за «человеческого фактора»: «Сотрудники, которые занимались обработкой служебных документов, допустили передачу этих файлов третьим лицам». Однако до сих пор не ясно, был ли это взлом или сотрудники слили данные — случайно или намеренно. Пока власти только выясняют причины утечки информации.

Где эти данные можно найти и купить

Подавляющее большинство персональных данных продаются в телеграм-ботах или у посредников на теневых сайтах. Все ресурсы можно найти, просто вбив запрос «пробить данные о человеке» в поисковике.

На теневом сайте Migalki.net десятки предложений с любой информацией от госструктур, силовиков, мобильных операторов и банков. В топиках на форуме посредники предлагают всем, кто может предоставить информацию, становиться продавцами.

Предложения о «пробивах» на теневом форуме Migalki.net

Цены на услуги варьируются в зависимости от сложности задачи от 700 рублей до десятков тысяч. Стоимость данных разных операторов отличается. К примеру, пробить данные паспорта абонента «Билайна» стоит 800 рублей, а Теле2 — 5000 рублей.

TJ приводит данные с теневых сайтов исключительно для ознакомления.

Узнать данные в среднем можно по таким ценам:

- «Пробив» номера через «Роспаспорт» — 1300 рублей;

- Узнать владельца автомобиля — 1300 рублей;

- СНИЛС, ИНН и ЕГРН — по 1500 тысячи рублей;

- Детализация звонков — от 1500 рублей;

- Узнать о передвижениях по России на транспорте — 2000 рублей;

- Местоположение человека по звонку — от 2500 рублей;

- Все пересечения границ — 3000 рублей;

- Подпись и печать юрлиц — 3500 рублей;

- «Пробив» через систему «Поток» на дорогах Москвы, Петербурга и Краснодара — от 6000 рублей в месяц;

- Данные о федеральном розыске и запрете на въезд в страну — 4000-7000 рублей;

- Проверка списка пассажиров в любом транспорте — от 7000 рублей;

- Наблюдение с системы камер «Безопасный город» по Москве и Мособласти за последние пять дней — 10 тысяч рублей;

- Взлом почт — от 8000 до 45 тысяч рублей.

Пробить данные о человеке по номеру телефона могут и телеграм-боты по ежемесячной подписке или разовому переводу.

К примеру, SmartSearchBot в телеграме по номеру телефона редактора «пробил» имя и фамилию, дату рождения, город проживания, ссылку на страницу во «ВКонтакте» и фотографию 2017 года. Другие боты обещают также найти родственные связи, проблемы с законом и адрес.

Источник: