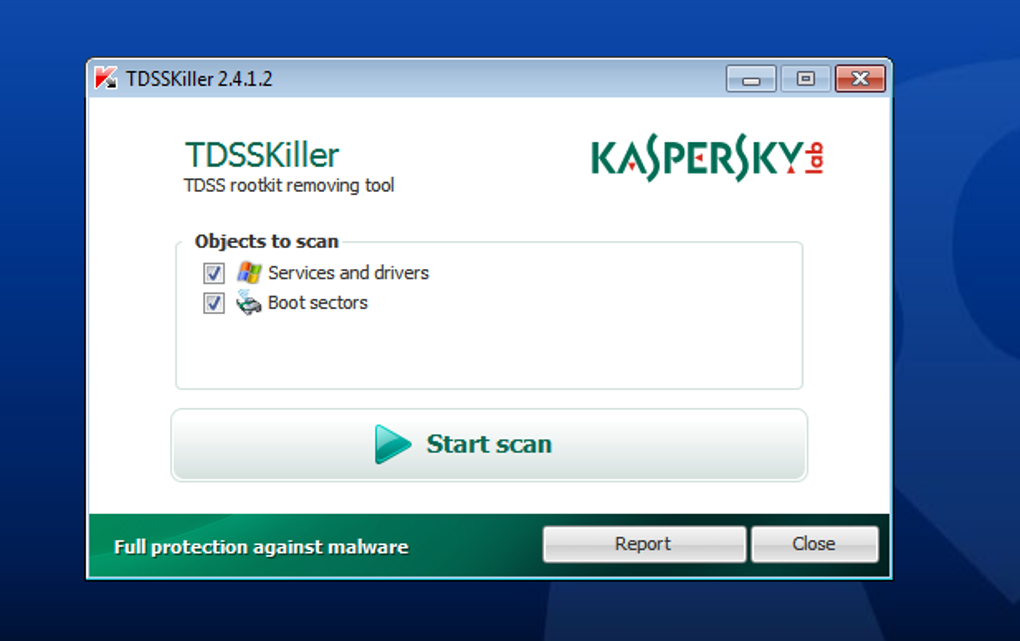

Группировка кибервымогателей RansomHub использует легитимную утилиту «Лаборатории Касперского» — TDSSKiller.

С помощью последней атакующие отключают защитные системы. TDSSKiller в этих атаках фигурирует как первая ступень, затем, когда защитный софт уже отключён, злоумышленники устанавливают в систему жертвы LaZagne, инструмент для извлечения учётных данных.

Напомним, изначально TDSSKiller разрабатывалась для детектирования руткитов и буткитов, тем не менее функциональность утилиты имеет ценность и для киберпреступников.

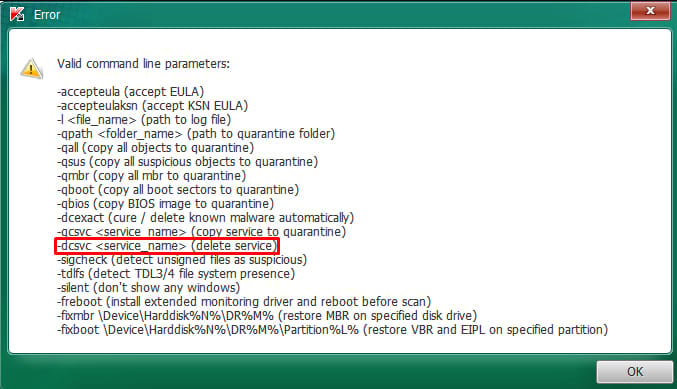

Например, согласно отчёту Malwarebytes, операторы RansomHub задействуют TDSSKiller для взаимодействия со службами уровня ядра с помощью сценария командной строки или пакетного файла. Задача — отключить службу MBAMService (Malwarebytes Anti-Malware Service), запущенную на атакованной машине.

TDSSKiller, как известно, запускается из временной директории — C:\Users\\AppData\Local\Temp\, при этом имя файла генерируется динамически: {89BCFDFB-BBAF-4631-9E8C-P98AB539AC}.exe. У утилиты есть валидная подпись, поэтому она не вызывает подозрений у защитных решений.

С помощью последней атакующие отключают защитные системы. TDSSKiller в этих атаках фигурирует как первая ступень, затем, когда защитный софт уже отключён, злоумышленники устанавливают в систему жертвы LaZagne, инструмент для извлечения учётных данных.

Напомним, изначально TDSSKiller разрабатывалась для детектирования руткитов и буткитов, тем не менее функциональность утилиты имеет ценность и для киберпреступников.

Например, согласно отчёту Malwarebytes, операторы RansomHub задействуют TDSSKiller для взаимодействия со службами уровня ядра с помощью сценария командной строки или пакетного файла. Задача — отключить службу MBAMService (Malwarebytes Anti-Malware Service), запущенную на атакованной машине.

TDSSKiller, как известно, запускается из временной директории — C:\Users\\AppData\Local\Temp\, при этом имя файла генерируется динамически: {89BCFDFB-BBAF-4631-9E8C-P98AB539AC}.exe. У утилиты есть валидная подпись, поэтому она не вызывает подозрений у защитных решений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация