В статье рассказывается о взломе WPA2-Enterprise с аутентификация через RADIUS-сервер.

Статей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с аутентификацией по логину и паролю — как наименее затратный способ. При этом аутентификация осуществляется с помощью RADIUS-сервера.

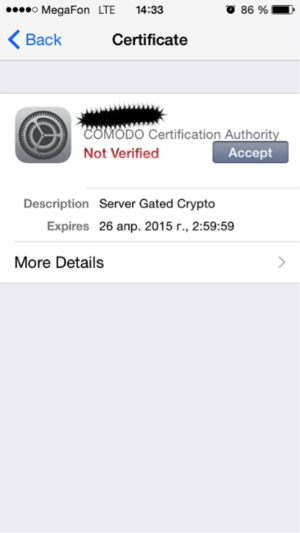

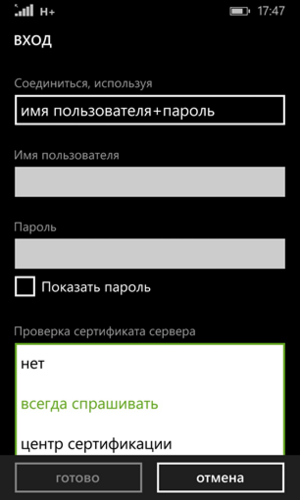

ОС клиента устанавливает соединение с RADIUS-сервером, используя шифрование при помощи TLS, а проверка подлинности в основном происходит при помощи протокола MS-CHAPv2.

Для тестирования на проникновение в такой сети мы можем создать поддельную Wi-Fi-точку с RADIUS-сервером — и получить логин, запрос и ответ, которые использует MS-CHAPv2. Этого достаточно для дальнейшего брутфорса пароля.

Нам необходимы Kali Linux и карточка, поддерживающая работу в режиме Access Point, что можно проверить при помощи команды iw list, нас интересует строка:

Еще год назад нужно было проделать множество манипуляций (

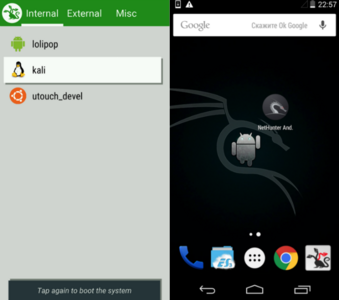

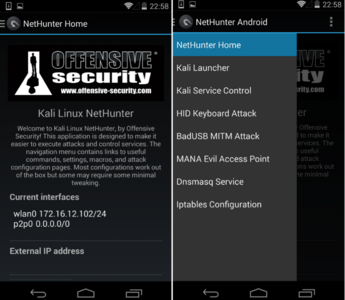

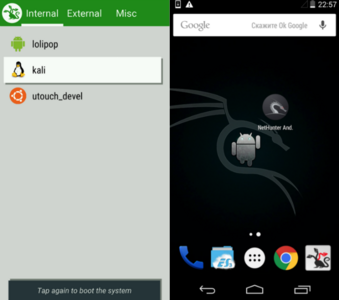

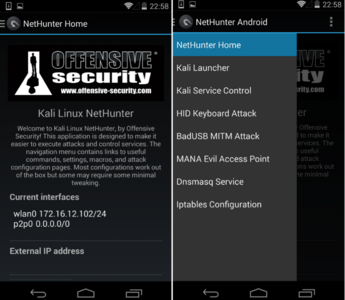

Поскольку использовать ноутбук не всегда удобно, будем использовать более компактный вариант — телефон. Новый релиз Kali NetHunter : мобильная pentest -платформа состоялся 05 января 2015 года (подробнее

Кроме того, можно использовать Raspberry Pi +

Запускаем Kali

Подключаем Wi-Fi-карточку через USB-OTG-кабель. Запускаем приложение NetHunter.

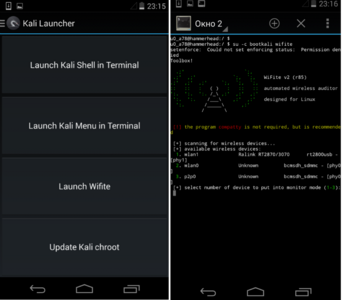

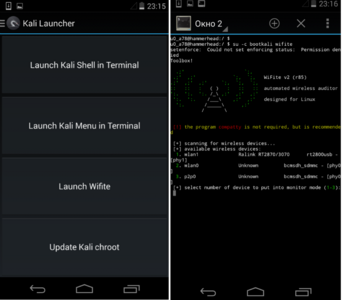

Первое, что необходимо сделать, — определить интерфейс подключенной Wi-Fi-карточки. Для этого в меню выбираем Kali Launcher и запускаем Wifite.

В нашем случае это интерфейс wlan1.

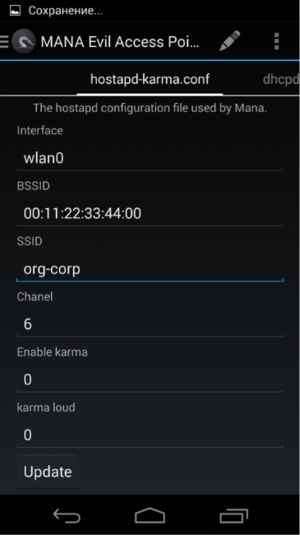

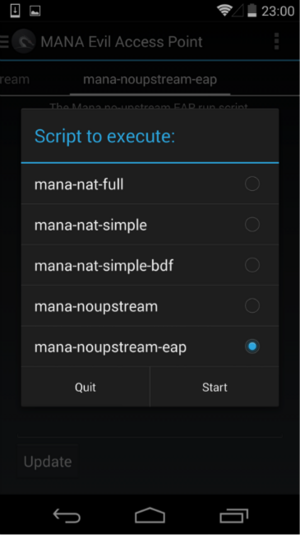

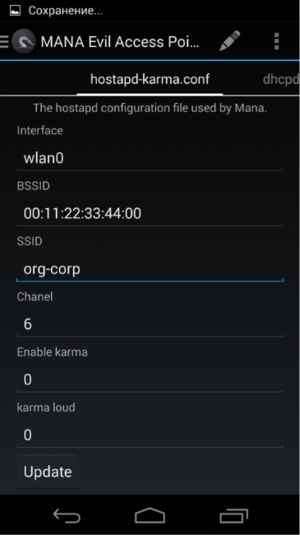

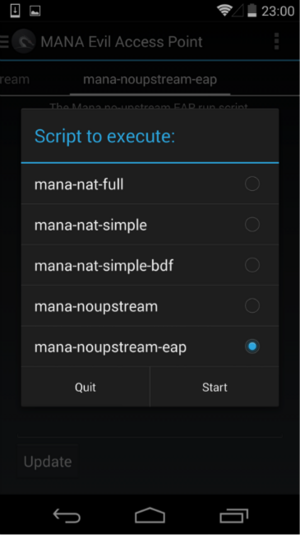

В меню выбираем MANA Evil Access Point.

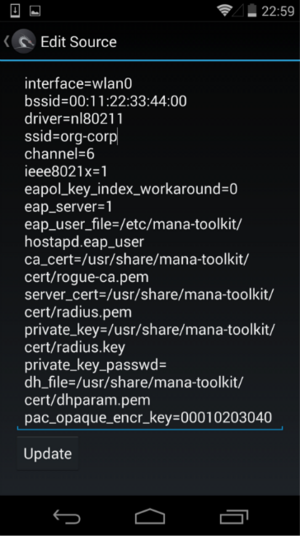

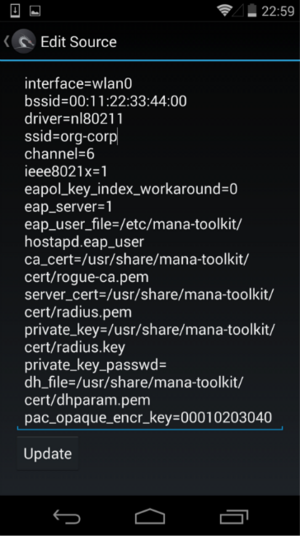

Настраиваем точку:интерфейс, определенный на предыдущем шаге (interface),

В нашем распоряжении комплект из пяти скриптов, которые запускают, помимо точки доступа, дополнительные утилиты для осуществления MITM-атак. Нас интересует скрипт mana-noupstream-eap, который предназначен для точек с аутентификацией 802.1x.

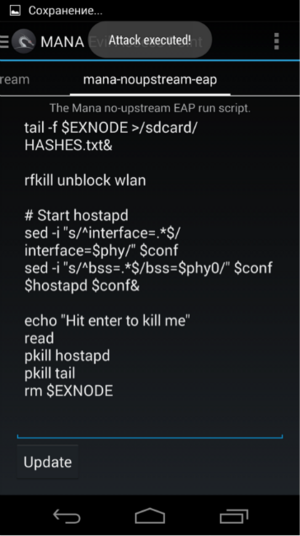

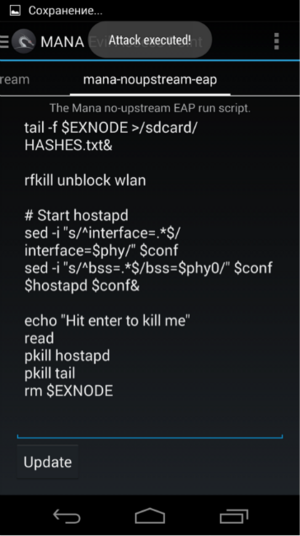

По умолчанию скрипт пытается «сбрутить» полученный хеш, подключить клиент и провести MITM-атаку. Поскольку взлом хешей на телефоне — не самая лучшая идея, комментируем ненужные строки, добавляем команду, которая будет записывать перехваченные данные в файл на флешке, — и запускаем Mana.

Как только Wi-Fi-клиент окажется достаточно близко к нашей точке доступа, он попробует аутентифицироваться на ней. Хорошее место для засады — у входа в офис или бизнес-центр, время — начало или конец рабочего дня, когда потенциальные жертвы минуют проходную.

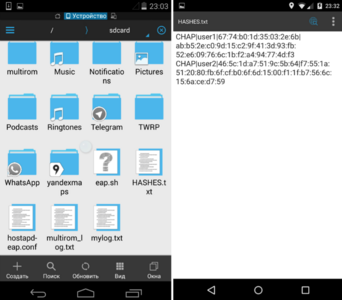

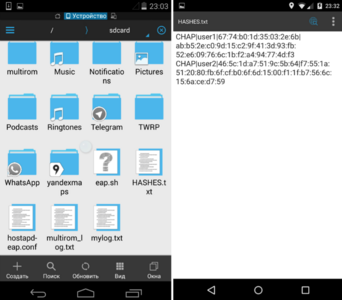

Останавливаем Mana и проверяем, что же мы поймали.

Формат полученных данных: Protocol | Login | Challenge | Response

Теперь можно в спокойной обстановке на нормальном компьютере взламывать полученные хеши.

В этом нам помогут:

— Asleap (используется в оригинальном скрипте),

— John the Ripper (требуется слегка модифицировать полученные хеши: cat HASHES.txt | sed 's/://g' | sed 's/\([^|]*\)|\([^|]*\)|\([^|]*\)|\([^|]*\)/\2:$NETNTLM$\3$\4/' > john-HASHES.txt)

Полученные учетные записи можно использовать для дальнейшего проникновения в корпоративную сеть через Wi-Fi или VPN, а также для получения доступа к корпоративной почте.

Статей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с аутентификацией по логину и паролю — как наименее затратный способ. При этом аутентификация осуществляется с помощью RADIUS-сервера.

ОС клиента устанавливает соединение с RADIUS-сервером, используя шифрование при помощи TLS, а проверка подлинности в основном происходит при помощи протокола MS-CHAPv2.

Для тестирования на проникновение в такой сети мы можем создать поддельную Wi-Fi-точку с RADIUS-сервером — и получить логин, запрос и ответ, которые использует MS-CHAPv2. Этого достаточно для дальнейшего брутфорса пароля.

Нам необходимы Kali Linux и карточка, поддерживающая работу в режиме Access Point, что можно проверить при помощи команды iw list, нас интересует строка:

Код:

* #{ AP, mesh point } <= 8Еще год назад нужно было проделать множество манипуляций (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) для того, чтобы подделать такую точку доступа с возможностью получения учетных данных. Необходимо было пропатчить, собрать и правильно настроить определенные версии hostapd и FreeRADIUS. В августе 2014 года появился набор инструментов Mana Toolkit, позволяющий автоматизировать множество векторов атак на беспроводные клиенты.Поскольку использовать ноутбук не всегда удобно, будем использовать более компактный вариант — телефон. Новый релиз Kali NetHunter : мобильная pentest -платформа состоялся 05 января 2015 года (подробнее

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Кроме того, можно использовать Raspberry Pi +

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. WiFi Pineapple, к сожалению, не поддерживает Mana.

Запускаем Kali

Подключаем Wi-Fi-карточку через USB-OTG-кабель. Запускаем приложение NetHunter.

Первое, что необходимо сделать, — определить интерфейс подключенной Wi-Fi-карточки. Для этого в меню выбираем Kali Launcher и запускаем Wifite.

В нашем случае это интерфейс wlan1.

В меню выбираем MANA Evil Access Point.

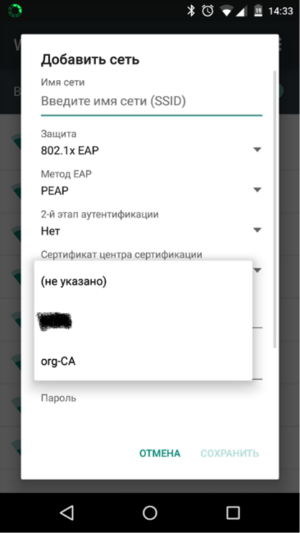

Настраиваем точку:интерфейс, определенный на предыдущем шаге (interface),

- SSID взламываемой Wi-Fi-сети (ssid)

- использование протокола аутентификации 802.1x(ieee8021x=1),

- опции wpa(wpa) (0 = без WPA/WPA2; 1 = WPA; 2 = IEEE 802.11i/RSN (WPA2); 3 = WPA и WPA2),

- список принимаемых алгоритмов управления ключами (wpa_key_mgmt=WPA-EAP),

- набор принимаемых алгоритмов шифрования (wpa_pairwise),

В нашем распоряжении комплект из пяти скриптов, которые запускают, помимо точки доступа, дополнительные утилиты для осуществления MITM-атак. Нас интересует скрипт mana-noupstream-eap, который предназначен для точек с аутентификацией 802.1x.

По умолчанию скрипт пытается «сбрутить» полученный хеш, подключить клиент и провести MITM-атаку. Поскольку взлом хешей на телефоне — не самая лучшая идея, комментируем ненужные строки, добавляем команду, которая будет записывать перехваченные данные в файл на флешке, — и запускаем Mana.

Как только Wi-Fi-клиент окажется достаточно близко к нашей точке доступа, он попробует аутентифицироваться на ней. Хорошее место для засады — у входа в офис или бизнес-центр, время — начало или конец рабочего дня, когда потенциальные жертвы минуют проходную.

Останавливаем Mana и проверяем, что же мы поймали.

Формат полученных данных: Protocol | Login | Challenge | Response

Теперь можно в спокойной обстановке на нормальном компьютере взламывать полученные хеши.

В этом нам помогут:

— Asleap (используется в оригинальном скрипте),

— John the Ripper (требуется слегка модифицировать полученные хеши: cat HASHES.txt | sed 's/://g' | sed 's/\([^|]*\)|\([^|]*\)|\([^|]*\)|\([^|]*\)/\2:$NETNTLM$\3$\4/' > john-HASHES.txt)

Полученные учетные записи можно использовать для дальнейшего проникновения в корпоративную сеть через Wi-Fi или VPN, а также для получения доступа к корпоративной почте.