Обнародованные на прошлой неделе

Об этом говорится в исследовании американского стартапа по облачной безопасности Wiz Inc., о котором сообщил ресурс

Как утверждают исследователи, последствия взлома могут оказаться столь же разрушительными и далеко идущими, как

Однако, по мнению экспертов, Microsoft предоставила неполную информацию. «Злоумышленник смог получить новые токены доступа, воспользовавшись ранее выпущенными из-за ошибок в архитектуре», — говорится в отчёте Wiz. Как сообщается, эти недоработки уже были устранены. Токены использовались для доступа к электронной почте служб Outlook Web Access и Outlook.com.

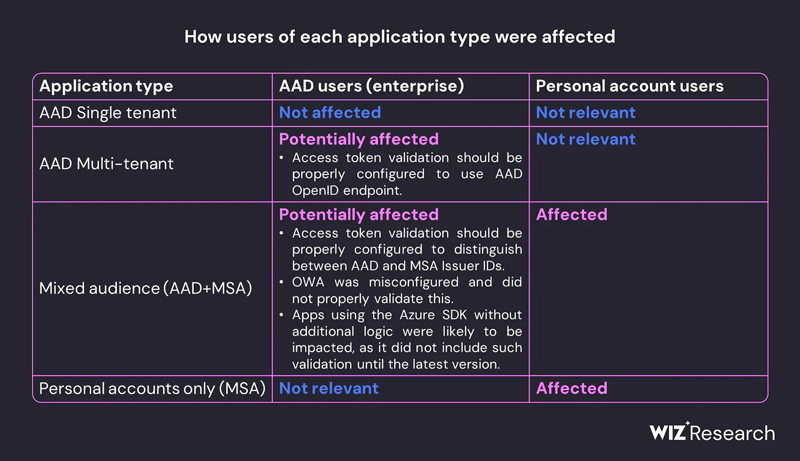

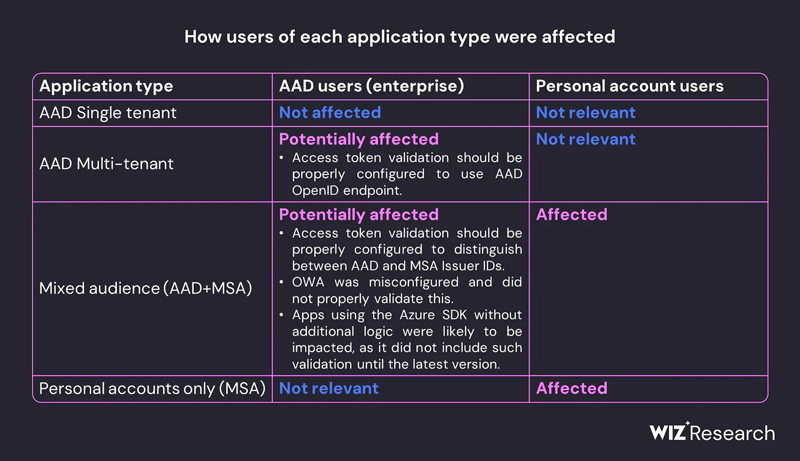

Однако позднее выяснилось, что ими можно было воспользоваться для получения доступа к различным службам, использующим Azure Active Directory (AAD) для аутентификации.

Тем не менее, Wiz считает, что взлом серьёзно подорвал доверие к Microsoft миллионов пользователей, которые использовали службы аутентификации Microsoft и сервис Microsoft OpenID для входа в свои учётные записи.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

о взломе китайскими хакерами ряда учётных записей электронной почты правительства США, указывают на то, что проблема намного серьёзнее, чем предполагалось изначально.Об этом говорится в исследовании американского стартапа по облачной безопасности Wiz Inc., о котором сообщил ресурс

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Как утверждают исследователи, последствия взлома могут оказаться столь же разрушительными и далеко идущими, как

Для просмотра ссылки необходимо нажать

Вход или Регистрация

в цепочке поставок SolarWinds. Ранее Microsoft

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что атаку произвели китайские хакеры из группировки Storm-0558, а также рассказала о действиях злоумышленников в своей облачной сети и сервисах Azure, в частности о том, что при атаке использовались скомпрометированные ключи шифрования для онлайн-служб электронной почты Microsoft Exchange.

Однако, по мнению экспертов, Microsoft предоставила неполную информацию. «Злоумышленник смог получить новые токены доступа, воспользовавшись ранее выпущенными из-за ошибок в архитектуре», — говорится в отчёте Wiz. Как сообщается, эти недоработки уже были устранены. Токены использовались для доступа к электронной почте служб Outlook Web Access и Outlook.com.

Однако позднее выяснилось, что ими можно было воспользоваться для получения доступа к различным службам, использующим Azure Active Directory (AAD) для аутентификации.

Wiz посоветовал клиентам определить все потенциально уязвимые приложения с помощью поиска поддельных ключей, обновить всех экземпляры Azure SDK и убедиться, что они не используют кешированную версию каких-либо сертификатов Microsoft OpenID. Microsoft заявила, что утверждения Wiz не подтверждаются никакими доказательствами.

Тем не менее, Wiz считает, что взлом серьёзно подорвал доверие к Microsoft миллионов пользователей, которые использовали службы аутентификации Microsoft и сервис Microsoft OpenID для входа в свои учётные записи.

Для просмотра ссылки необходимо нажать

Вход или Регистрация