Социальная инженерия в общем своем понимании подразумевает под собой метод получения необходимой конфиденциальной информации, различного рода доступов к ресурсам или сети компании посредством психологической манипуляции человеком.

Основными типами атак социальной инженерии остается фишинг, приманка, Tailgating и Quid Pro Quo. Стоит оговориться, что типов СИ специалисты выделяют гораздо больше, но если говорить о самых распространенных, то ранее приведенные вполне можно назвать наиболее используемыми среди злоумышленников и пентестеров.

Коротко поговорим о каждом из приведенных типов.

[H4]Quid Pro Quo [/H4]

Атака заключается в том, чтобы внушить жертве, что с ее стороны происходят какие-то проблемы, например, с компьютером, банковским счетом или страховкой. Злоумышленник пытается запугать свою цель, старается убедить, что проблема действительно серьезная. И в определенный момент предлагает решение возникшей проблемы, говоря что все наладится, нужно только подтвердить логин/пароль учетной записи, номер страховки или паспорта и т.д.

[H4]TailGating [/H4]

Является одной из самой творческих типов атак в СИ. Суть мероприятия заключается в том, что злоумышленнику необходимо получить физический доступ в здание/офис компании, не имея никаких для того разрешений. Кейсы бывают совершенно разные. Например, можно прийти в здание в костюме известной службы доставки и получить разрешение пройти дальше, вежливо попросить одного из сотрудников офиса открыть вам дверь, потому что свою карту-пропуск вы оставили дома и вообще опаздываете на встречу и т.д. Данные сценарии мы еще разберем подробней чуть позже.

[H4]Атака типа «приманка» [/H4]

Атака похожа на фишинговые атаки. Основное отличие - жертве предлагается какое-то благо или бонус взамен на какую-либо информацию, типа учетных данных. Например, войти со своими логином/паролем на определенный ресурс и получить полгода бесплатного прослушивания музыки на известных площадках.

[H4]Фишинг[/H4]

Фишинг остается одной из самых распространенных типов социальных атак, которые используют злоумышленники и пентестеры. Особенностью фишинговых атак является то, что злоумышленники создают в присылаемом письме иллюзию его важности и срочности действий, которые должны предпринять жертвы. Цель проведения фишинговой атаки может быть разная: получение первоначального доступа к внутренней инфраструктуре целевой компании, распространение троянов, шифровальщиков и других вредоносных программ. Но развитие ИБ заставляет постоянно менять и модифицировать концепции атак данного типа.

[H2]Летнее заявление Microsoft[/H2]

Достаточно серьезно повлияло на изменение техник проведения мероприятий по соц инженерии летнее заявление Microsoft, которые сообщили, что макросы будут заблокированы по умолчанию во всех документах MS Office.

Это означает, что пользователи не смогут включать макросы в документах щелчком мыши. Теперь на включение макросов документе будут влиять такие факторы, как:

- Цифровая подпись отправителя.

- Надежность файла и источника.

- Надежность документа.

[H2]Техники до лета 2022 года [/H2]

Суть большинства тактик, как показано на изображении выше, была заключена в следующей последовательности действий:

Злоумышленник создает документ в MS Office, в который включает вредоносный VBA код (макрос), далее этот вредоносный документ прикрепляется к письму с описанием, побуждающим жертву открыть прикрепленный файл и разрешить активацию макросов. После этого злоумышленник получает доступ к скомпрометированному хосту и

производит боковое перемещение по внутренней сети целевой компании.

[H2]Техники после лета 2022 года [/H2]

Вспомнив концепцию старых техник пробива компаний с помощью соц. инженерии, вернемся к Microsoft и их обновлению, связанному с запретом исполнения макросов в документах. Блокировка макросов VBA происходит на основе атрибута MOTW (Mark of the Web).

В связи с этими изменениями, злоумышленники начали придумывать новые цепочки атак. Хакеры стали использовать спам по электронной почте и вредоносные URL адреса для доставки файлов своим жертвам. По данным McAfee, злоумышленники используют LNK и ISO для доставки вредоносных программ. Самые распространенные из них: Emotet, Bumblebee, IcedID, Bazarloaders.Mark of the web - это функция NTFS, помогающая защищать устройства пользователей от файлов, загруженных из недоверенной сети и потенциально являющихся вредоносными. Таким образом, система ставит специальную

«маркировку» на все документы и файлы, попадающие на хост. В случае с MS Office, все документы с пометкой MOTW открываются в защищенном изолированном режиме

На сегодняшний момент операторы Emotet занимают одну из главных позиций по услуге предоставления первоначального доступа.

Исследователи из Kroll провели трудоемкий анализ для того, чтобы понять, как Emotet изменили метод доставки вредоносного ПО. Впоследствии стало известно, что они перешли с зараженных макросами документов на .LNK файлы.

LNK файлы (также известные как ярлыки к файлам) в ОС Windows используются в качестве ссылки на исходный файл. В этом файле-ярлыке содержится тип ярлыка, данные об имени файла, местоположении, программе, которая может открыть этот файл. В случае со злоумышленниками, файлы LNK запускают вредоносные сценарии VBScript или Powershell, встроенные в них. Этот метод доставки гарантирует, что вредоносная программа будет обходить установленные средства безопасности, такие как Mark of the web.

[H2]Цепочка атаки Emotet [/H2]

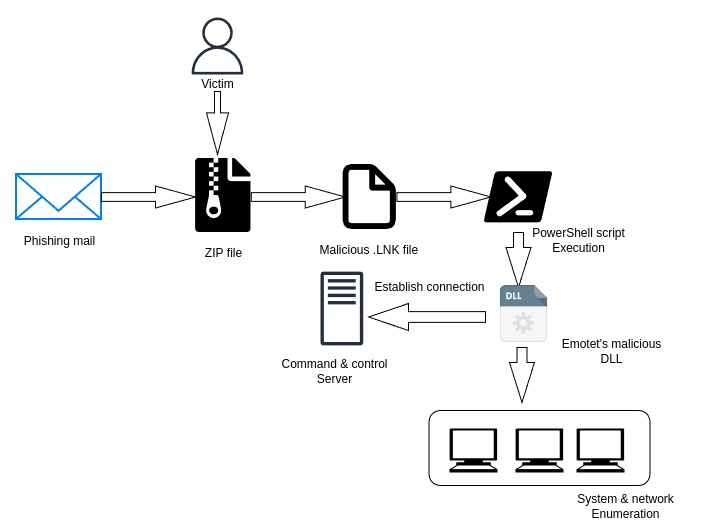

Все начинается с доставки фишингового письма с прикрепленным к нему ZIP архивом. ZIP содержит файл ярлыка .LNK, на который не распространяется атрибут MOTW.

Далее .LNK исполняет Powershell script, который загружает вредоносный DLL, содержащий встроенный загрузчик Emotet. Загрузчик выделяет область памяти, куда загружается DLL и расшифровывается определенный ресурс. Эти расшифрованные данные являются окончательной полезной нагрузкой Emotet.

Также помимо техники, которую мы только что обсудили, стоит заметить что не потеряла актуальность весенняя 0-day уязвимость в MSDT Follina с идентификатором CVE-2022-30190. Для ее эксплуатации не требуется активировать макросы во вредоносном документе. В зараженном файле находится ссылка на HTML файл, в котором содержится вредоносный скрипт. При открытии документ запускает MS Diagnostic Tool, и после этого хакер может передавать через этот инструмент любую команду в систему в зависимости от привилегий пользователя, запустившего документ.

[H2]Физическая социальная инженерия[/H2]

Помимо техник разобранных выше, не потеряла актуальность и физическая социальная инженерия.

Под данным типом атаки подразумевается проникновение злоумышленника или пентестера внутрь офиса.

Данную кампанию можно провести совершенно по разнообразным сценариям.

Цели, которые может преследовать злоумышленник, могут быть разными: от кражи конфиденциальных и критических данных компании вплоть до кражи офисной техники, закрепления во внутренней сети, заражения инфраструктуры вредоносным ПО и т.д.

Основные техники, которые используют злоумышленники и пентестеры в данных типах атак:

- назначить собеседование в целевой компании

Используя сервисы по поиску работы, злоумышленник может найти интересующую его компанию, поискать открытые вакансии, составить свое резюме так, чтобы оно максимально подходило под описание выбранной вакансии и откликнуться. Далее хакер или пентестер может найти в открытых источниках схему здания, изучить расположение кабинетов, сетевых розеток, источников питания. Во время или после собеседования злоумышленник может сослаться на то, что ему нужно отойти в туалет или срочно ответить на звонок, чтобы разместить технические устройства, или вставить заранее подготовленную флешку в чей-то незаблокированный компьютер. - переодевание

Злоумышленник может переодеться в рабочую одежду и сказать, что он пришел заниматься какими-нибудь техническими/строительными работами. Отличным кейсом будет, если в здании и правда в каком-нибудь из помещений будет проводиться ремонт. Обычно сотрудники охраны и офиса не обращают должного внимания на людей в рабочей форме. - Road Apple

Техника подразумевает под собой разбрасывание физических носителей, в основном флешек с заранее подготовленной полезной нагрузкой. Данные операции производятся рядом со зданием целевой компании, флешки раскидываются на парковках, у входа в здание, места курения, туалетах и т.д. - cоздание поддельного пропуска

Хакер может найти на просторах интернета фотографии с изображением пропусков целевой компании и сделать копию. Уже на месте с помощью оборудования для клонирования пропусков, скопировать пропуск одного из сотрудников и получить доступ в офис. Клонировать проще всего будет, если найти жертву с пропуском прикрепленным к ремню или висящем на шее. Необходимо будет всего лишь на пару секунд вплотную поднести оборудование для копирования к пропуску сотрудника.

С развитием ИБ технологий и систем защиты инфраструктуры компаний хакеры больше отдают предпочтение техникам социальной инженерии и успешно используют их в своих атаках. Для того, чтобы защитить свою компанию и минимизировать риск компрометации инфраструктуры, важно обращать внимание не только на организацию технической безопасности, но и обучать сотрудников компании отличать фишинговые письма от обычных, разбирать возможные кейсы атак социальной инженерии, способы противодействия им, проводить мероприятия по моделированию угроз, в том числе и тех, которые сегодня были разобраны.

Для просмотра ссылки необходимо нажать

Вход или Регистрация