Подмена ссылок в мессенджерах

Подмена ссылки – тип атаки, при которой жертве предлагается одна ссылка, а переходит она на совсем иную.

Зачем подменяют ссылку

Деанонимизация и сбор данных Самый популярный способ деанонимизации через мессенджеры – именно отправка ссылки, открытие которой приведет к получению злоумышленником данных о жертве. Это не обязательно только лишь получение IP-адреса, как вы уже знаете из курса, по ссылке можно выяснить и наличие аккаунтов в социальных сетях, и какие сайты посещает жертва, и многое другое.

Даже если жертва применяет VPN и скрывает свой подлинный IP-адрес, существуют десятки способов деанонимизации пользователей VPN, например сопоставление соединений или отправка поддельного запроса VPN-провайдеру с просьбой выдать ваши данные.

Заражение

Заражение жертвы при простом открытии сайта не очень распространенная атака, так как требует от атакующего использования уязвимостей нулевого дня, иногда таких уязвимостей нужно несколько. Например, если вы злоумышленник и у вас есть две уязвимости для браузера Chrome и для Windows, какая гарантия, что у жертвы не окажется Safari и macOS?

Конечно, первоначально можно провести разведку, для которой использовать все ту же подмену ссылки, но это уже отдельная история. Так или иначе, уязвимости нулевого дня, способные привести к компрометации устройства жертвы при простом открытии сайта, есть у хакеров государственного уровня или компаний, продающих решения государствам, но маловероятно найдутся у скрипт-кидди или хакера средней руки.

Иногда злоумышленниками используются известные уязвимости, но в таком случае у жертвы не должны быть установлены обновления браузера или другие уязвимые компоненты, например Flash.

Несравнимо чаще злоумышленники стараются вынудить пользователя самостоятельно заразить себя. Например, скачать и открыть файл или установить себе необходимое расширение для браузера. Наверное, 99,9% злоумышленников действуют именно так, потому голова на плечах была, есть и будет лучшим антивирусом.

Кража данных (фишинг)

В этой атаке жертва направляется на поддельный сайт, внешне неотличимый от оригинала, где должна ввести свои данные. Обычно это копия популярного сайта: социальной сети, онлайн-банка, почтового сервиса, сайта знакомств. У высококлассных злоумышленников визуально не отличается даже домен.

Но какой бы эффективной ни была атака, каким бы качественным ни был домен для фишинга и каким бы могущественным ни был недоброжелатель, ему нужно, чтобы жертва открыла ссылку.

Как заставить жертву открыть эту ссылку? На помощь приходит социальная инженерия (навыки побуждения жертвы к каким-либо действиям) и подмена ссылок. Эта возможность есть в разных мессенджерах, даже в рекомендуемых нами Telegram и Jabber.

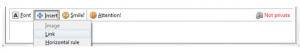

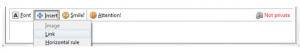

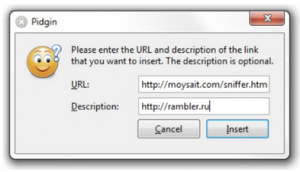

Как происходит подмена ссылки в мессенджере Jabber У Jabber масса клиентов, я покажу на примере Pidgin. Для осуществления данной атаки необходимо начать диалог с жертвой, затем нажать кнопку Insert и выбрать пункт Link, который предназначен для отправки пользователю ссылок.

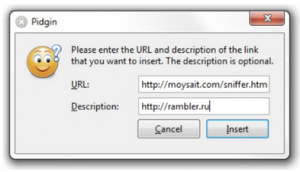

Пункт Linkимеет две строки:

1.URL -сюда мы вставляем ссылку на наш сайт-ловушку (куда жертва попадет на самом деле)

2.Description - здесь мы пишем адрес сайта-приманки (куда жертва будет ожидать попасть)

После добавления ссылки нажимаем кнопку Insert.

В итоге мы получили совершенно безобидную с виду ссылку, под маской которой скрывается адрес на наш сайт-ловушку, куда и попадет в итоге жертва

Профессионалы при использовании подмены ссылки для деанонимизации или сбора информации обычно проводят эту атаку очень изящно: жертва сначала попадает на сайт-ловушку, где оставляет сведения о себе, а затем молниеносно перебрасывается на сайт-приманку, куда и планировала попасть. В итоге данные оказываются у злоумышленников, а жертва так и не узнает, когда и как это произошло.

Telegram

В Telegram работать немного сложнее, так как пользователю перед переходом будет показана полная ссылка, куда он должен попасть. Здесь особенно важно использовать максимально похожее доменное имя.

Обычно работа ведется следующим образом: берется известный сайт и регистрируется похожий домен. Например, мы будем имитировать сайт сервиса одноразовых записок Privnote и зарегистрируем фейк в другой доменной зоне, например privnote.co.

Сайт privnote.co настраиваем на переадресацию всех запросов на оригинальный сайт privnote.com без сбора какой-либо информации, кроме заданных нами ссылок – тех, которые и будут использоваться для атаки. Пусть нашей целью будет получение сведений о жертве, и для этого развернем на нашем сайте скрипты для сбора следующих данных:

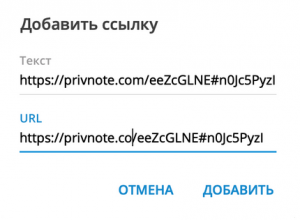

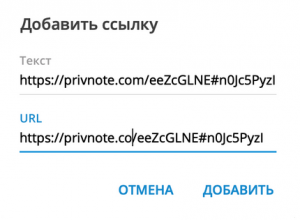

При создании сообщения жертве добавляем оригинальную ссылку, затем выделяем ее и нажимаем Форматирование > добавить ссылку.

При редактировании добавляем ссылку на сайт-ловушку.

При открытии такой ссылки жертва сначала попадет на сайт-ловушку, где оставит все нужные нам данные. Затем в считанные доли секунды она будет переадресована на реальный сайт Privnote с реальной запиской и, вероятнее всего, даже не заподозрит ничего неладного.

Как защищаться от подмены ссылок

Единственной эффективной защитой от данной атаки остается ваша внимательность. Необходимо помнить о возможности подмены ссылки и проверять реальные адреса, на которые вы переходите.

Используйте остальные советы в статье -

Подмена ссылки – тип атаки, при которой жертве предлагается одна ссылка, а переходит она на совсем иную.

Зачем подменяют ссылку

Деанонимизация и сбор данных Самый популярный способ деанонимизации через мессенджеры – именно отправка ссылки, открытие которой приведет к получению злоумышленником данных о жертве. Это не обязательно только лишь получение IP-адреса, как вы уже знаете из курса, по ссылке можно выяснить и наличие аккаунтов в социальных сетях, и какие сайты посещает жертва, и многое другое.

Даже если жертва применяет VPN и скрывает свой подлинный IP-адрес, существуют десятки способов деанонимизации пользователей VPN, например сопоставление соединений или отправка поддельного запроса VPN-провайдеру с просьбой выдать ваши данные.

Заражение

Заражение жертвы при простом открытии сайта не очень распространенная атака, так как требует от атакующего использования уязвимостей нулевого дня, иногда таких уязвимостей нужно несколько. Например, если вы злоумышленник и у вас есть две уязвимости для браузера Chrome и для Windows, какая гарантия, что у жертвы не окажется Safari и macOS?

Конечно, первоначально можно провести разведку, для которой использовать все ту же подмену ссылки, но это уже отдельная история. Так или иначе, уязвимости нулевого дня, способные привести к компрометации устройства жертвы при простом открытии сайта, есть у хакеров государственного уровня или компаний, продающих решения государствам, но маловероятно найдутся у скрипт-кидди или хакера средней руки.

Иногда злоумышленниками используются известные уязвимости, но в таком случае у жертвы не должны быть установлены обновления браузера или другие уязвимые компоненты, например Flash.

Несравнимо чаще злоумышленники стараются вынудить пользователя самостоятельно заразить себя. Например, скачать и открыть файл или установить себе необходимое расширение для браузера. Наверное, 99,9% злоумышленников действуют именно так, потому голова на плечах была, есть и будет лучшим антивирусом.

Кража данных (фишинг)

В этой атаке жертва направляется на поддельный сайт, внешне неотличимый от оригинала, где должна ввести свои данные. Обычно это копия популярного сайта: социальной сети, онлайн-банка, почтового сервиса, сайта знакомств. У высококлассных злоумышленников визуально не отличается даже домен.

Но какой бы эффективной ни была атака, каким бы качественным ни был домен для фишинга и каким бы могущественным ни был недоброжелатель, ему нужно, чтобы жертва открыла ссылку.

Как заставить жертву открыть эту ссылку? На помощь приходит социальная инженерия (навыки побуждения жертвы к каким-либо действиям) и подмена ссылок. Эта возможность есть в разных мессенджерах, даже в рекомендуемых нами Telegram и Jabber.

Как происходит подмена ссылки в мессенджере Jabber У Jabber масса клиентов, я покажу на примере Pidgin. Для осуществления данной атаки необходимо начать диалог с жертвой, затем нажать кнопку Insert и выбрать пункт Link, который предназначен для отправки пользователю ссылок.

Пункт Linkимеет две строки:

1.URL -сюда мы вставляем ссылку на наш сайт-ловушку (куда жертва попадет на самом деле)

2.Description - здесь мы пишем адрес сайта-приманки (куда жертва будет ожидать попасть)

После добавления ссылки нажимаем кнопку Insert.

В итоге мы получили совершенно безобидную с виду ссылку, под маской которой скрывается адрес на наш сайт-ловушку, куда и попадет в итоге жертва

Профессионалы при использовании подмены ссылки для деанонимизации или сбора информации обычно проводят эту атаку очень изящно: жертва сначала попадает на сайт-ловушку, где оставляет сведения о себе, а затем молниеносно перебрасывается на сайт-приманку, куда и планировала попасть. В итоге данные оказываются у злоумышленников, а жертва так и не узнает, когда и как это произошло.

Telegram

В Telegram работать немного сложнее, так как пользователю перед переходом будет показана полная ссылка, куда он должен попасть. Здесь особенно важно использовать максимально похожее доменное имя.

Обычно работа ведется следующим образом: берется известный сайт и регистрируется похожий домен. Например, мы будем имитировать сайт сервиса одноразовых записок Privnote и зарегистрируем фейк в другой доменной зоне, например privnote.co.

Сайт privnote.co настраиваем на переадресацию всех запросов на оригинальный сайт privnote.com без сбора какой-либо информации, кроме заданных нами ссылок – тех, которые и будут использоваться для атаки. Пусть нашей целью будет получение сведений о жертве, и для этого развернем на нашем сайте скрипты для сбора следующих данных:

- IP-адрес

- User agent

- отпечатки браузера

- социальные сети

- где авторизована жертва

При создании сообщения жертве добавляем оригинальную ссылку, затем выделяем ее и нажимаем Форматирование > добавить ссылку.

При редактировании добавляем ссылку на сайт-ловушку.

При открытии такой ссылки жертва сначала попадет на сайт-ловушку, где оставит все нужные нам данные. Затем в считанные доли секунды она будет переадресована на реальный сайт Privnote с реальной запиской и, вероятнее всего, даже не заподозрит ничего неладного.

Как защищаться от подмены ссылок

Единственной эффективной защитой от данной атаки остается ваша внимательность. Необходимо помнить о возможности подмены ссылки и проверять реальные адреса, на которые вы переходите.

Используйте остальные советы в статье -

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация