Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

В этой статье я хочу рассказать о технологии OSINT (Open Source Intelligence). Это получения данных с открытых источников, анализ и дальнейшее использование.

Сейчас довольно много разных ресурсов, социальных сетей и других источников, которые содержат полезную информацию для анализа. Многие люди размещают фотографии в фейсбук, отмечают свое местоположения на картах, добавляют комментарии и другие данные, которые могут быть использованы против них.

Поэтому после прочтения этой статьи не только узнаете, как собрать интересные данные, но и что не нужно выносить на всеобщее обозрения. И почему не стоит этого делать. Информации об этом довольно много, но я попытался выделить основную и полезную информацию.

Практика

Например, нам стоит цель найти максимальное количество информации о сайте. Для этого можно воспользоваться поисковыми системами и найти все упоминания, которые содержат наш линк. Для этого можно воспользоваться такими командами:

Социальные сети

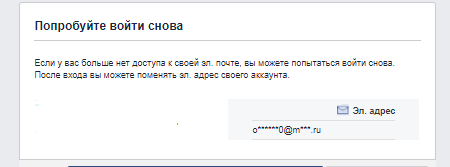

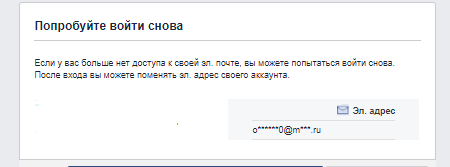

Очень много информации можно найти на страницах социальных сетей VK, FB, LinkedIn. Во-первых, это телефоны, место работы, контакты, друзья, геолокации, фото и т.д. И с этого всего нас наиболее интересует почта и телефон. Таким образом можно дополнить информацию и том или другом. Например, зная почту можно получить первые и последнюю цифру в FaceBook и наоборот.

Получаем маску для поиска почты, которую можно получить

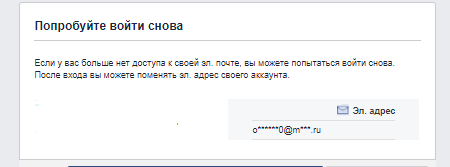

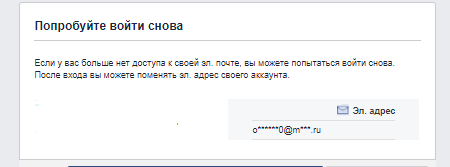

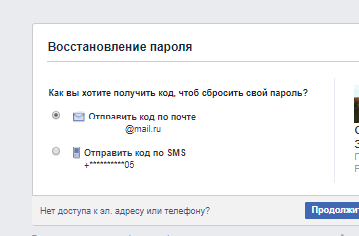

Нажимаем, что у нас доступа и переходит на следующий шаг, где получаем более детальную маску.

Более детальная маска

Маска для телефона

Также можно поиграться с формами восстановления и с другими социальными сетями и сервисами. Поискать способы доступы и данные восстановления там. Но не нужно отправлять запросы на восстановления, так цель может заподозрить то, что идет целенаправленный сбор информации. Поэтому лучше сначала все узнать и разведать.

Для понимания того, насколько наша цель использует сложные пароли и как она их подбирает можно использовать фейковое событие. Например, наш пользователь интересуется конференциями по определенной тематики. Создаем какой-то факт существующей, или страницу акции, где нужно будет пройти простую регистрацию естественно с контролируемой формой авторизации. Так можно будет понять, какие пароли использует человек. Если например, сделать несколько таких событий, то можно уже проводить анализ, возможно есть маска или другая закономерность.

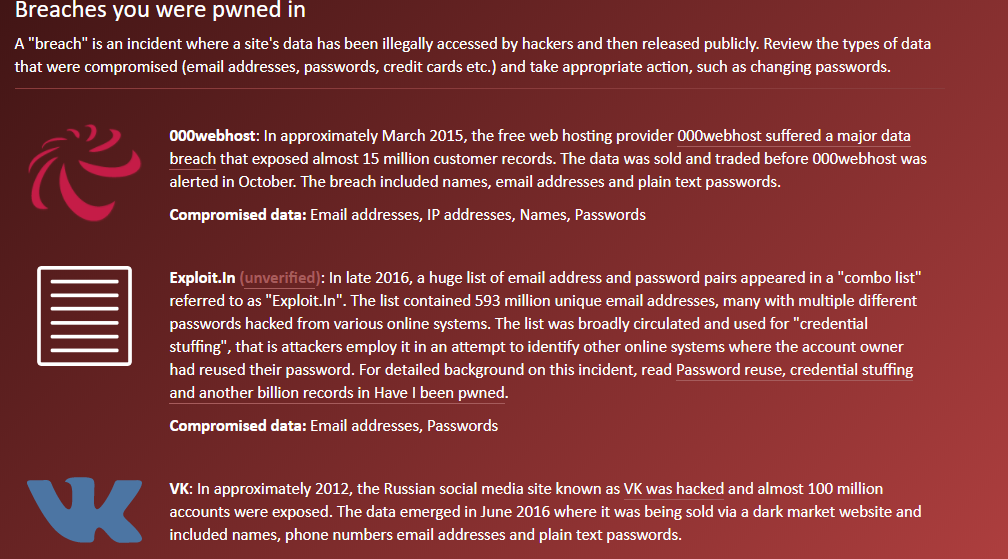

А еще лучше использовать базы, которые позволяют узнать, была ли взломана учетная запись и есть ли данные о ней в этой базе. Можно также посмотреть когда и на каком сайте был утечка.

Пробив номера телефона

Можно воспользоваться этим замечательным

Номер телефона

Для работы необходимо пройти регистрацию. Для этого необходимо будет скачивать приложения на свой телефон. Как вариант, можно поискать уже готовые учетки в интернете.

Поиск по фото

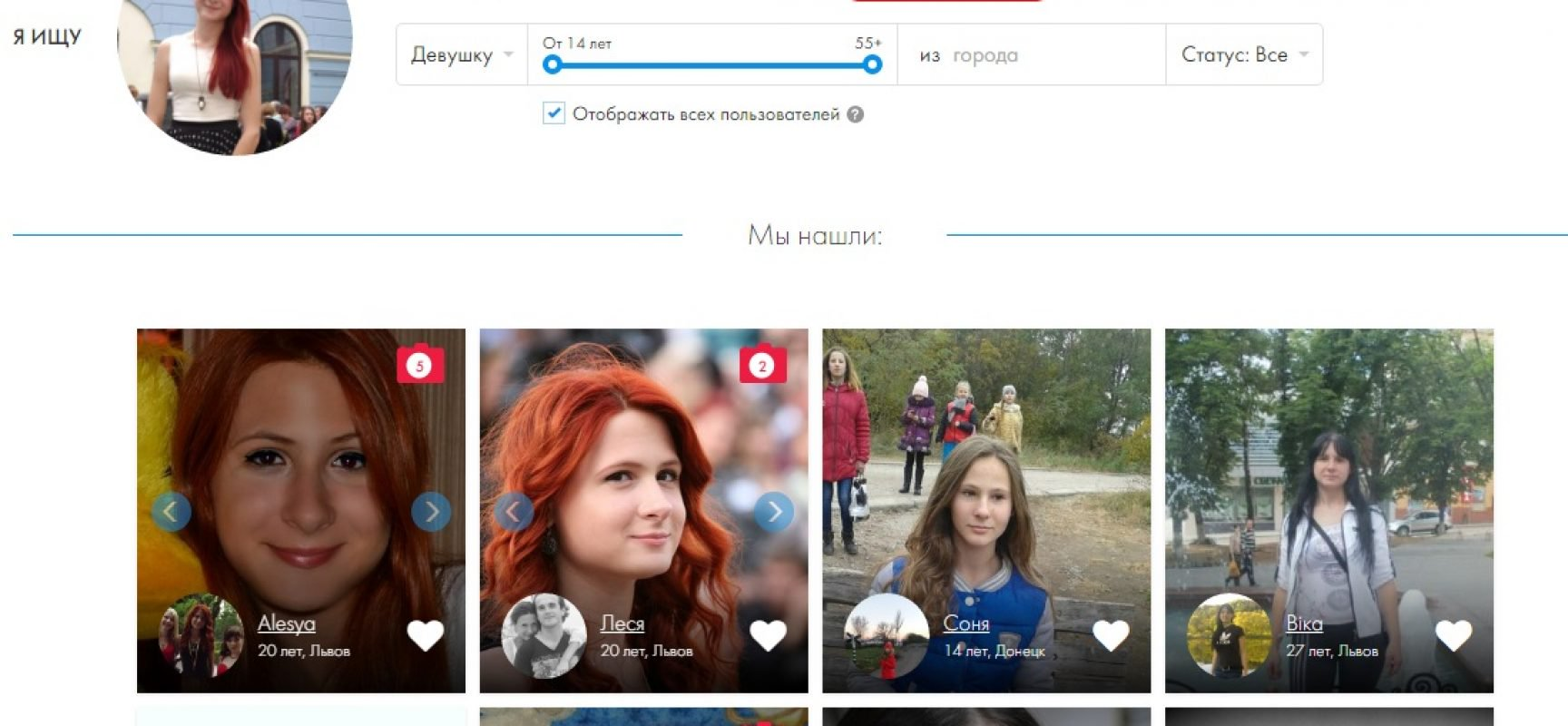

Есть сервис, который предназначен для распознавание фото и поиска профилей в социальных сетях по этому фото. Таким образом, если у нас есть фото цели, то можно поискать ее профили в социальных сетях. Работает достаточно отлично, но выдает немного вариантов похожих людей. Таким образом нужно будет потратить немного времени для анализа.

findface

Попробуйте, утилита действительно интересная и на практике показывает отличные результаты.

Взломанные пароли

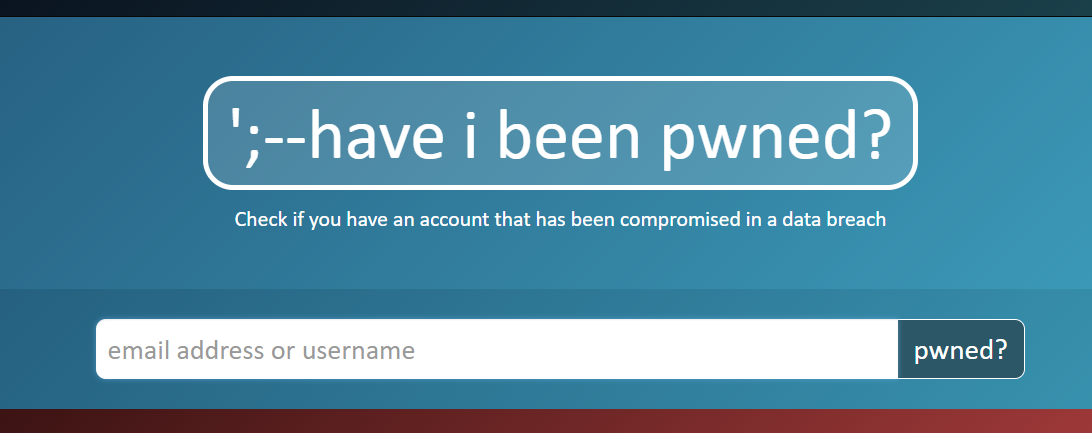

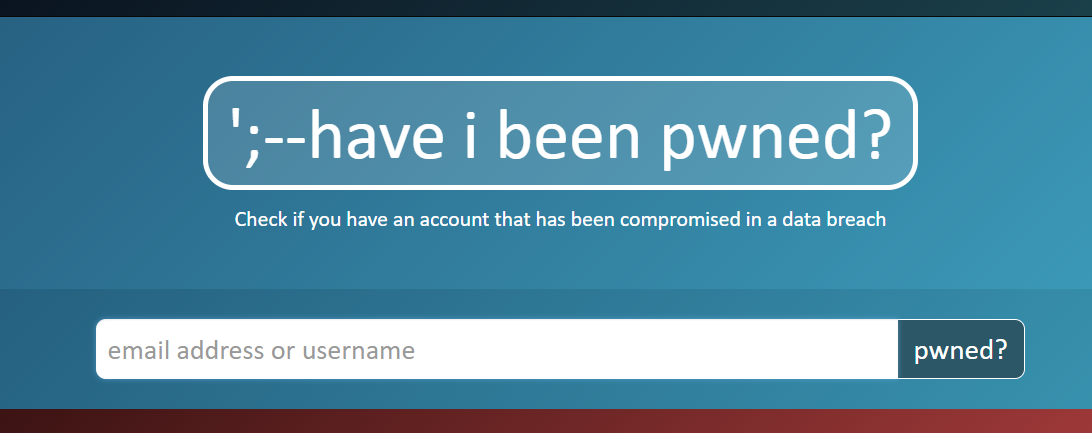

Есть сервисы, которые показывают, когда был взломан ваш пароль до этого. Можно ввести и посмотреть, когда была утечка. Этот

Вводим почту и получаем инфу

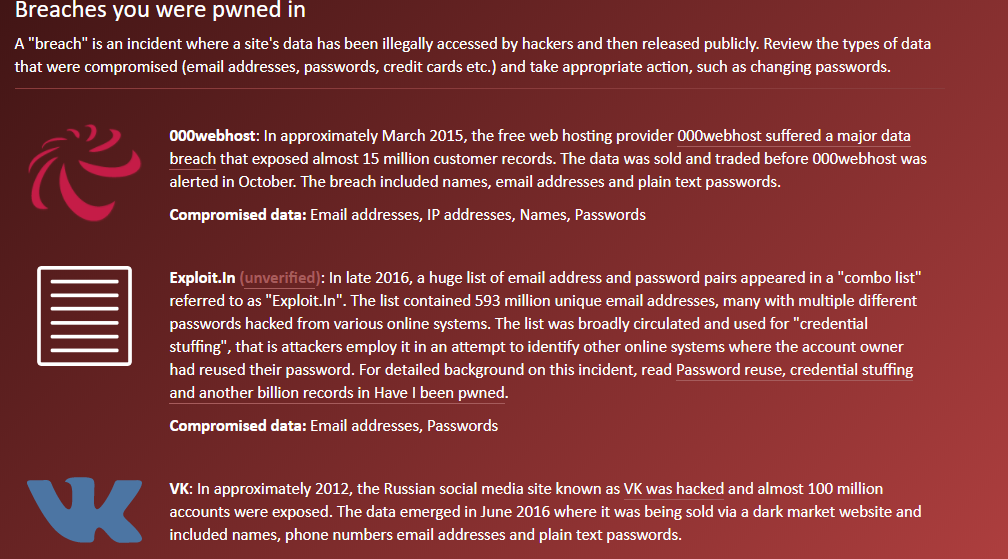

Утечки и БД с почтой

Есть другой

Практический кейс

Для меня максимально простым способом получить информацию о человеке является грамотное использование поиском, СИ и немного других хитростей.

Все намного проще получается, если параллельно с поиском можно войти в контакт с человеком. Иногда это сделать довольно сложно. Я всегда стараюсь затрагивать профессиональную сторону человека. Если он занимается определенным родом деятельности, то это еще проще. Необходимо только узнать, чем он занимается и стать его клиентом.

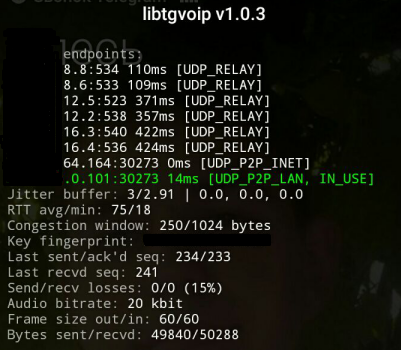

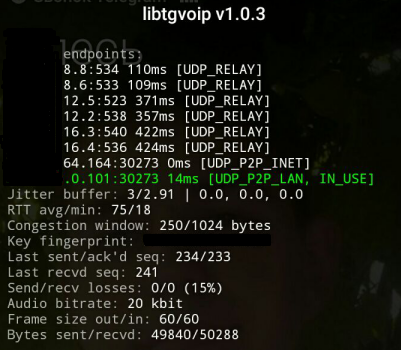

После нахождения нужно информацией можно воспользоваться месенджером Telegram. Уточнив некоторые детали, можно вывести человека на разговор или консультацию. А это позволит нам узнать IP. Уже с помощью этих данных можно будет подключить nmap. А далее мы сможем понять, какие порты открыты, что используется и насколько защищенным является пользователь.

Для получения IP нашего собеседника нужно в процессе разговора раз нажать на иконку, после этого можно будет увидеть нужную формацию. Зеленным отображается IP вашего собеседника.

Получения IP собеседника через Telegram

Также по базе Shodan и Censys можно пробить этот IP адрес и посмотреть, может у нашей цели уязвимый роутер или другие проблемы.

Заключение

Таким образом со статьи можно понять, что поиск информации довольно полезное и интересное дело и существенно может упростить занятие. Поэтому используйте инструменты, не выкладывайте свои данные в свободный доступ и думайте своей головой.

Сейчас довольно много разных ресурсов, социальных сетей и других источников, которые содержат полезную информацию для анализа. Многие люди размещают фотографии в фейсбук, отмечают свое местоположения на картах, добавляют комментарии и другие данные, которые могут быть использованы против них.

Поэтому после прочтения этой статьи не только узнаете, как собрать интересные данные, но и что не нужно выносить на всеобщее обозрения. И почему не стоит этого делать. Информации об этом довольно много, но я попытался выделить основную и полезную информацию.

Практика

Например, нам стоит цель найти максимальное количество информации о сайте. Для этого можно воспользоваться поисковыми системами и найти все упоминания, которые содержат наш линк. Для этого можно воспользоваться такими командами:

[link:vk.com] // использовать для поисковых системДля просмотра ссылки необходимо нажать Вход или Регистрация,Для просмотра ссылки необходимо нажать Вход или Регистрация,Для просмотра ссылки необходимо нажать Вход или Регистрация,Для просмотра ссылки необходимо нажать Вход или Регистрация.

Еще несколько полезных запросов:[#link="vk.com"] // использовать для поисковой системыДля просмотра ссылки необходимо нажать Вход или Регистрация.

site:.gov | .mil inurl:/FOUO/ filetype:pdf

site:.mil | .gov “FOUO” filetype:pdf

site:.mil | .gov FOUO filetype:pdf

*файлы могут быть разных форматов .xls .pdf .txt.site:.mil | .gov //SIGINT filetype:pdf

Социальные сети

Очень много информации можно найти на страницах социальных сетей VK, FB, LinkedIn. Во-первых, это телефоны, место работы, контакты, друзья, геолокации, фото и т.д. И с этого всего нас наиболее интересует почта и телефон. Таким образом можно дополнить информацию и том или другом. Например, зная почту можно получить первые и последнюю цифру в FaceBook и наоборот.

Получаем маску для поиска почты, которую можно получить

Нажимаем, что у нас доступа и переходит на следующий шаг, где получаем более детальную маску.

Более детальная маска

Маска для телефона

Также можно поиграться с формами восстановления и с другими социальными сетями и сервисами. Поискать способы доступы и данные восстановления там. Но не нужно отправлять запросы на восстановления, так цель может заподозрить то, что идет целенаправленный сбор информации. Поэтому лучше сначала все узнать и разведать.

Для понимания того, насколько наша цель использует сложные пароли и как она их подбирает можно использовать фейковое событие. Например, наш пользователь интересуется конференциями по определенной тематики. Создаем какой-то факт существующей, или страницу акции, где нужно будет пройти простую регистрацию естественно с контролируемой формой авторизации. Так можно будет понять, какие пароли использует человек. Если например, сделать несколько таких событий, то можно уже проводить анализ, возможно есть маска или другая закономерность.

А еще лучше использовать базы, которые позволяют узнать, была ли взломана учетная запись и есть ли данные о ней в этой базе. Можно также посмотреть когда и на каком сайте был утечка.

Пробив номера телефона

Можно воспользоваться этим замечательным

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, чтобы узнать, как подписан этот номер у других людей. Таким образом, можно понять, чей это номер и есть ли он в базе.Номер телефона

Для работы необходимо пройти регистрацию. Для этого необходимо будет скачивать приложения на свой телефон. Как вариант, можно поискать уже готовые учетки в интернете.

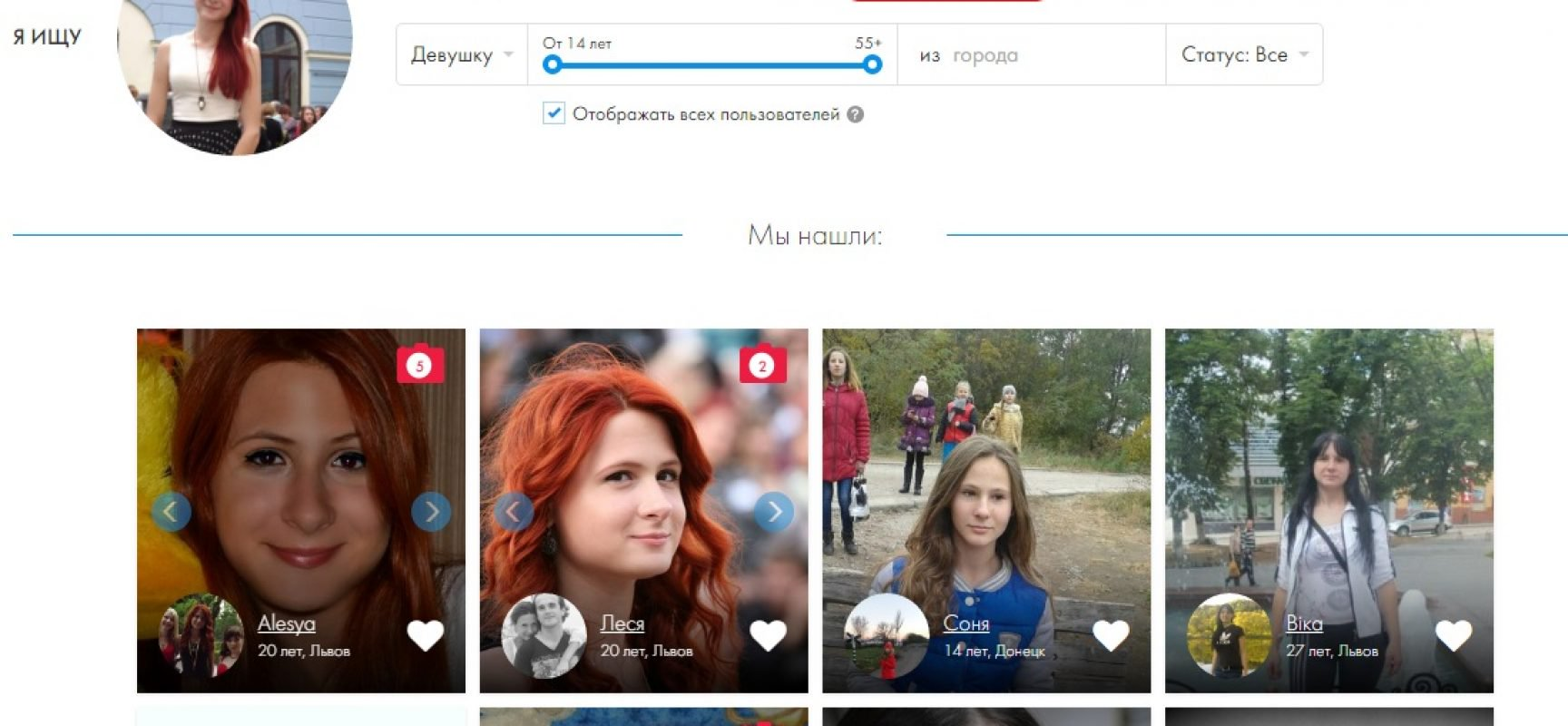

Поиск по фото

Есть сервис, который предназначен для распознавание фото и поиска профилей в социальных сетях по этому фото. Таким образом, если у нас есть фото цели, то можно поискать ее профили в социальных сетях. Работает достаточно отлично, но выдает немного вариантов похожих людей. Таким образом нужно будет потратить немного времени для анализа.

findface

Попробуйте, утилита действительно интересная и на практике показывает отличные результаты.

Взломанные пароли

Есть сервисы, которые показывают, когда был взломан ваш пароль до этого. Можно ввести и посмотреть, когда была утечка. Этот

Для просмотра ссылки необходимо нажать

Вход или Регистрация

просто показывает наличие утечки, но не предоставляет пароля.Вводим почту и получаем инфу

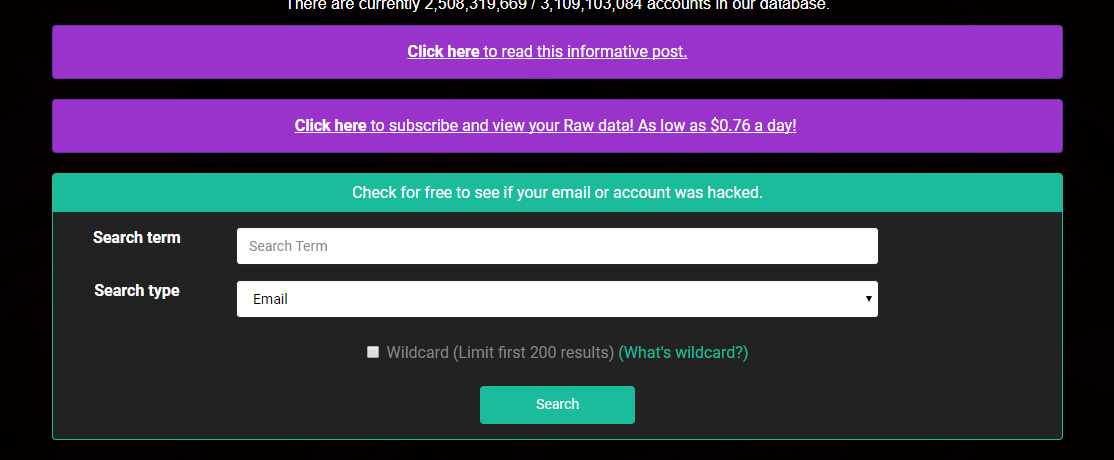

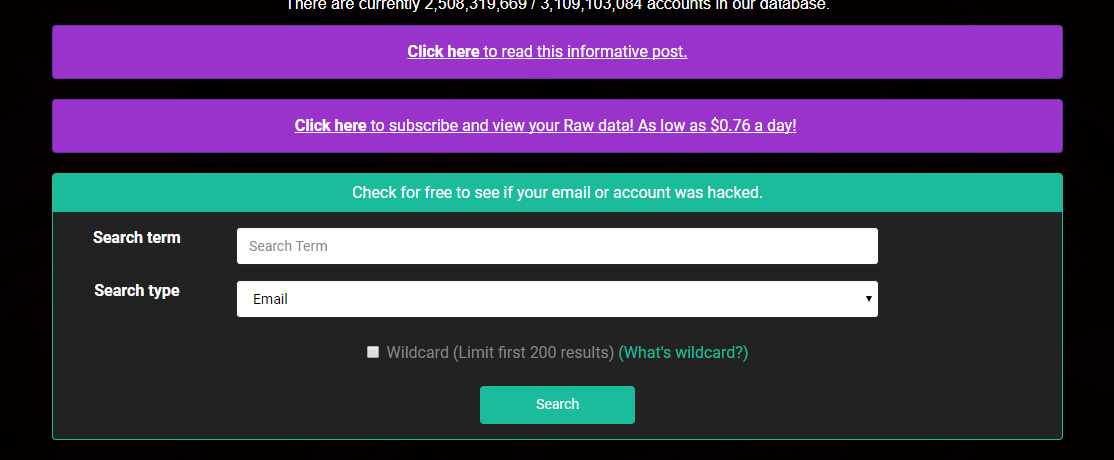

Утечки и БД с почтой

Есть другой

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, который позволяет купить эти данные за определенную плату.

Практический кейс

Для меня максимально простым способом получить информацию о человеке является грамотное использование поиском, СИ и немного других хитростей.

Все намного проще получается, если параллельно с поиском можно войти в контакт с человеком. Иногда это сделать довольно сложно. Я всегда стараюсь затрагивать профессиональную сторону человека. Если он занимается определенным родом деятельности, то это еще проще. Необходимо только узнать, чем он занимается и стать его клиентом.

После нахождения нужно информацией можно воспользоваться месенджером Telegram. Уточнив некоторые детали, можно вывести человека на разговор или консультацию. А это позволит нам узнать IP. Уже с помощью этих данных можно будет подключить nmap. А далее мы сможем понять, какие порты открыты, что используется и насколько защищенным является пользователь.

Для получения IP нашего собеседника нужно в процессе разговора раз нажать на иконку, после этого можно будет увидеть нужную формацию. Зеленным отображается IP вашего собеседника.

Получения IP собеседника через Telegram

Также по базе Shodan и Censys можно пробить этот IP адрес и посмотреть, может у нашей цели уязвимый роутер или другие проблемы.

Заключение

Таким образом со статьи можно понять, что поиск информации довольно полезное и интересное дело и существенно может упростить занятие. Поэтому используйте инструменты, не выкладывайте свои данные в свободный доступ и думайте своей головой.