Недавние атаки операторов вымогателей Ryuk показывают, что у хакеров есть новые предпочтения, когда дело доходит до получения первоначального доступа к сети жертвы.

Сегодня мы расскажем как работают эти парни и как они подняли 150 миллионов долларов на вымогательстве.

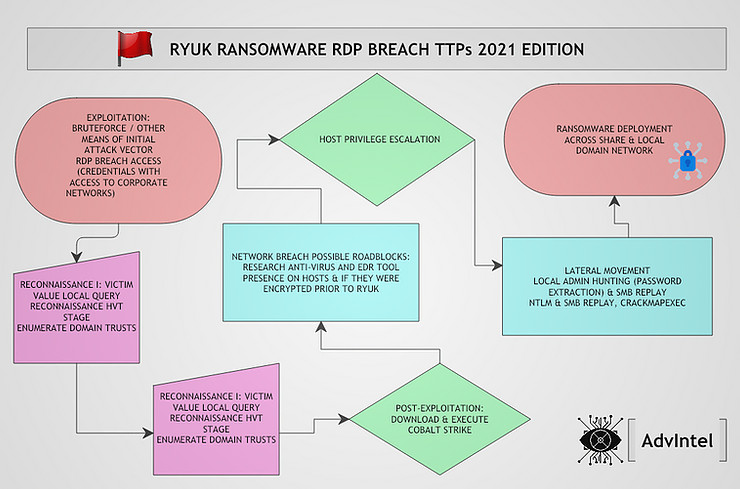

Тенденция, наблюдаемая в атаках в этом году, показывает склонность к нацеливанию на хосты с подключениями к удаленным рабочим столам, открытыми в общедоступном Интернете.

Кроме того, использование целевых фишинговых писем для доставки вредоносного софта по-прежнему является предпочтительным начальным вектором заражения жертвы.

Новая тенденция к первичному заражению

Безопасники заметили, что атаки вымогателей Ryuk в этом году чаще основывались на компрометации открытых RDP-соединений, чтобы получить первоначальную точку опоры в целевой сети.Кибербандиты запускали “крупномасштабные атаки грубой силы и распыления паролей против открытых хостов RDP”, чтобы скомпрометировать учетные данные пользователей.

Другим вектором был фишинг копья и использование кампании BazaCall для распространения вредоносных программ через вредоносные колл-центры, которые нацеливались на корпоративных пользователей и направляли их к вооруженным документам Excel.

Безопасники говорят, что нападавшие Рюук провели разведку у жертвы в два этапа. Один раз, чтобы определить ценные ресурсы на скомпрометированном домене (сетевые ресурсы, пользователи, организационные единицы Active Directory).

Во второй раз цель состоит в том, чтобы найти информацию о доходах компании, чтобы установить сумму выкупа, которую жертва может позволить себе заплатить, чтобы восстановить системы.

Чтобы перечислить информацию Active directory, операторы программ-вымогателей Ryuk полагаются на проверенный и проверенный инструмент AdFind (AD query tool) и инструмент постэксплуатации Bloodhound, который исследует отношения в домене Active Directory (AD) для поиска путей атаки.

источник: AdvIntel

Получение финансовой информации о жертве опирается на данные из открытых источников. Безопасники говорят, что хакеры ищут в таких сервисах, как ZoomInfo, информацию о недавних слияниях и поглощениях компании и другие детали, которые могут увеличить прибыльность атаки.

Дополнительная разведка проводится с помощью инструмента Cobalt Strike post-exploitation, который стал стандартом в большинстве операций с вымогателями и сканирований, которые выявляют продукты безопасности, такие как антивирус и endpoint detection response (EDR), защищающие сеть.

Новые методы

Безопасники говорят, что хакеры привлекают других кибербандитов, чтобы узнать о защите в сети, которую они атакуют, чтобы найти способ отключить их.Среди новых методов, которые безопасники увидели использование KeeThief, инструмента с открытым исходным кодом для извлечения учетных данных из KeePass password manager.

KeeThief работает путем извлечения ключевого материала (например, мастер-пароля, ключевого файла) из памяти запущенного процесса KeePass с разблокированной базой данных.

Злоумышленники использовали KeeThief для обхода EDR и других средств защиты, похитив учетные данные локального ИТ-администратора, имеющего доступ к программному обеспечению EDR.

Другая тактика заключалась в развертывании портативной версии Notepad++ для запуска сценариев PowerShell в системах с ограничением выполнения PowerShell, говорит Кремез.

По данным безопасников, атаки вымогателей Ryuk в этом году используют две уязвимости, чтобы увеличить свои разрешения на скомпрометированной машине. Оба недостатка старше и для них доступны патчи:

- CVE-2018-8453 - эскалация привилегий высокой степени серьезности (7.8/10) в Windows 7-10 и Windows Server 2008-2016, позволяющая запускать произвольное ядро с разрешениями на чтение и запись, поскольку компонент Win32k не может должным образом обрабатывать объекты в памяти

- CVE-2019-1069 - повышение привилегий высокой степени серьезности (7.8/10) в Windows 10, Windows Server 2016 и 2019 из-за того, как Служба планировщика задач проверяет определенные файловые операции, что позволяет атаковать жесткую ссылку

Как только субъекты успешно скомпрометировали локальную учетную запись или учетную запись администратора домена, они распространяют полезную нагрузку Ryuk через объекты групповой политики, сеансы PsExec с контроллера домена или с помощью элемента запуска в общей папке SYSVOL.

Ryuk уже давно занимаются вымогательством и известны как жесткие переговорщики. Подсчитано, что они собрали по меньшей мере 150 миллионов долларов выкупа, причем одна жертва в конечном итоге заплатила 34 миллиона долларов за восстановление своих систем.

Учитывая эти цифры, вполне логично, что кибербандиты переключились на новую тактику, методы и процедуры, чтобы оставаться впереди игры и поддерживать прибыльный "бизнес".

Как бороться?

Безопасники рекомендуют следующие шаги по снижению рисков:- обнаружение использования Mimikatz и выполнения PsExec в сети

- оповещения о присутствии в сети AdFind, Bloodhound и LaZagne

- убедитесь, что операционные системы и программное обеспечение имеют последние исправления безопасности

- реализовать многофакторную аутентификацию для доступа RDP

- сегментация сети и элементы управления для проверки SMB и NTLM трафика

- используйте принцип наименьших привилегий и рутинные проверки разрешений учетной записи

- рутинная проверка разрешений учетной записи Рутинная проверка разрешений учетной записи для предотвращения ползучести привилегий и поддержания принципа наименьших привилегий

- регулярный просмотр объектов групповой политики и сценариев входа в систему

- патч-системы против CVE-2018-8453 и CVE-2019-1069