Эта коротенькая статья больше предназначена для людей далеких от профессионального пробива.

Расскажу немного о моем опыте использования Sherlock.

Sherlock написанный на питоне, предназначен для поиска "ников" по ресурсам на которых он зареган.

В сети можно легко найти базы с именами пользователей и паролей некоторых слитых ресурсов,

не для кого не секрет, что многие используют одинаковый пароль ко всем своим учеткам и нам это волнительно интересно

Вот тут Sherlock может нам и помочь!

Чтобы пользоваться им нужен питон3 и выше.

Вот мы его и установили.

Ищет sherlock примерно по 300-ам сайтам, но меня интересовал только 1, это Steam.

И он есть в списке, ничего редактировать не надо)) Я только затер почти все сайты, чтобы ускорить процесс.

Если сайтов которые вам нужны нет, то можно редактировать этот список для себя.

Список сайтов которые проверяются находится в папке Sherlock -> data.json

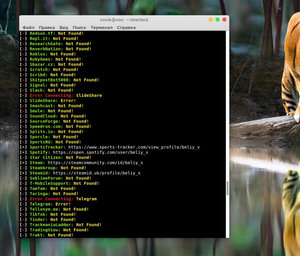

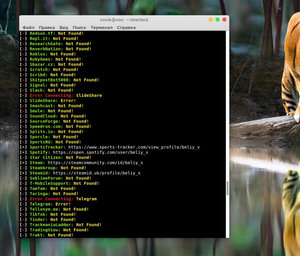

Выглядит это вот так

Нужны нам только эти строки, еще можно поправить название это первая строка.

С сайтом пробива у мееня не получилось, да и не ставил я себе эту задачу.(здесь используется какие то цифровые значения к нику, можно это в коде подправить, но я не силен в питоне, от слова совсем )

)

Теперь к использованию.

Тут много опций, но нам они по факту не нужны)

Особо можно отметить заворачивание "пробива через ТОР", но это для особо интелегентных

Нас интересует фактически 1 команда

Видем, что пользователь в стиме найден, теперь можно пробовать пароль и баз.

Если подошел, то вас встретит капча. Как дальше действовать, описывать не буду, статья не про то.

При желании все можно найти в сети(как вариант база почт)

И помните, все неправомерные использования- ВАША ОТВЕТСТВЕННОСТЬ!

Удачи!

Расскажу немного о моем опыте использования Sherlock.

Sherlock написанный на питоне, предназначен для поиска "ников" по ресурсам на которых он зареган.

В сети можно легко найти базы с именами пользователей и паролей некоторых слитых ресурсов,

не для кого не секрет, что многие используют одинаковый пароль ко всем своим учеткам и нам это волнительно интересно

Вот тут Sherlock может нам и помочь!

Чтобы пользоваться им нужен питон3 и выше.

Код:

apt install python3 # если не установлен

apt install python3-pip

git clone https://github.com/sherlock-project/sherlock.git

cd /sherlock # переходим в каталог по месту установки

python3 -m pip install -r requirements.txtИщет sherlock примерно по 300-ам сайтам, но меня интересовал только 1, это Steam.

И он есть в списке, ничего редактировать не надо)) Я только затер почти все сайты, чтобы ускорить процесс.

Если сайтов которые вам нужны нет, то можно редактировать этот список для себя.

Список сайтов которые проверяются находится в папке Sherlock -> data.json

Выглядит это вот так

Код:

"probiv.site": {

"errorType": "status_code",

"rank": 664639,

"url": "https://probiv.site/members={}", #путь до имен пользователей

"urlMain": "https://probiv.site/", # и сам сайт

"username_claimed": "blue",

"username_unclaimed": "noonewouldeverusethis7"

},

"3dnews": {

"errorMsg": "\u041f\u043e\u043b\u044c\u0437\u043e\u0432\u0430\u0442\u0435\u043b\u044c \u043d\u0435 \u0437\u0430\u0440\u0435\u0433\u0438\u0441\u0442\u0440\u0438\u0440\u043e\u0432\u0430\u043d \u0438 \u043d\u0435 \u0438\u043c\u0435\u0435\u0442 \u043f\u0440\u043e\u0444\u0438\u043b\u044f \u0434\u043b\u044f \u043f\u0440\u043e\u0441\u043c\u043e\u0442\u0440\u0430.",

"errorType": "message",

"rank": 8089,

"url": "http://forum.3dnews.ru/member.php?username={}",

"urlMain": "http://forum.3dnews.ru/",

"username_claimed": "red",

"username_unclaimed": "noonewouldeverusethis7"С сайтом пробива у мееня не получилось, да и не ставил я себе эту задачу.(здесь используется какие то цифровые значения к нику, можно это в коде подправить, но я не силен в питоне, от слова совсем

)

)Теперь к использованию.

Код:

python3 sherlock.py --help

-h, --help show this help message and exit

--version Display version information and dependencies.

--verbose, -v, -d, --debug

Display extra debugging information and metrics.

--rank, -r Present websites ordered by their Alexa.com global

rank in popularity.

--folderoutput FOLDEROUTPUT, -fo FOLDEROUTPUT

If using multiple usernames, the output of the results

will be saved to this folder.

--output OUTPUT, -o OUTPUT

If using single username, the output of the result

will be saved to this file.

--tor, -t Make requests over Tor; increases runtime; requires

Tor to be installed and in system path.

--unique-tor, -u Make requests over Tor with new Tor circuit after each

request; increases runtime; requires Tor to be

installed and in system path.

--csv Create Comma-Separated Values (CSV) File.

--site SITE_NAME Limit analysis to just the listed sites. Add multiple

options to specify more than one site.

--proxy PROXY_URL, -p PROXY_URL

Make requests over a proxy. e.g.

socks5://127.0.0.1:1080

--json JSON_FILE, -j JSON_FILE

Load data from a JSON file or an online, valid, JSON

file.

--proxy_list PROXY_LIST, -pl PROXY_LIST

Make requests over a proxy randomly chosen from a list

generated from a .csv file.

--check_proxies CHECK_PROXY, -cp CHECK_PROXY

To be used with the '--proxy_list' parameter. The

script will check if the proxies supplied in the .csv

file are working and anonymous.Put 0 for no limit on

successfully checked proxies, or another number to

institute a limit.

--timeout TIMEOUT Time (in seconds) to wait for response to requests.

Default timeout of 60.0s.A longer timeout will be more

likely to get results from slow sites.On the other

hand, this may cause a long delay to gather all

results.

--print-found Do not output sites where the username was not found.

--no-color Don't color terminal output

--browse, -b Browse to all results on default bowser.Особо можно отметить заворачивание "пробива через ТОР", но это для особо интелегентных

Нас интересует фактически 1 команда

Код:

python3 sherlock.py beliy_x # для поиска нескольких имен пишем их через пробел

Видем, что пользователь в стиме найден, теперь можно пробовать пароль и баз.

Если подошел, то вас встретит капча. Как дальше действовать, описывать не буду, статья не про то.

При желании все можно найти в сети(как вариант база почт)

И помните, все неправомерные использования- ВАША ОТВЕТСТВЕННОСТЬ!

Удачи!