Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

К атакам DNS rebinding уязвимы практически все типы IoT-устройств - от «умных» телевизоров до принтеров и камер видеонаблюдения.

Минувшей зимой общественность взбудоражили сообщения об опасных уязвимостях в ряде сервисов (популярных BitTorrent-клиентах Transmission , uTorrent , игровом клиенте Blizzard Update Agent и пр.), позволяющих выполнить произвольный код с помощью техники DNS rebinding.

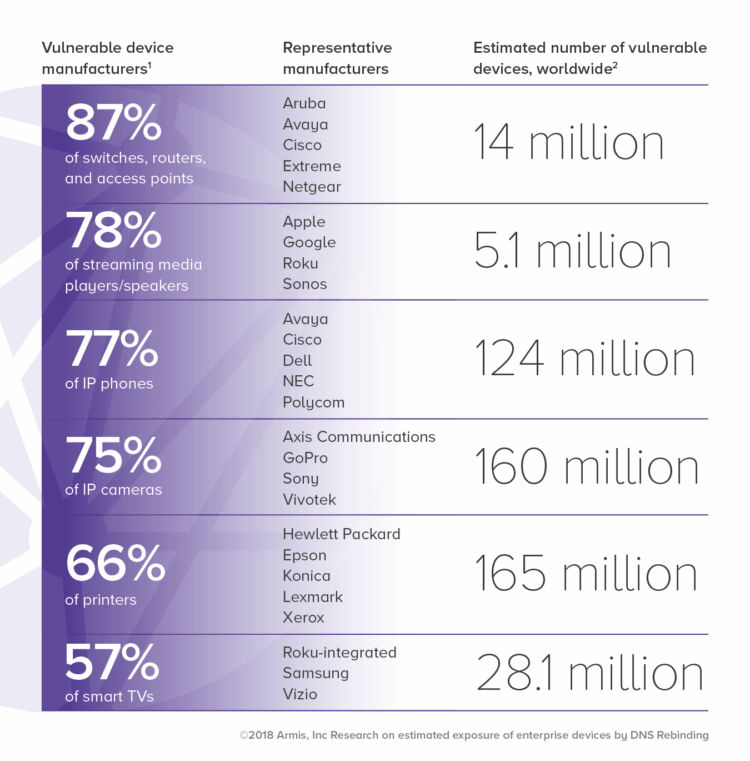

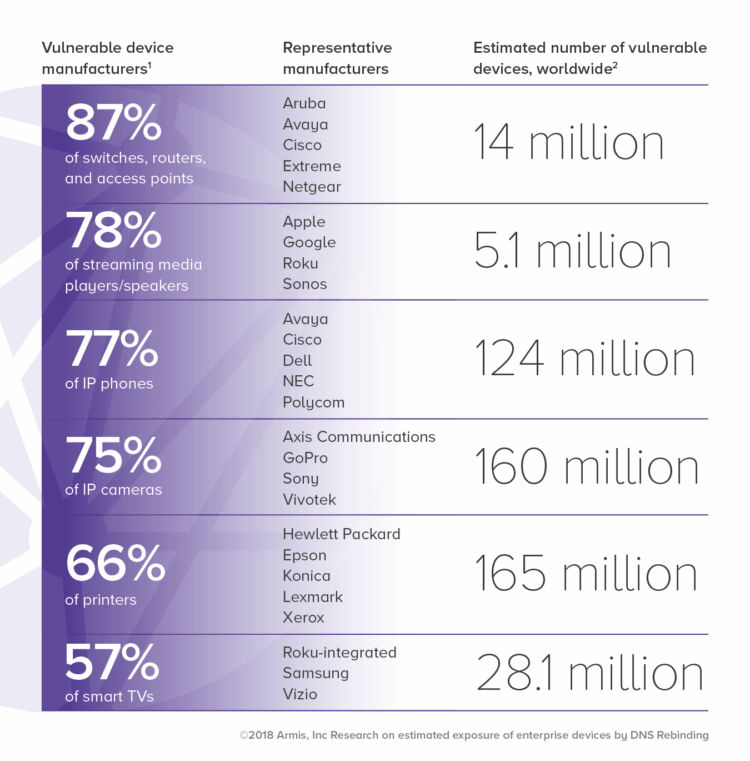

Как выяснили эксперты компании Armis, к данному типу атак уязвимы не только BitTorrent-клиенты, но и порядка полумиллиарда современных устройств из категории «Интернета вещей».

Anti DNS Pinning (DNS rebinding) – атака, позволяющая злоумышленнику манипулировать соответствием между IP-адресом и DNS-именем узла (FQDN) с целью запуска активного содержимого в контексте безопасности уязвимого сайта. Используя эту технику, атакующий может использовать браузер жертвы для получения доступа к защищенным сайтам (например, находящимся за межсетевыми экранами или требующим аутентификации).

Исследователи опубликовали видео с поэтапной демонстрацией процесса атаки:

По словам специалистов к атакам DNS rebinding уязвимы практически все типы IoT-устройств - от «умных» телевизоров и маршрутизаторов до принтеров, камер видеонаблюдения, IP-телефонов и голосовых помощников.

Вполне возможно, уязвимости в данных устройствах, которые возможно проэксплуатировать с помощью техники DNS rebinding, никогда не будут исправлены, учитывая, что многие вендоры достаточно небрежно относятся к устранению недостатков, даже таких простых как XSS и CSRF.

По мнению специалистов, более простым и рентабельным решением для компаний может стать интеграция IoT-устройств в уже использующиеся средства мониторинга безопасности вместо покупки и аудита новых устройств на замену старым.

Минувшей зимой общественность взбудоражили сообщения об опасных уязвимостях в ряде сервисов (популярных BitTorrent-клиентах Transmission , uTorrent , игровом клиенте Blizzard Update Agent и пр.), позволяющих выполнить произвольный код с помощью техники DNS rebinding.

Как выяснили эксперты компании Armis, к данному типу атак уязвимы не только BitTorrent-клиенты, но и порядка полумиллиарда современных устройств из категории «Интернета вещей».

Anti DNS Pinning (DNS rebinding) – атака, позволяющая злоумышленнику манипулировать соответствием между IP-адресом и DNS-именем узла (FQDN) с целью запуска активного содержимого в контексте безопасности уязвимого сайта. Используя эту технику, атакующий может использовать браузер жертвы для получения доступа к защищенным сайтам (например, находящимся за межсетевыми экранами или требующим аутентификации).

Исследователи опубликовали видео с поэтапной демонстрацией процесса атаки:

По словам специалистов к атакам DNS rebinding уязвимы практически все типы IoT-устройств - от «умных» телевизоров и маршрутизаторов до принтеров, камер видеонаблюдения, IP-телефонов и голосовых помощников.

Вполне возможно, уязвимости в данных устройствах, которые возможно проэксплуатировать с помощью техники DNS rebinding, никогда не будут исправлены, учитывая, что многие вендоры достаточно небрежно относятся к устранению недостатков, даже таких простых как XSS и CSRF.

По мнению специалистов, более простым и рентабельным решением для компаний может стать интеграция IoT-устройств в уже использующиеся средства мониторинга безопасности вместо покупки и аудита новых устройств на замену старым.