Эксперты Trend Micro опубликовали результаты анализа нового инфостилера, которому было присвоено кодовое имя OpcJacker.

Троян используется в атаках со второй половины прошлого года и примечателен нестандартным форматом конфигурационного файла, определяющего его поведение. Набор функций зловреда включает кейлогинг, скриншоты, кражу конфиденциальных данных из браузеров, загрузку дополнительных модулей и подмену адресов криптокошельков в буфере обмена.

Для распространения используются поддельные сайты, рекламирующие связанные с криптой приложения и другой легитимный софт.

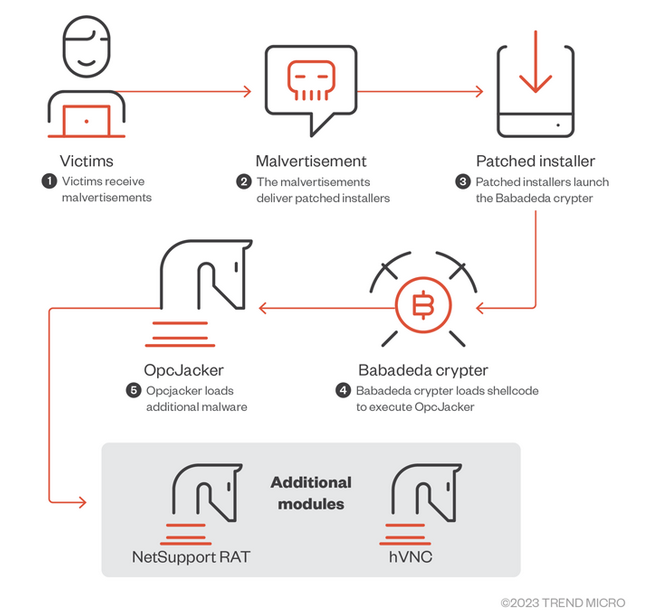

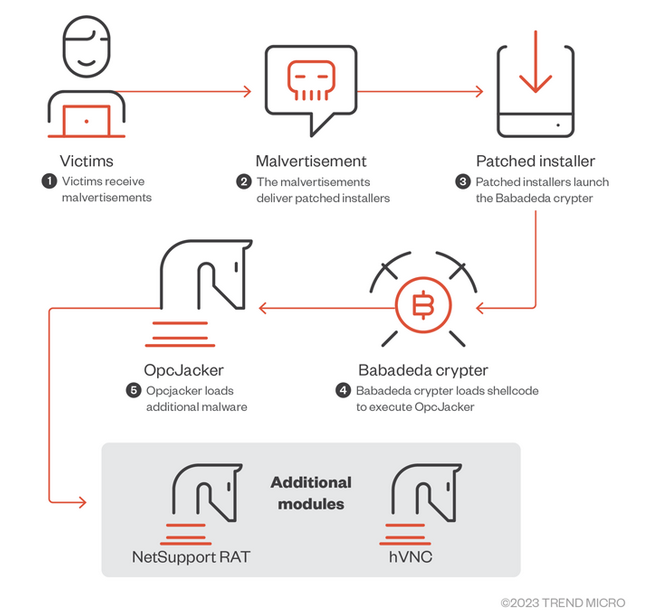

Последняя malvertising-кампания, нацеленная на засев OpcJacker, была зафиксирована в феврале этого года. Мошенническая реклама была ориентирована на жителей Ирана и предлагала скачать архивный файл для доступа к VPN-сервису. В тех случаях, когда визитер подключался через VPN, редирект на загрузку инсталлятора откатывался.

Вредоносный код оказался защищенным с помощью хорошо известного криптора Babadeda. Сам инфостилер, по данным Trend Micro, в основном используется для доставки дополнительной полезной нагрузки — инструмента администрирования NetSupport RAT, варианта зловреда удаленного доступа hVNC, шифровальщика Phobos, сильно докучавшего россиянам в прошлом году.

Содержимое конфигурационного файла OpcJacker похоже на байткод, написанный на кастомном машинном языке. В нем присутствуют шестнадцатеричные идентификаторы; каждая команда парсится для получения кода операций, а затем запускается соответствующий обработчик.

По всей видимости, вирусописатели надеялись таким образом затруднить анализ потока выполнения вредоносной программы. Недавно на черном рынке появился еще один интересный инфостилер — Cinoshi, функциональность которого можно расширить за счет добавления клиппера, бота или майнера криптовалюты. Из специализированных программ-клипперов внимания заслуживает новичок, замаскированный под Tor-браузер.

Троян используется в атаках со второй половины прошлого года и примечателен нестандартным форматом конфигурационного файла, определяющего его поведение. Набор функций зловреда включает кейлогинг, скриншоты, кражу конфиденциальных данных из браузеров, загрузку дополнительных модулей и подмену адресов криптокошельков в буфере обмена.

Для распространения используются поддельные сайты, рекламирующие связанные с криптой приложения и другой легитимный софт.

Последняя malvertising-кампания, нацеленная на засев OpcJacker, была зафиксирована в феврале этого года. Мошенническая реклама была ориентирована на жителей Ирана и предлагала скачать архивный файл для доступа к VPN-сервису. В тех случаях, когда визитер подключался через VPN, редирект на загрузку инсталлятора откатывался.

Вредоносный код оказался защищенным с помощью хорошо известного криптора Babadeda. Сам инфостилер, по данным Trend Micro, в основном используется для доставки дополнительной полезной нагрузки — инструмента администрирования NetSupport RAT, варианта зловреда удаленного доступа hVNC, шифровальщика Phobos, сильно докучавшего россиянам в прошлом году.

Содержимое конфигурационного файла OpcJacker похоже на байткод, написанный на кастомном машинном языке. В нем присутствуют шестнадцатеричные идентификаторы; каждая команда парсится для получения кода операций, а затем запускается соответствующий обработчик.

По всей видимости, вирусописатели надеялись таким образом затруднить анализ потока выполнения вредоносной программы. Недавно на черном рынке появился еще один интересный инфостилер — Cinoshi, функциональность которого можно расширить за счет добавления клиппера, бота или майнера криптовалюты. Из специализированных программ-клипперов внимания заслуживает новичок, замаскированный под Tor-браузер.

Для просмотра ссылки необходимо нажать

Вход или Регистрация