На ландшафте киберугроз появился новый банковский троян для Android — DroidBot.

Попав на смартфон, вредонос может извлекать учётные данные не только от банковских приложений, но и от криптокошельков. На атаки DroidBot указали специалисты компании Cleafy, по словам которых операторы трояна действовали с июня 2024 года.

Авторы зловреда распространяют его по модели «вредонос как услуга» (MaaS) и просят 3 тысячи долларов в месяц за возможность использовать DroidBot в кибератаках без ограничений.

Исследователи насчитали как минимум 17 кибергруппировок, подписавшихся на MaaS и разработавших собственные кастомные пейлоады для атак на конкретных жертв. Несмотря на отсутствие выдающихся и сложных функциональных возможностей, DroidBot удалось заразить 776 устройств в Великобритании, Италии, Франции, Германии и Турции. В Cleafy считают, что новый банковский Android-троян в настоящее время находится в стадии разработки, а операторы в ближайшее время планируют расширить географию атак.

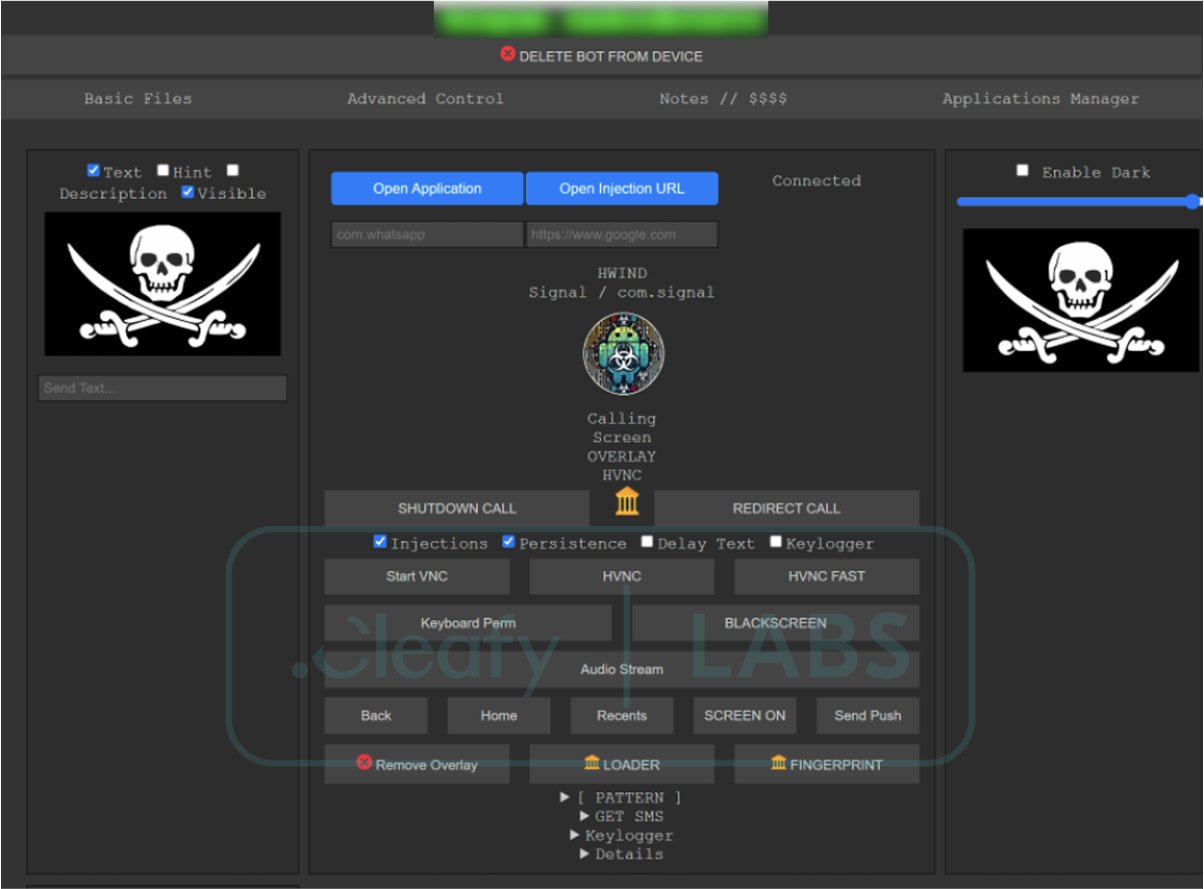

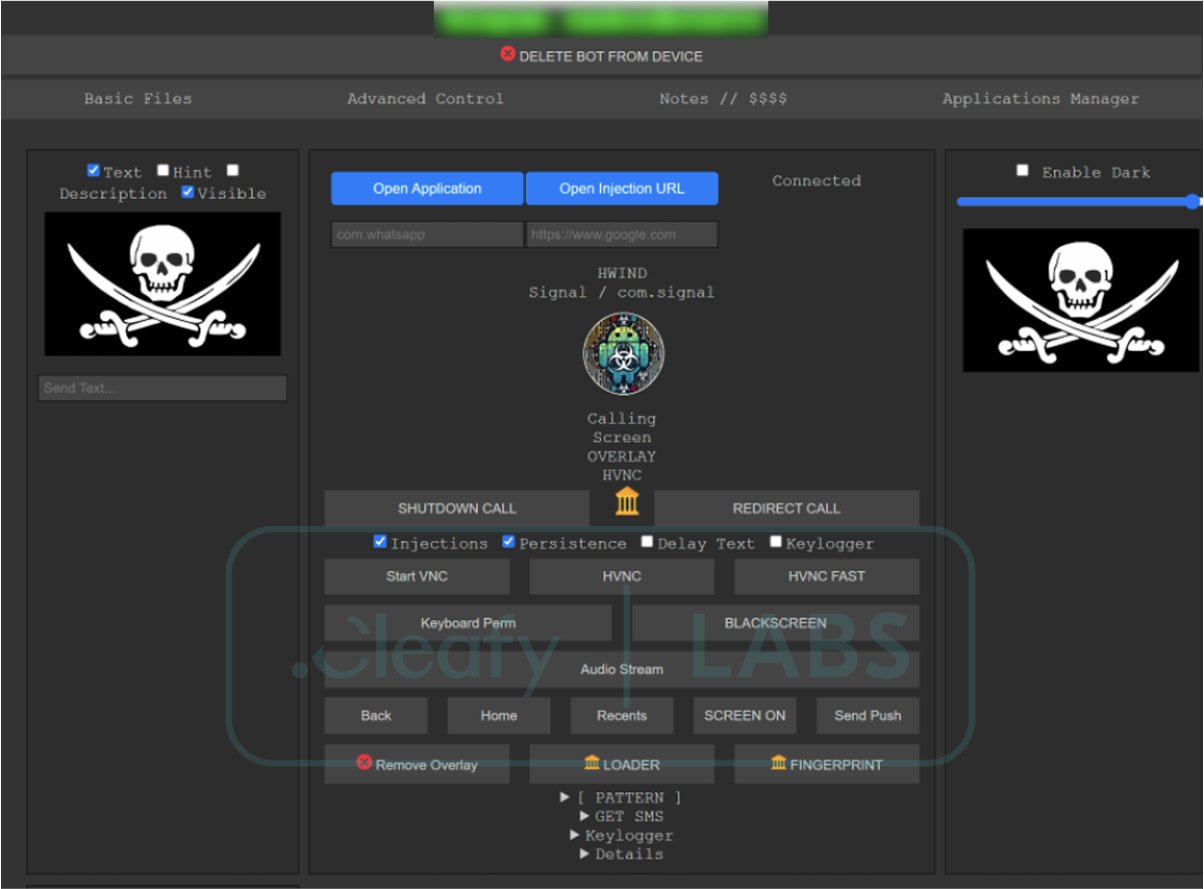

Судя по всему, разработчики DroidBot проживают в Турции. Они стоят за созданием не только самого билдера вредоноса, но и C2-серверов с панелью администратора. Последняя позволяет контролировать все кампании и получать скомпрометированные данные.

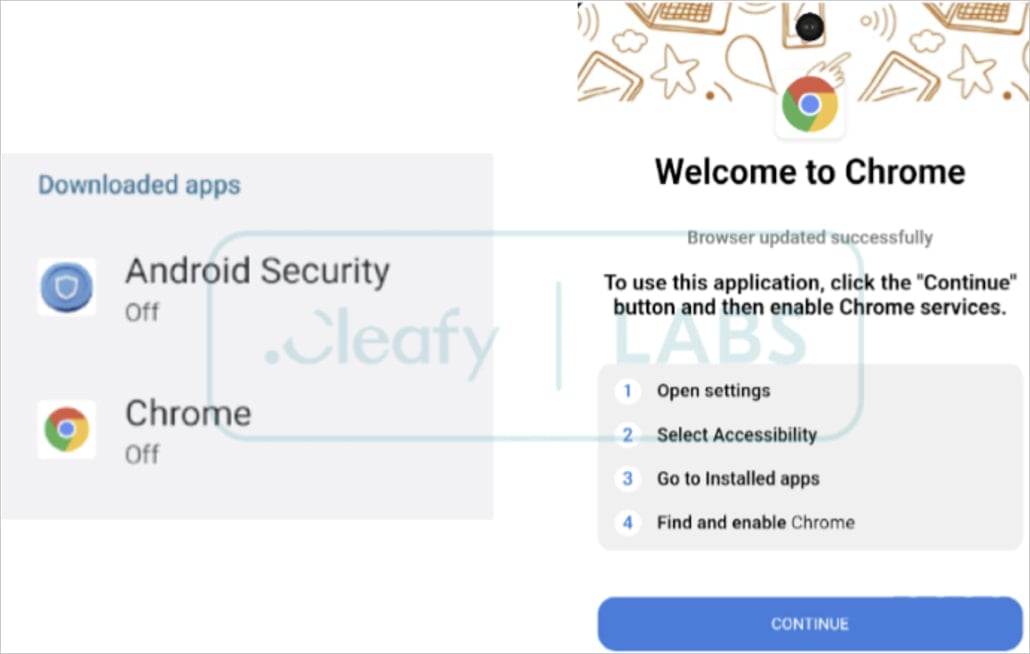

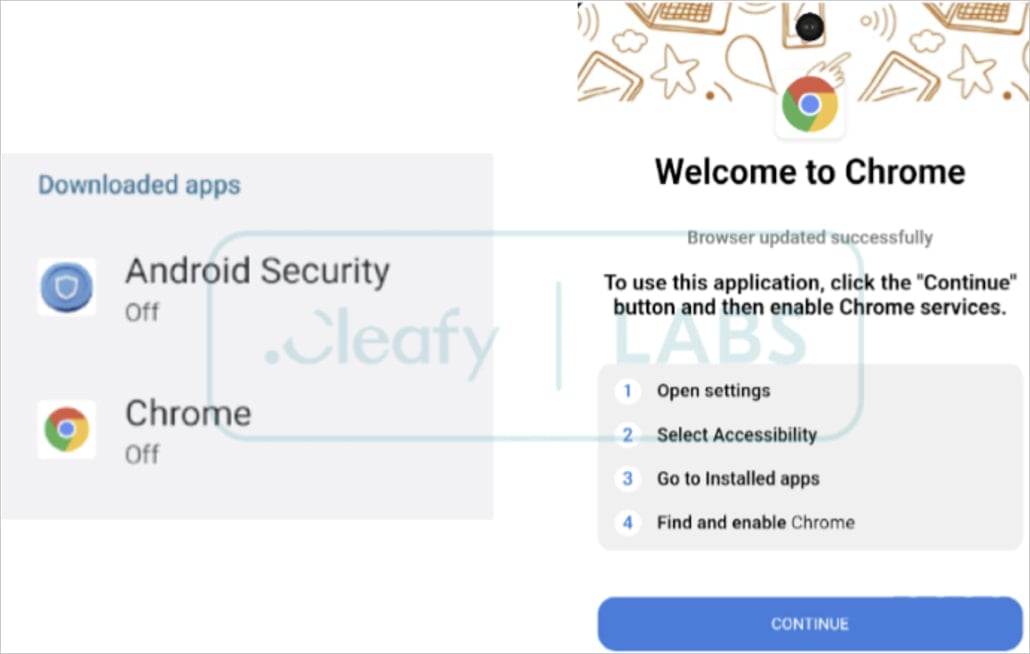

DroidBot часто маскируется под легитимный софт вроде Google Chrome, Google Play Store или «Android Security».

Среди его функциональных возможностей эксперты отмечают следующие:

Попав на смартфон, вредонос может извлекать учётные данные не только от банковских приложений, но и от криптокошельков. На атаки DroidBot указали специалисты компании Cleafy, по словам которых операторы трояна действовали с июня 2024 года.

Авторы зловреда распространяют его по модели «вредонос как услуга» (MaaS) и просят 3 тысячи долларов в месяц за возможность использовать DroidBot в кибератаках без ограничений.

Исследователи насчитали как минимум 17 кибергруппировок, подписавшихся на MaaS и разработавших собственные кастомные пейлоады для атак на конкретных жертв. Несмотря на отсутствие выдающихся и сложных функциональных возможностей, DroidBot удалось заразить 776 устройств в Великобритании, Италии, Франции, Германии и Турции. В Cleafy считают, что новый банковский Android-троян в настоящее время находится в стадии разработки, а операторы в ближайшее время планируют расширить географию атак.

Судя по всему, разработчики DroidBot проживают в Турции. Они стоят за созданием не только самого билдера вредоноса, но и C2-серверов с панелью администратора. Последняя позволяет контролировать все кампании и получать скомпрометированные данные.

DroidBot часто маскируется под легитимный софт вроде Google Chrome, Google Play Store или «Android Security».

Среди его функциональных возможностей эксперты отмечают следующие:

- Кейлоггинг: вредонос считывает нажатие клавиш виртуальной клавиатуры;

- Наложение собственных окон: троян выводит фейковые формы для ввода данных поверх легитимных приложений;

- Перехват СМС-сообщений: вытаскивает одноразовые коды из входящих текстовых сообщений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация