Новый троян BlankBot, разработанный для атак на владельцев мобильных устройств на Android, располагает богатой функциональностью и позволяет операторам выполнять команды на заражённых девайсах.

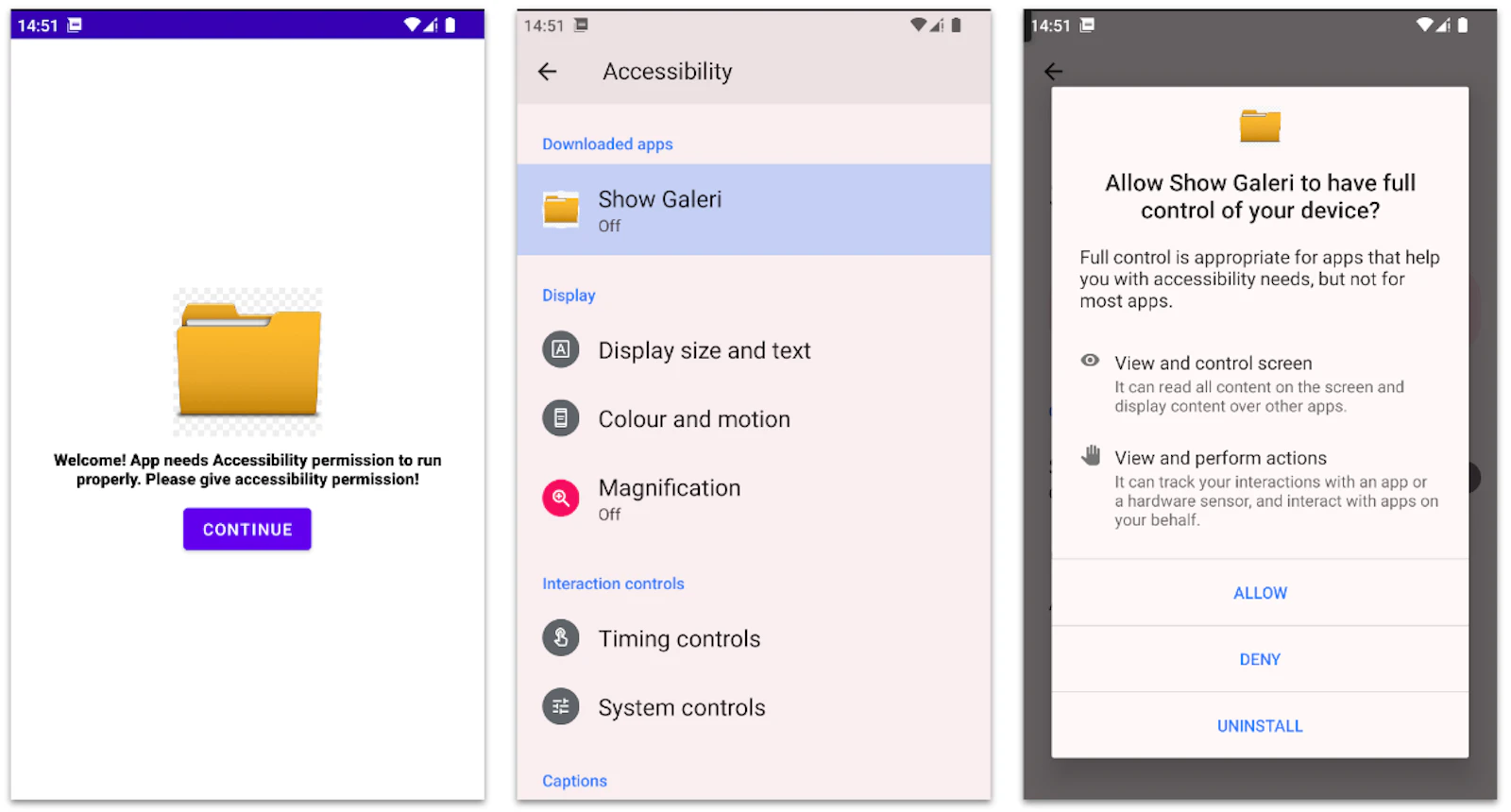

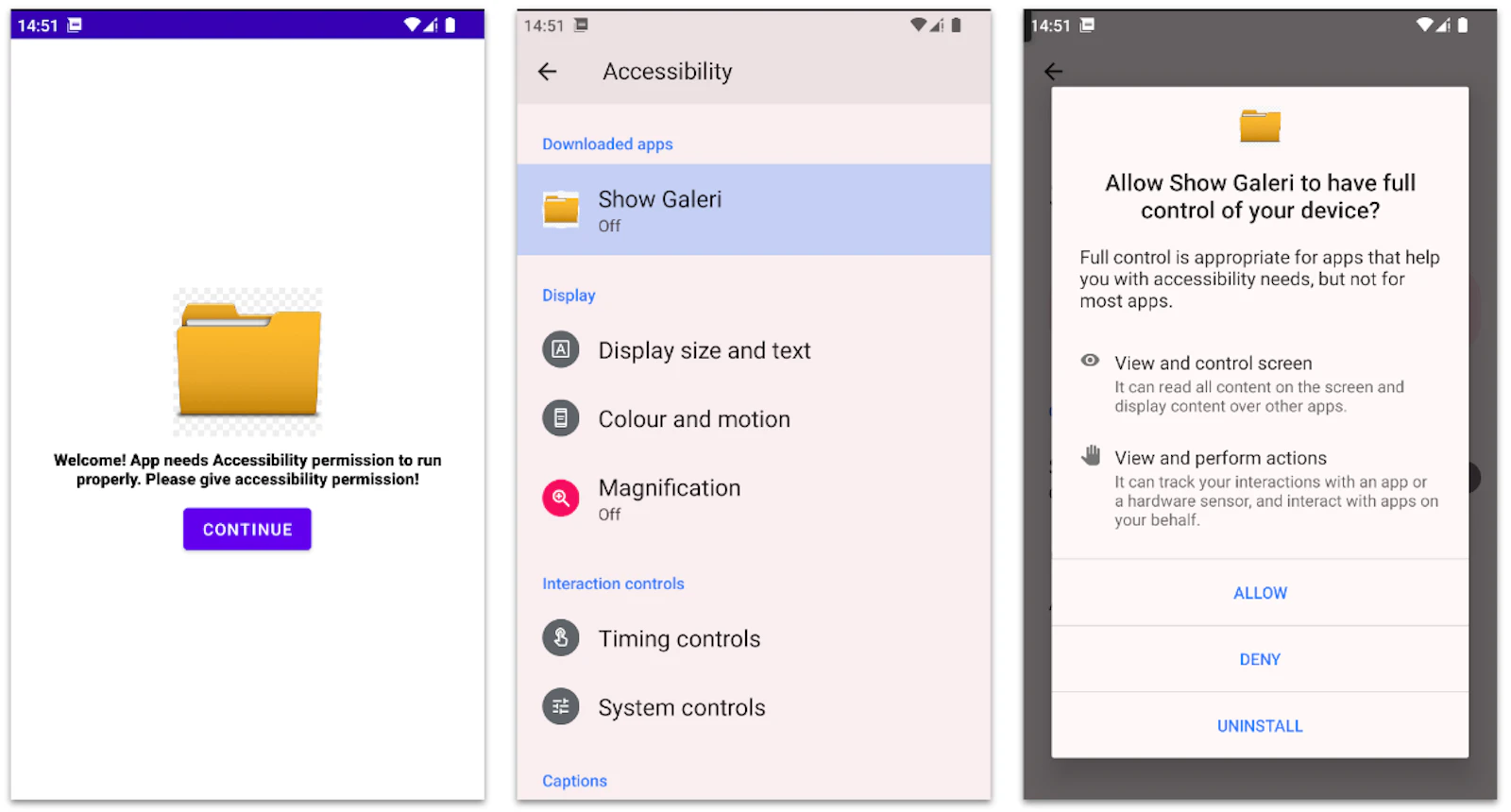

Исследователи из компании Intel 471 обнаружили BlankBot 24 июля, хотя первые семплы вредоносного приложения датируются концом июня. Практически ни один из этих образцов не детектируется большинством антивирусов. Операторы маскируют троян под полезные утилиты, которые сразу после установки просят доступ к специальным возможностям операционной системы Android для корректной работы.

После этого BlankBot под предлогом установки обновления получает все необходимые права для контроля целевого устройства. На Android 13 и более новых версиях мобильной ОС вредонос использует сеансовый установщик пакетов.

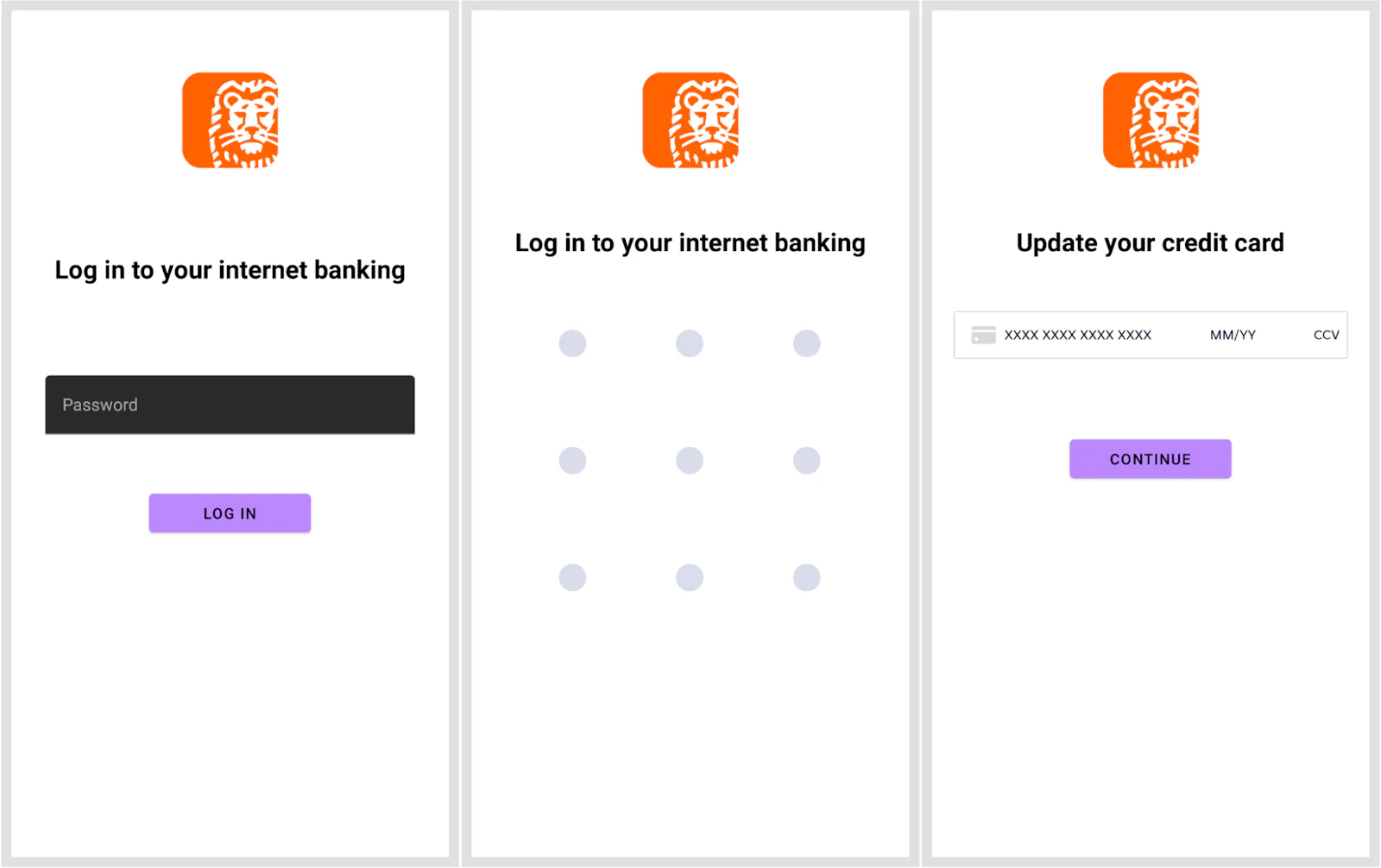

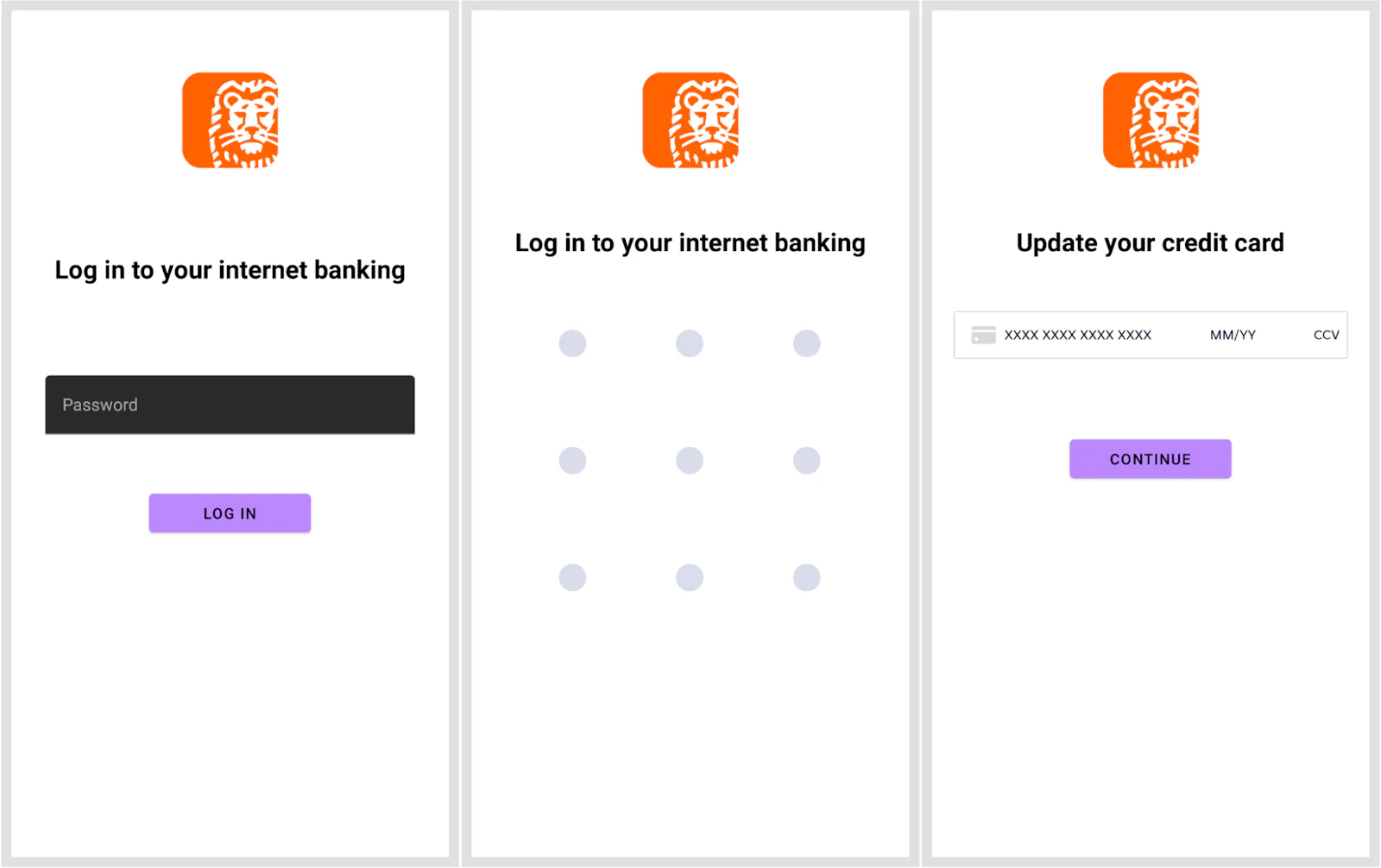

При этом пользователю предлагают разрешить инсталляцию софта из сторонних источников. Как только троян получит все необходимые разрешения, он сможет записывать любое действие на девайсе. Например, BlankBot вытаскивает всю конфиденциальную информацию, перехватывает СМС-сообщения и составляет список установленных приложений, а также может внедряться в процессы для кражи информации о банковском счёте. Все собранные сведения отправляются на командный сервер (C2) с помощью HTTP-запроса GET.

Далее зловред переключается на WebSocket для взаимодействия с операторами. API MediaProjection и MediaRecorder используются для записи действий на дисплее. Получив соответствующую команду от C2, троян создаёт специальное окно для наложения поверх легитимных приложений, что даёт ему возможность перехватывать всю вводимую информацию.

Исследователи из компании Intel 471 обнаружили BlankBot 24 июля, хотя первые семплы вредоносного приложения датируются концом июня. Практически ни один из этих образцов не детектируется большинством антивирусов. Операторы маскируют троян под полезные утилиты, которые сразу после установки просят доступ к специальным возможностям операционной системы Android для корректной работы.

После этого BlankBot под предлогом установки обновления получает все необходимые права для контроля целевого устройства. На Android 13 и более новых версиях мобильной ОС вредонос использует сеансовый установщик пакетов.

При этом пользователю предлагают разрешить инсталляцию софта из сторонних источников. Как только троян получит все необходимые разрешения, он сможет записывать любое действие на девайсе. Например, BlankBot вытаскивает всю конфиденциальную информацию, перехватывает СМС-сообщения и составляет список установленных приложений, а также может внедряться в процессы для кражи информации о банковском счёте. Все собранные сведения отправляются на командный сервер (C2) с помощью HTTP-запроса GET.

Далее зловред переключается на WebSocket для взаимодействия с операторами. API MediaProjection и MediaRecorder используются для записи действий на дисплее. Получив соответствующую команду от C2, троян создаёт специальное окно для наложения поверх легитимных приложений, что даёт ему возможность перехватывать всю вводимую информацию.

Для просмотра ссылки необходимо нажать

Вход или Регистрация