Muliaka — новая группа кибервымогателей, на операции которой обратили внимание специалисты F.A.C.C.T.

Злоумышленники взяли в прицел российские компании, которые атакуют с декабря 2023 года. Киберпреступники орудуют программой-вымогателем, устанавливая её в сеть жертвы. Причём интересно, что для запуска вредоноса на Windows-компьютерах Muliaka пользуется популярным корпоративным антивирусом.

Своё имя группа получила частично от аккаунта электронной почты — [email protected](ссылка для отправки email). Как отмечается в блоге F.A.C.C.T., в январе группировке удалось пробить одну из российских компаний, зашифровать Windows-системы и виртуальную инфраструктуру VMware ESXi.

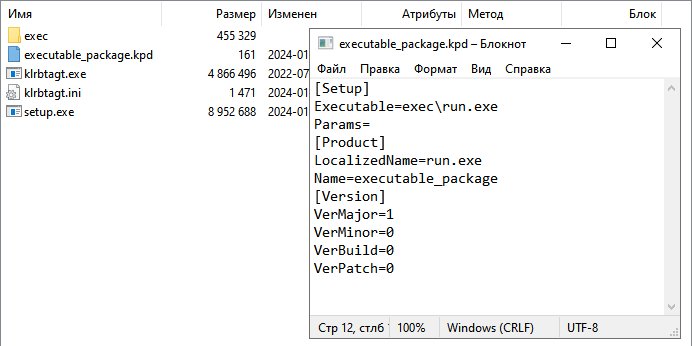

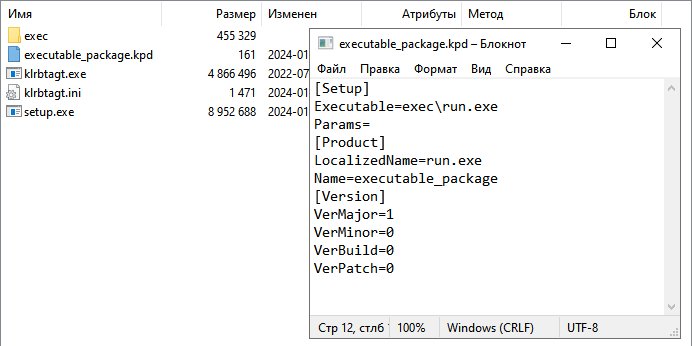

После получения доступа к инфраструктуре атакующие выждали две недели, а затем начали шифровать данные. VPN-сервис компании выступил в качестве вектора проникновения, а служба удаленного управления WinRM (Windows Remote Management) помогла перемещаться по узлам инфраструктуры. Запустить шифровальщик удалённо злоумышленникам помог инсталляционный пакет и соответствующая задача.

Жертвам не помогает даже наличие установленного антивируса в ИТ-инфраструктуре — Muliaka использует его для продвижения по сети.

Чтобы лишить целевую организацию резервных копий, группировка запускала дополнительный PowerShell-скрипт Update.ps1, задача которого — остановить и запретить службы баз данных и резервного копирования, а также удалить точки восстановления и теневые копии.

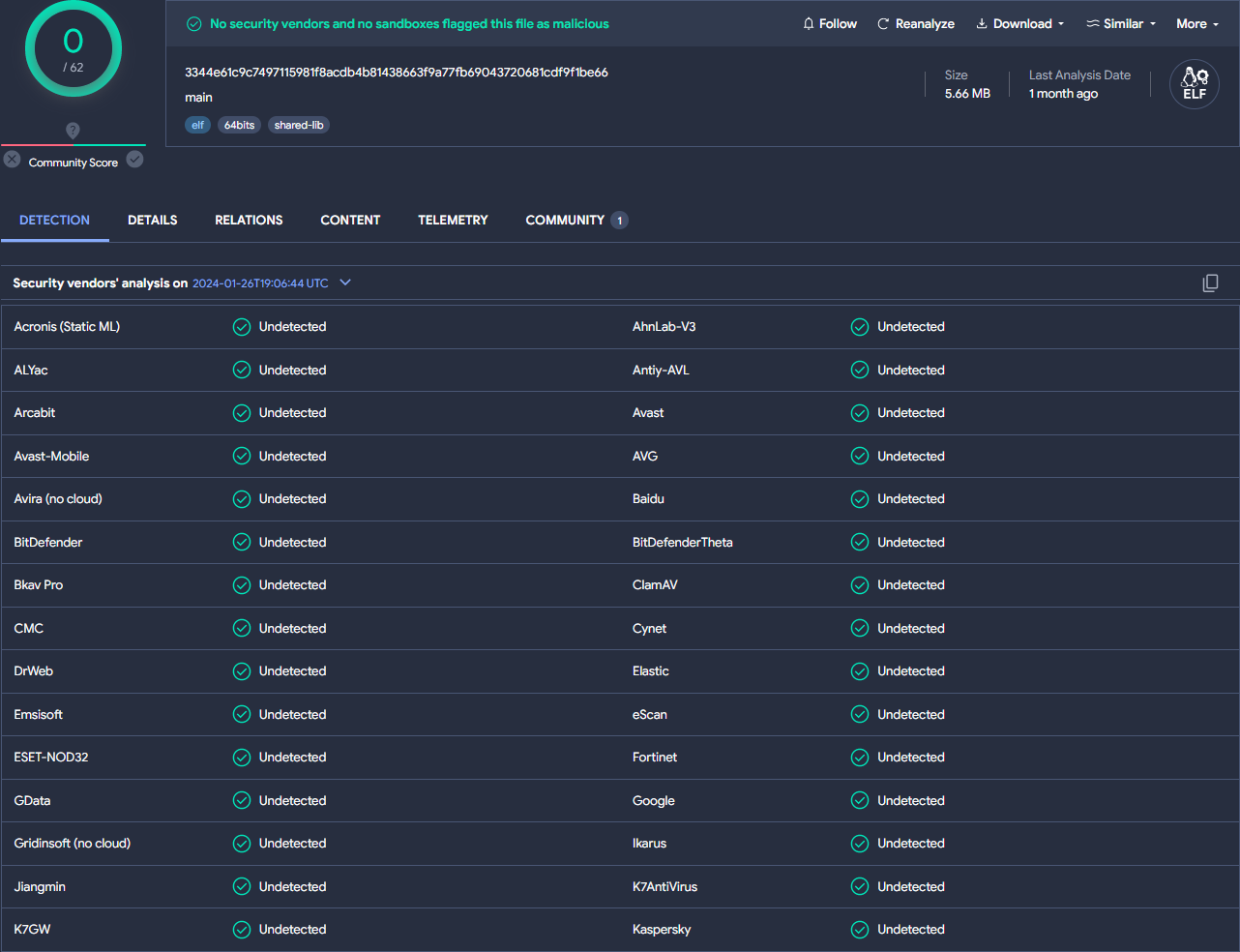

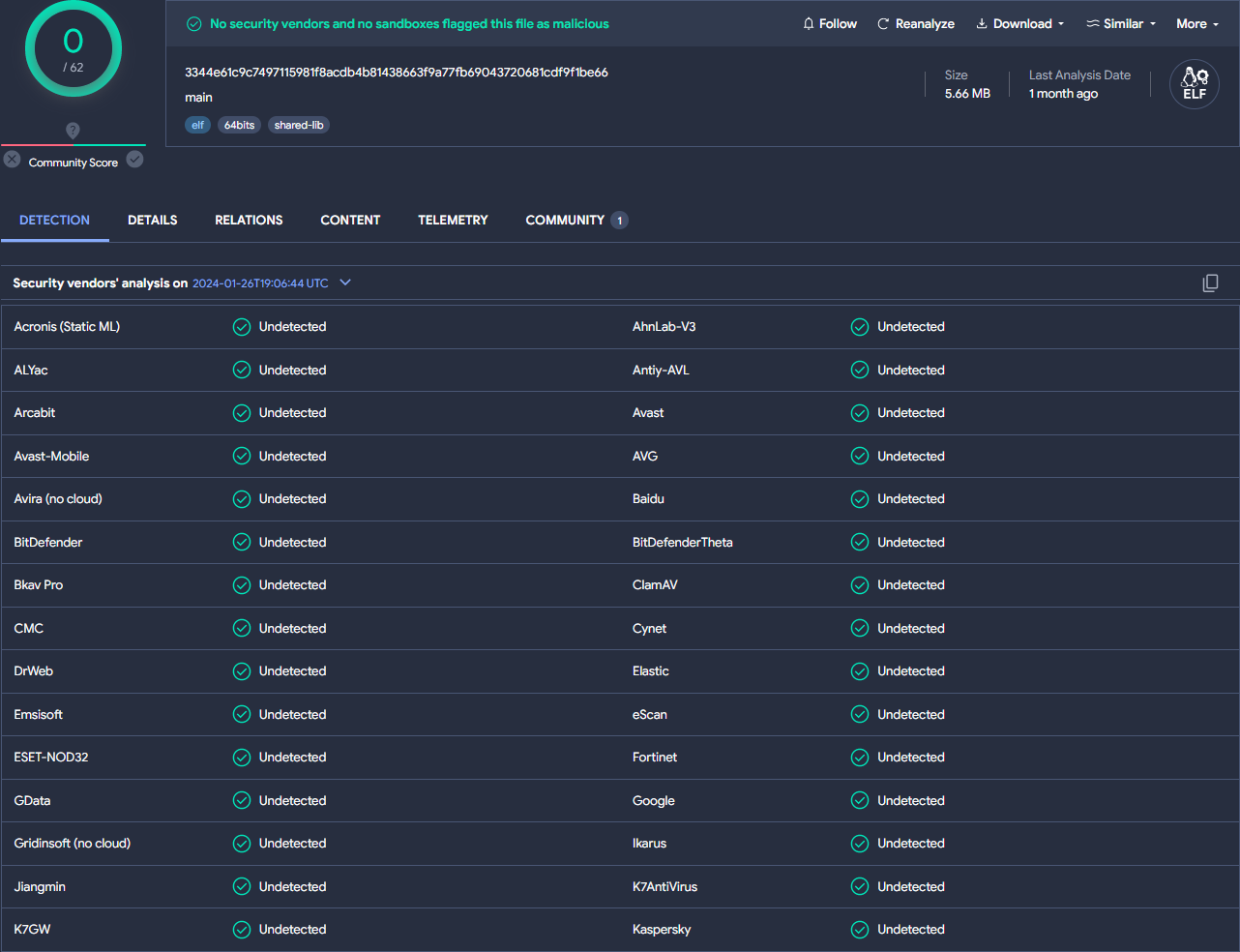

Схожую схему, кстати, использовала OldGremlin. Фигурирующий Windows-шифровальщик тоже интересен: его слепили из утёкших в публичный доступ исходных кодов вымогателя Conti 3. Вредонос шифрует данные в два прохода. Интересный момент: практически все обнаруженные экспертами образцы были загружены на портал VirusTotal из Украины.

Злоумышленники взяли в прицел российские компании, которые атакуют с декабря 2023 года. Киберпреступники орудуют программой-вымогателем, устанавливая её в сеть жертвы. Причём интересно, что для запуска вредоноса на Windows-компьютерах Muliaka пользуется популярным корпоративным антивирусом.

Своё имя группа получила частично от аккаунта электронной почты — [email protected](ссылка для отправки email). Как отмечается в блоге F.A.C.C.T., в январе группировке удалось пробить одну из российских компаний, зашифровать Windows-системы и виртуальную инфраструктуру VMware ESXi.

После получения доступа к инфраструктуре атакующие выждали две недели, а затем начали шифровать данные. VPN-сервис компании выступил в качестве вектора проникновения, а служба удаленного управления WinRM (Windows Remote Management) помогла перемещаться по узлам инфраструктуры. Запустить шифровальщик удалённо злоумышленникам помог инсталляционный пакет и соответствующая задача.

Жертвам не помогает даже наличие установленного антивируса в ИТ-инфраструктуре — Muliaka использует его для продвижения по сети.

Чтобы лишить целевую организацию резервных копий, группировка запускала дополнительный PowerShell-скрипт Update.ps1, задача которого — остановить и запретить службы баз данных и резервного копирования, а также удалить точки восстановления и теневые копии.

Схожую схему, кстати, использовала OldGremlin. Фигурирующий Windows-шифровальщик тоже интересен: его слепили из утёкших в публичный доступ исходных кодов вымогателя Conti 3. Вредонос шифрует данные в два прохода. Интересный момент: практически все обнаруженные экспертами образцы были загружены на портал VirusTotal из Украины.

Для просмотра ссылки необходимо нажать

Вход или Регистрация