Если в ящике mail.ru вы смотрите аттач к письму в браузере, то для формирования превьюшки копия документа «улетает» на IP Майкрософт в Редмонд.

Хотелось бы конечно заголовок по кликбейтнее, а-ля «Mail.ru пересылает все ваши письма в США!» или «Microsoft знает содержимое всех вложений на вашем ящике!». Но давайте к фактам и конкретике. Отдельно хотелось бы поблагодарить О.Ю. Анциферова (ex-Dr.PornCop из «лампового» Хакера), который первым обратил внимание на «интересное» поведение почты.

С чего всё началось?

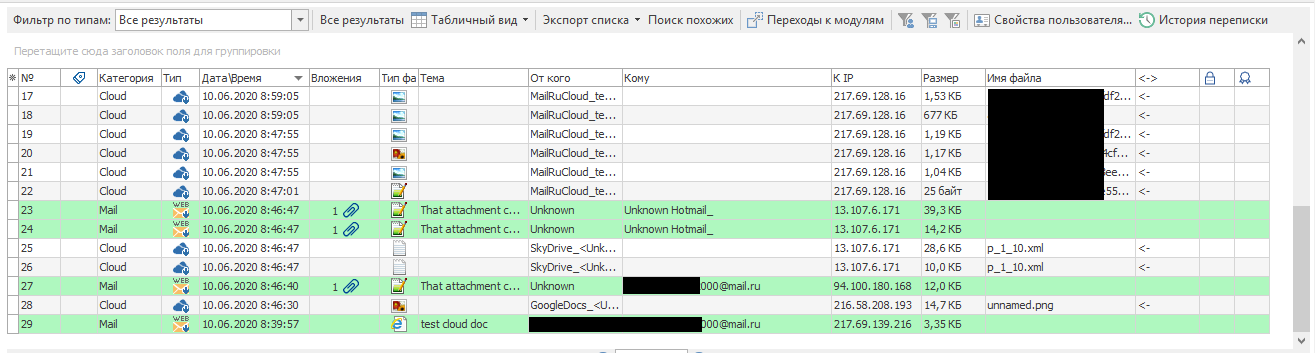

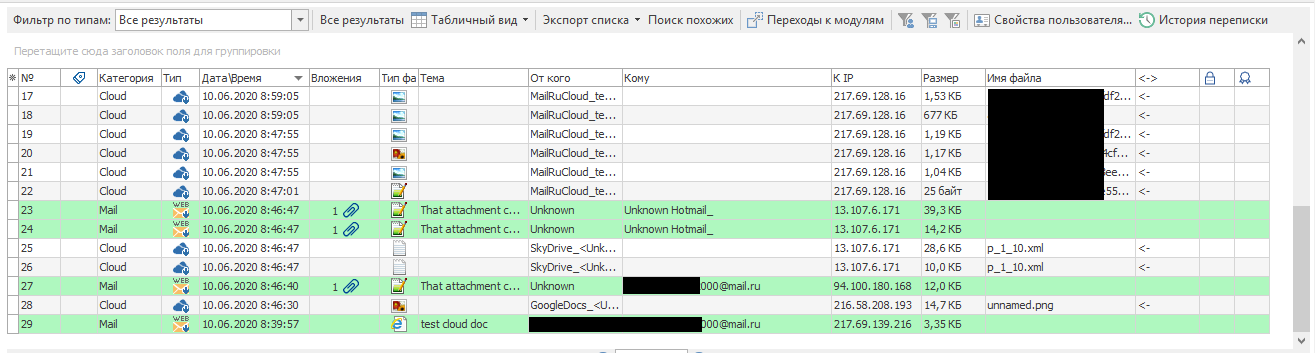

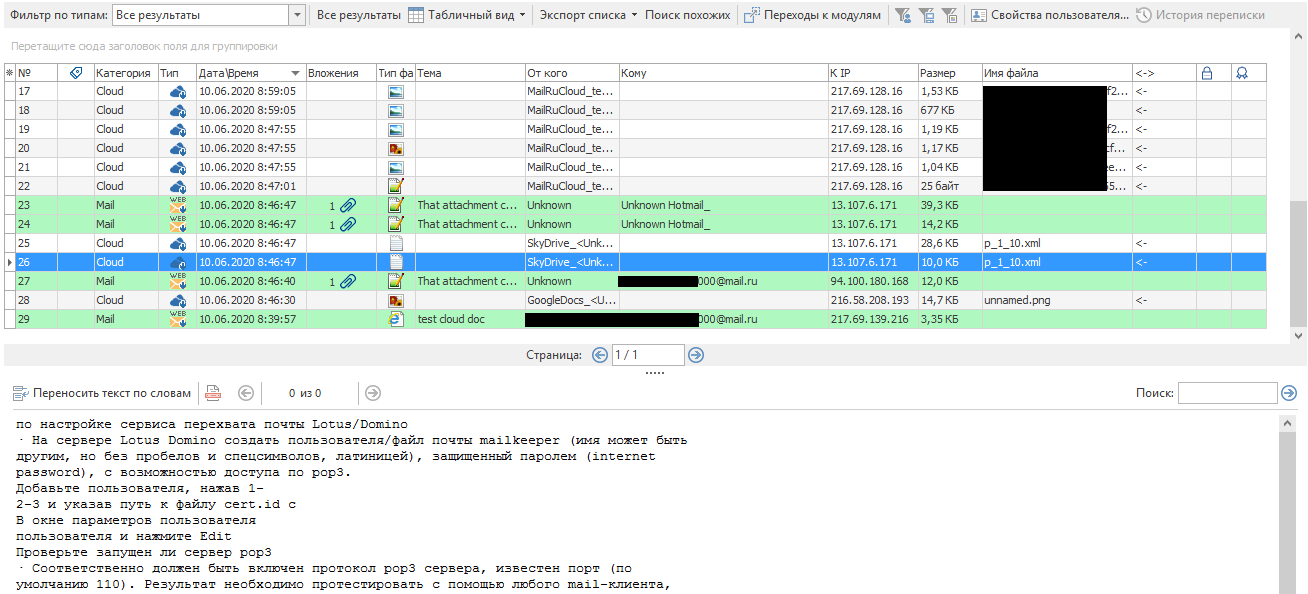

Всё началось с тестирования нашей DLP-системы. Отрабатывая различные сценарии по перехвату «облаков», заметил подозрительное движение данных. Мы воспроизвели эту ситуацию на обычном ящике. Результаты на скриншоте.

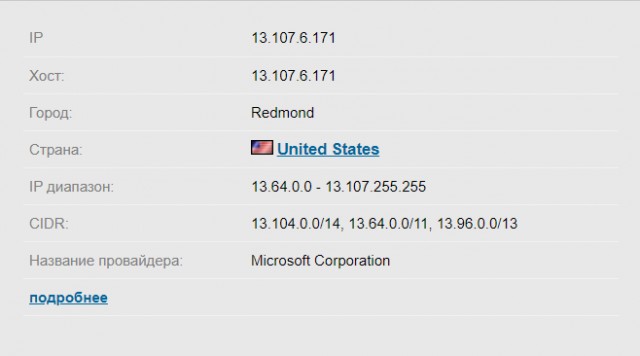

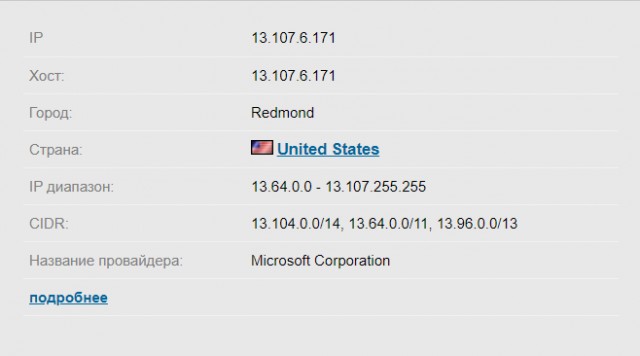

Обратите внимание на строки 26-23. Идут обращения на какой-то «другой» айпишник. Ты чьих будешь?

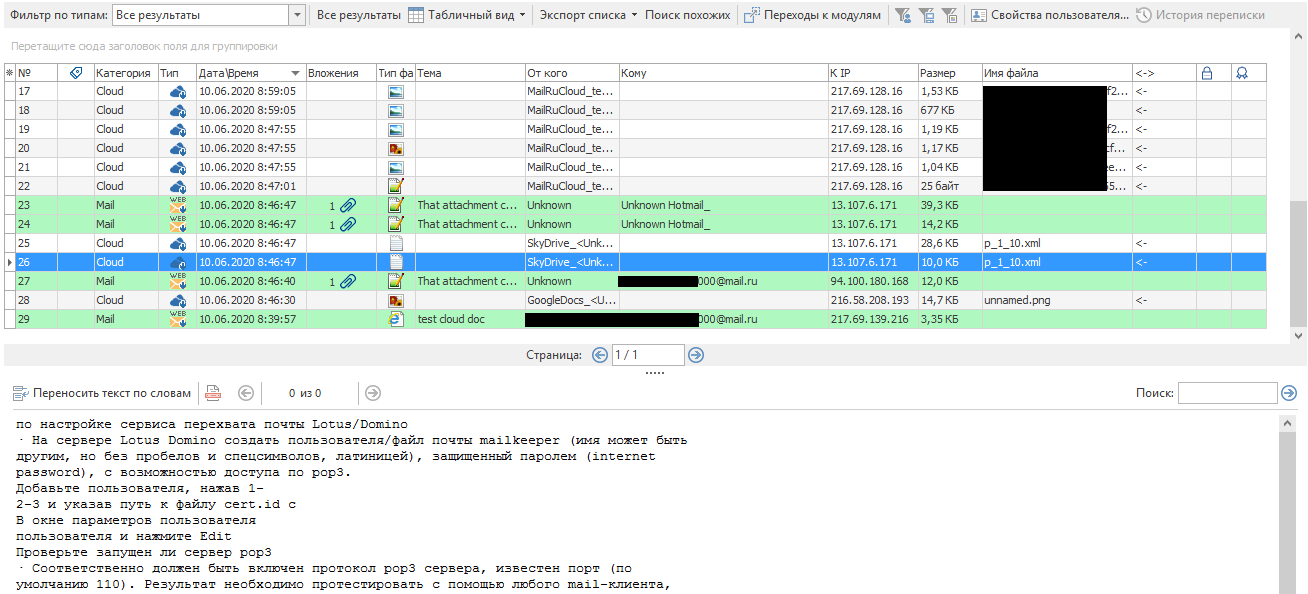

Понятно. Да и «SkyDrive» в столбце «От кого» как бы намекало. И на первый взгляд кажется, что это сам сотрудник что-то шлёт за границу. Но в арсенале «КИБ» есть другой модуль – MonitorController, — который отвечает за захват картинки с монитора. Модуль можно настроить в том числе и на непрерывную запись видео (что мы и сделали перед воспроизведением «фичи»). Далее – дело техники.

Во-первых, сопоставили по времени действия пользователя и перехваченные данные по каналу Cloud. На видео было чётко видно: человек открывает письмо и кликает на приаттаченный вордовский документ. После этого открывается превью. При этом адрес страницы не «скачет». Как было …mail.ru\..., так и осталось.

Во-вторых, надо убедиться, что шлётся не какая-нибудь «телеметрия», а именно тот самый документ. Взглянем, что там за xml передаётся.

«КИБ» распарсил содержимое и для нас было очевидно – это документ из аттача. Вы и сами можете повторить эксперимент. Обращение на IP можно увидеть на каком-нибудь прокси. С перехватом и ковырянием xml может быть сложнее, но осуществимо.

В чём проблема?

На мой взгляд проблема в том, что «А мужики-то не знают!». Многие государственные учреждения, вузы и другие организации имеют официальные ящики на mail.ru. И пользуются ими, как рабочими, пересылая интересную и не очень информацию. При этом, как видите, могут непреднамеренно отправить копию в Штаты.

Этим постом хочется предупредить их о подвохе. Ведь могут пострадать невиновные сотрудники, которых ретивые, но не очень дотошные безопасники поспешат обвинить в сливе данных.

А что mail.ru?

Да ничего. Всё у них в порядке. Можно глянуть пользовательское соглашение, в котором ситуация прописана «ясным и понятным» языком:

4.5. Отдельные Сервисы Компании предоставляют Пользователям возможность размещать Материалы, которые будут находиться в открытом доступе для всех пользователей сети Интернет либо для всех пользователей определенного Сервиса Компании. Используя такие Сервисы, Пользователь понимает и соглашается с тем, что, загружая Материалы на Сервис, Пользователь предоставляет к ним доступ вышеуказанным лицам по умолчанию.

4.7. Пользователь, используя функционал Сервисов Mail.Ru, соглашается с тем, что некоторая информация может быть передана партнерам Mail.Ru исключительно в целях обеспечения предоставления Компанией Mail.Ru соответствующего Сервиса Пользователю, а равно предоставления Пользователю прав использования дополнительных функциональных (программных) возможностей соответствующего Сервиса, предоставляемых совместно с этими партнерами, и исключительно в объеме, необходимом для надлежащего предоставления таких Сервисов и/или функциональных возможностей, а также в иных случаях в целях исполнения условий настоящего Соглашения.

Так что формально они ничего не нарушают.

Забавно то, что они могли бы сделать нормальную реализацию и не гонять данные туда-сюда. К примеру, если загрузить тот же документ в их облако на cloud.mail.ru, то превьюшку формирует какой-то другой сервис и документ не улетает за границу. В конце концов, можно было развернуть этот генератор превьюшек в каком-нибудь отечественном ЦОДе. Почему же не сделали? Не знаю. Может кто-то из вас подскажет ответ в комментариях.

P.S. @bk.ru, list.ru, inbox.ru не проверяли, но мне кажется, что там тоже «фича» воспроизведётся.

Хотелось бы конечно заголовок по кликбейтнее, а-ля «Mail.ru пересылает все ваши письма в США!» или «Microsoft знает содержимое всех вложений на вашем ящике!». Но давайте к фактам и конкретике. Отдельно хотелось бы поблагодарить О.Ю. Анциферова (ex-Dr.PornCop из «лампового» Хакера), который первым обратил внимание на «интересное» поведение почты.

С чего всё началось?

Всё началось с тестирования нашей DLP-системы. Отрабатывая различные сценарии по перехвату «облаков», заметил подозрительное движение данных. Мы воспроизвели эту ситуацию на обычном ящике. Результаты на скриншоте.

Обратите внимание на строки 26-23. Идут обращения на какой-то «другой» айпишник. Ты чьих будешь?

Понятно. Да и «SkyDrive» в столбце «От кого» как бы намекало. И на первый взгляд кажется, что это сам сотрудник что-то шлёт за границу. Но в арсенале «КИБ» есть другой модуль – MonitorController, — который отвечает за захват картинки с монитора. Модуль можно настроить в том числе и на непрерывную запись видео (что мы и сделали перед воспроизведением «фичи»). Далее – дело техники.

Во-первых, сопоставили по времени действия пользователя и перехваченные данные по каналу Cloud. На видео было чётко видно: человек открывает письмо и кликает на приаттаченный вордовский документ. После этого открывается превью. При этом адрес страницы не «скачет». Как было …mail.ru\..., так и осталось.

Во-вторых, надо убедиться, что шлётся не какая-нибудь «телеметрия», а именно тот самый документ. Взглянем, что там за xml передаётся.

«КИБ» распарсил содержимое и для нас было очевидно – это документ из аттача. Вы и сами можете повторить эксперимент. Обращение на IP можно увидеть на каком-нибудь прокси. С перехватом и ковырянием xml может быть сложнее, но осуществимо.

В чём проблема?

На мой взгляд проблема в том, что «А мужики-то не знают!». Многие государственные учреждения, вузы и другие организации имеют официальные ящики на mail.ru. И пользуются ими, как рабочими, пересылая интересную и не очень информацию. При этом, как видите, могут непреднамеренно отправить копию в Штаты.

Этим постом хочется предупредить их о подвохе. Ведь могут пострадать невиновные сотрудники, которых ретивые, но не очень дотошные безопасники поспешат обвинить в сливе данных.

А что mail.ru?

Да ничего. Всё у них в порядке. Можно глянуть пользовательское соглашение, в котором ситуация прописана «ясным и понятным» языком:

4.5. Отдельные Сервисы Компании предоставляют Пользователям возможность размещать Материалы, которые будут находиться в открытом доступе для всех пользователей сети Интернет либо для всех пользователей определенного Сервиса Компании. Используя такие Сервисы, Пользователь понимает и соглашается с тем, что, загружая Материалы на Сервис, Пользователь предоставляет к ним доступ вышеуказанным лицам по умолчанию.

4.7. Пользователь, используя функционал Сервисов Mail.Ru, соглашается с тем, что некоторая информация может быть передана партнерам Mail.Ru исключительно в целях обеспечения предоставления Компанией Mail.Ru соответствующего Сервиса Пользователю, а равно предоставления Пользователю прав использования дополнительных функциональных (программных) возможностей соответствующего Сервиса, предоставляемых совместно с этими партнерами, и исключительно в объеме, необходимом для надлежащего предоставления таких Сервисов и/или функциональных возможностей, а также в иных случаях в целях исполнения условий настоящего Соглашения.

Так что формально они ничего не нарушают.

Забавно то, что они могли бы сделать нормальную реализацию и не гонять данные туда-сюда. К примеру, если загрузить тот же документ в их облако на cloud.mail.ru, то превьюшку формирует какой-то другой сервис и документ не улетает за границу. В конце концов, можно было развернуть этот генератор превьюшек в каком-нибудь отечественном ЦОДе. Почему же не сделали? Не знаю. Может кто-то из вас подскажет ответ в комментариях.

P.S. @bk.ru, list.ru, inbox.ru не проверяли, но мне кажется, что там тоже «фича» воспроизведётся.