Технологии идут вперёд также, как и способы обхода систем аутентификации.

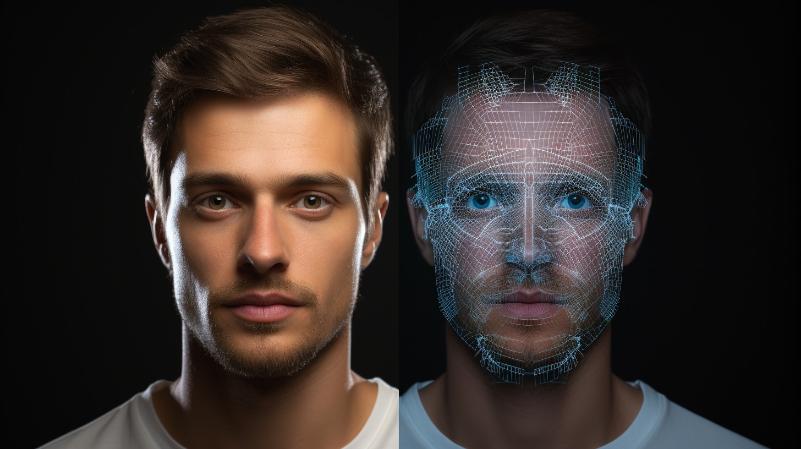

Технологии биометрической идентификации набирают популярность среди компаний, стремящихся обеспечить быстрый и надежный процесс аутентификации. Однако, как предупреждает Стюарт Уэллс, технический директор компании Jumio, специализирующейся на биометрической аутентификации, возрастает риск обхода таких систем мошенниками.

По прогнозам Европола, к 2026 году до 90% онлайн-контента может быть сгенерировано искусственно, что создает проблемы для точной идентификации пользователей.

Уэллс

Предварительно записанный контент может представлять собой реальное видео жертвы либо видеоролик, в котором лицо жертвы каким-либо образом изменено, или полностью сгенерированное лицо.

Обход прямой трансляции, которую обычно захватывает ПЗС-матрица настоящей камеры, осуществляется несколькими способами. Один из них — взломать драйвер устройства реальной камеры и ввести видеопоток на более низкий уровень драйвера устройства. Более распространенным способом внедрения камеры является наличие драйвера устройства виртуальной камеры, который просто передает в систему предварительно записанный или сгенерированный в реальном времени видеопоток, представляя его как изображение с реальной камеры.

Поскольку видео представляет собой серию неподвижных изображений, мошенник иногда вставляет одно и то же изображение в каждый кадр видеопотока. В результате получается видеопоток, в котором нет движения. Более сложный метод, но и более трудоемкий для мошенников, — это изменение или фабрикация видеоряда, в котором присутствует движение. Самый сложный метод заключается в том, что дипфейком можно манипулировать в режиме реального времени для выполнения действий, запрошенных интегрированной системой просмотра данных.

Основная опасность внедрения заключается в том, что, если мошенник успешно внедрит такое видео, он может оставаться незамеченными. Подобные действия могут привести к краже личных данных, созданию фальшивых аккаунтов и проведению мошеннических операций.

По мнению Уэллса, для обеспечения безопасности необходимо реализовать механизмы для определения случаев компрометации драйверов камеры и распознавания манипуляций путем сравнения естественного движения с движениями на записанных видео.

Встроенный акселерометр, который реагирует на движение по осям, также может быть использован для отслеживания изменений объектов на записанном видео и определения того, подверглась ли камера взлому.

Среди других методов – сравнение таких параметров как ISO, диафрагма, частота кадров и изменения в освещенности, которые могут выдать подделку. Дополнительно, с помощью анализа отдельных кадров видео можно обнаружить признаки манипуляции, такие как дважды сжатые части изображения или следы deepfake-изображений.

Технологии биометрической идентификации набирают популярность среди компаний, стремящихся обеспечить быстрый и надежный процесс аутентификации. Однако, как предупреждает Стюарт Уэллс, технический директор компании Jumio, специализирующейся на биометрической аутентификации, возрастает риск обхода таких систем мошенниками.

По прогнозам Европола, к 2026 году до 90% онлайн-контента может быть сгенерировано искусственно, что создает проблемы для точной идентификации пользователей.

Уэллс

Для просмотра ссылки необходимо нажать

Вход или Регистрация

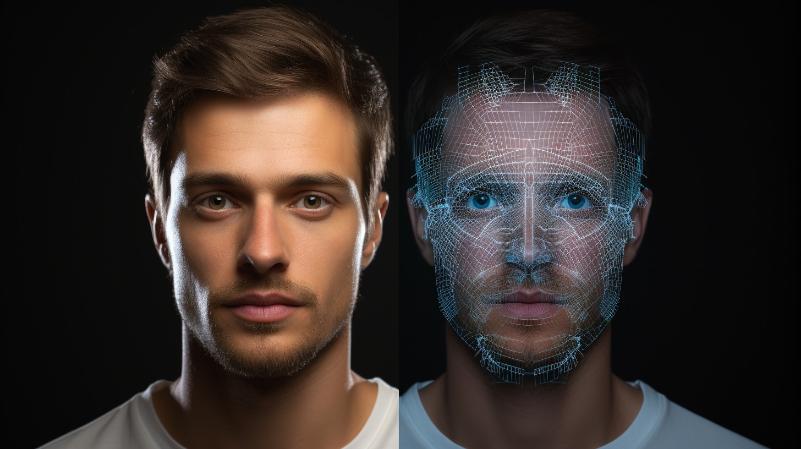

под названием Camera injection (инъекция, внедрение камеры), которая позволяет внедрить в систему deepfake-видео и обмануть инструменты биометрической идентификации. Camera injection происходит, когда злоумышленник внедряет сигнал в ПЗС-датчик (прибор с зарядовой связью, charge-coupled device, CCD, ПЗС) изображения камеры, чтобы искажать или подменять захваченное изображение, и вводит в систему предварительно записанный материал или потоковое видео с заменой лица в реальном времени, созданное с помощью технологии deepfake.Предварительно записанный контент может представлять собой реальное видео жертвы либо видеоролик, в котором лицо жертвы каким-либо образом изменено, или полностью сгенерированное лицо.

Обход прямой трансляции, которую обычно захватывает ПЗС-матрица настоящей камеры, осуществляется несколькими способами. Один из них — взломать драйвер устройства реальной камеры и ввести видеопоток на более низкий уровень драйвера устройства. Более распространенным способом внедрения камеры является наличие драйвера устройства виртуальной камеры, который просто передает в систему предварительно записанный или сгенерированный в реальном времени видеопоток, представляя его как изображение с реальной камеры.

Поскольку видео представляет собой серию неподвижных изображений, мошенник иногда вставляет одно и то же изображение в каждый кадр видеопотока. В результате получается видеопоток, в котором нет движения. Более сложный метод, но и более трудоемкий для мошенников, — это изменение или фабрикация видеоряда, в котором присутствует движение. Самый сложный метод заключается в том, что дипфейком можно манипулировать в режиме реального времени для выполнения действий, запрошенных интегрированной системой просмотра данных.

Основная опасность внедрения заключается в том, что, если мошенник успешно внедрит такое видео, он может оставаться незамеченными. Подобные действия могут привести к краже личных данных, созданию фальшивых аккаунтов и проведению мошеннических операций.

По мнению Уэллса, для обеспечения безопасности необходимо реализовать механизмы для определения случаев компрометации драйверов камеры и распознавания манипуляций путем сравнения естественного движения с движениями на записанных видео.

Встроенный акселерометр, который реагирует на движение по осям, также может быть использован для отслеживания изменений объектов на записанном видео и определения того, подверглась ли камера взлому.

Среди других методов – сравнение таких параметров как ISO, диафрагма, частота кадров и изменения в освещенности, которые могут выдать подделку. Дополнительно, с помощью анализа отдельных кадров видео можно обнаружить признаки манипуляции, такие как дважды сжатые части изображения или следы deepfake-изображений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация