ФБР

Нью-Йоркская компания киберразведки Flashpoint заявила, что атака DarkSide не была нацелена на ущерб национальной инфраструктуре, а связана с вымогательством. Ранее хакеры из группы уже

В самой DarkSide подтвердили, что «не участвуют в геополитике», а «зарабатывают деньги». Группа обещала принять меры для того, чтобы подобных атак с серьезными последствиями для общества не повторилось в будущем.

DarkSide начала работать на русскоязычных хакерских форумах в августе 2020 года. Хакеры предоставляют программу-вымогатель для атак на компании с целью требовать деньги за разблокировку и удаление украденной информации. Представители группы заявляли, что у них действует запрет на атаки в отношении организаций здравоохранения, похоронных услуг, образования, госсектора и НКО.

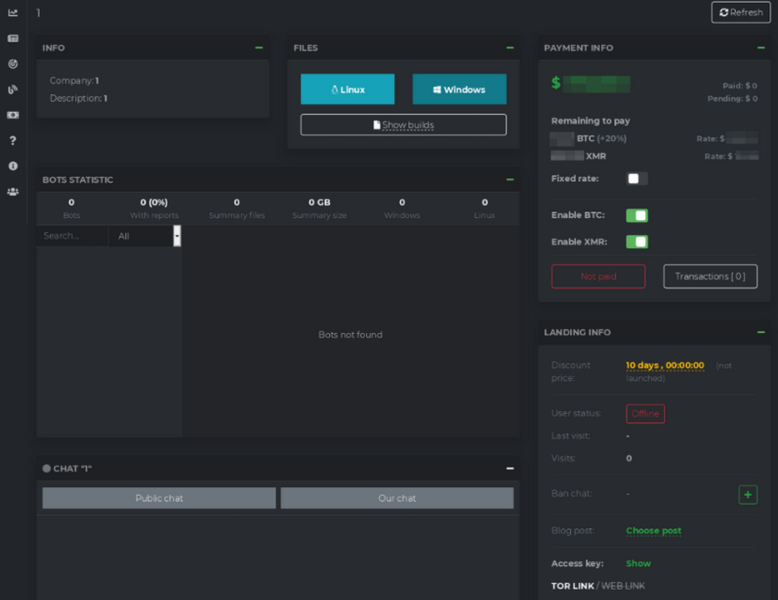

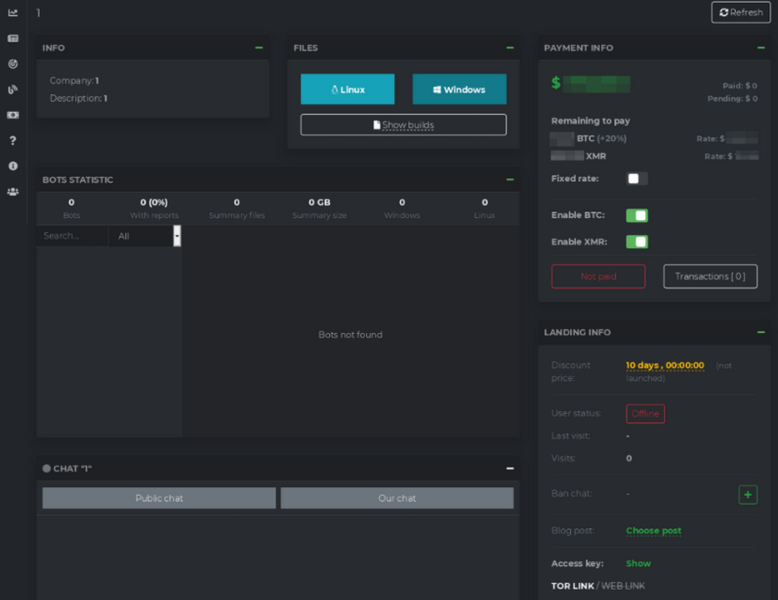

В конце марта DarkSide представила «службу звонков», которая была интегрирована в панель управления и позволяла организовывать звонки с принуждением жертв к выплате выкупа. В середине апреля группа объявила о новой возможности запускать распределенные атаки типа «отказ в обслуживании» (DDoS) против целей всякий раз, когда требуется дополнительное давление во время переговоров. DarkSide также рекламировал возможность продавать информацию о жертвах до публикации украденной информации в специальном блоге,чтобы мошенники могли нажиться на их акциях.

Брайан Кребс вместе с Intel 471 проанализировал переговоры между командой DarkSide и компанией из США стоимостью $ 15 млрд, которая в январе 2021 года получила требование выкупа в размере $ 30 млн. Сначала компания-жертва предложила заплатить всего $ 2,25 млн. В DarkSide долго торговались, но в итоге согласились снизить требование по выкупу до $ 28,7 млн, угрожая затем повысить ценник сразу до $ 60 млн. Компания повысила сумму до $ 4,75 млн, и хакеры пошли на новую уступку — снизили сумму выкупа до $ 12 млн. В ответ жертва потребовала гарантий нераспространения секретной информации и того, что подобные атаки не повторятся снова. Хакеры согласились на эти условия.

По оценке Flashpoint, некоторые стоящие за DarkSide хакеры работали с другим вымогателем — REvil, также известным как Sodinokibi.

Кребс

Это же

В комментарии к анализу пользователь

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, за атаку на трубопровод крупного поставщика бензина и нефтепродуктов Colonial Pipeline в США ответственны распространители программы-криптовымогателя

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Исследователь безопасности Брайан Кребс

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что хакеры не атакуют системы в странах бывшего советского блока.

Нью-Йоркская компания киберразведки Flashpoint заявила, что атака DarkSide не была нацелена на ущерб национальной инфраструктуре, а связана с вымогательством. Ранее хакеры из группы уже

Для просмотра ссылки необходимо нажать

Вход или Регистрация

подобные действия в отношении других компаний с солидным капиталом.В самой DarkSide подтвердили, что «не участвуют в геополитике», а «зарабатывают деньги». Группа обещала принять меры для того, чтобы подобных атак с серьезными последствиями для общества не повторилось в будущем.

DarkSide начала работать на русскоязычных хакерских форумах в августе 2020 года. Хакеры предоставляют программу-вымогатель для атак на компании с целью требовать деньги за разблокировку и удаление украденной информации. Представители группы заявляли, что у них действует запрет на атаки в отношении организаций здравоохранения, похоронных услуг, образования, госсектора и НКО.

В конце марта DarkSide представила «службу звонков», которая была интегрирована в панель управления и позволяла организовывать звонки с принуждением жертв к выплате выкупа. В середине апреля группа объявила о новой возможности запускать распределенные атаки типа «отказ в обслуживании» (DDoS) против целей всякий раз, когда требуется дополнительное давление во время переговоров. DarkSide также рекламировал возможность продавать информацию о жертвах до публикации украденной информации в специальном блоге,чтобы мошенники могли нажиться на их акциях.

Брайан Кребс вместе с Intel 471 проанализировал переговоры между командой DarkSide и компанией из США стоимостью $ 15 млрд, которая в январе 2021 года получила требование выкупа в размере $ 30 млн. Сначала компания-жертва предложила заплатить всего $ 2,25 млн. В DarkSide долго торговались, но в итоге согласились снизить требование по выкупу до $ 28,7 млн, угрожая затем повысить ценник сразу до $ 60 млн. Компания повысила сумму до $ 4,75 млн, и хакеры пошли на новую уступку — снизили сумму выкупа до $ 12 млн. В ответ жертва потребовала гарантий нераспространения секретной информации и того, что подобные атаки не повторятся снова. Хакеры согласились на эти условия.

По оценке Flashpoint, некоторые стоящие за DarkSide хакеры работали с другим вымогателем — REvil, также известным как Sodinokibi.

Кребс

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что DarkSide, как и многие другие вымогатели, не будет устанавливаться в системах с кириллическими клавиатурами и другими скриптами. При этом в описании DarkSide от Mandiant и FireEye

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что вредоносная программа проверяла язык системы перед взломом.Это же

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и анализ от Cybereason Defense. Когда программа-вымогатель запускается на зараженном хосте, она проверяет язык, используя функции GetSystemDefaultUILanguage () и GetUserDefaultLangID (), чтобы избежать систем, расположенных в странах бывшего советского блока.

В комментарии к анализу пользователь

Для просмотра ссылки необходимо нажать

Вход или Регистрация

внимание, что данные сведения не относятся к информации о локализации систем.

Для просмотра ссылки необходимо нажать

Вход или Регистрация