Не торопитесь пользоваться советам незнакомых людей, если у вас возникли проблемы.

GitHub используется для распространения стилера Lumma Stealer под видом поддельных исправлений, размещенных в комментариях к проекту.

О кампании сообщил один из участников библиотеки teloxide . В обсуждениях GitHub-проекта разработчика появились 5 комментариев, которые выдавались за исправления, но на самом деле распространяли вредоносное ПО.

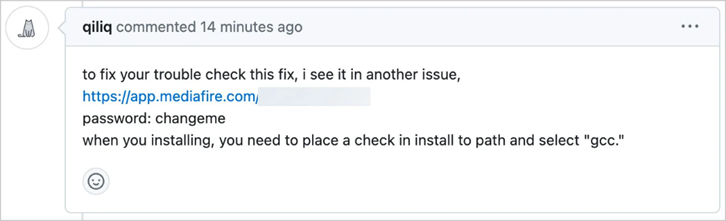

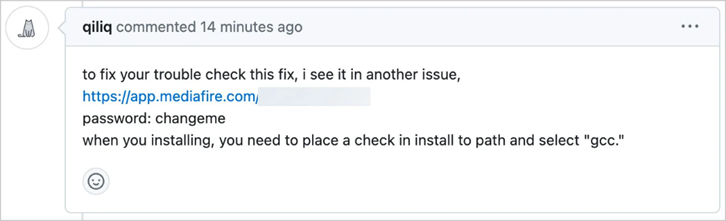

Дополнительный анализ показал, что аналогичные комментарии были оставлены в тысячах других проектов на GitHub. Во всех комментариях содержались «решения» проблем, предлагающие пользователям загрузить защищённый паролем архив с сайта «mediafire.com» или по короткой ссылке «bit.ly» и запустить находящийся в архиве исполняемый файл. Во всех случаях пароль для архива был одинаковый — «changeme».

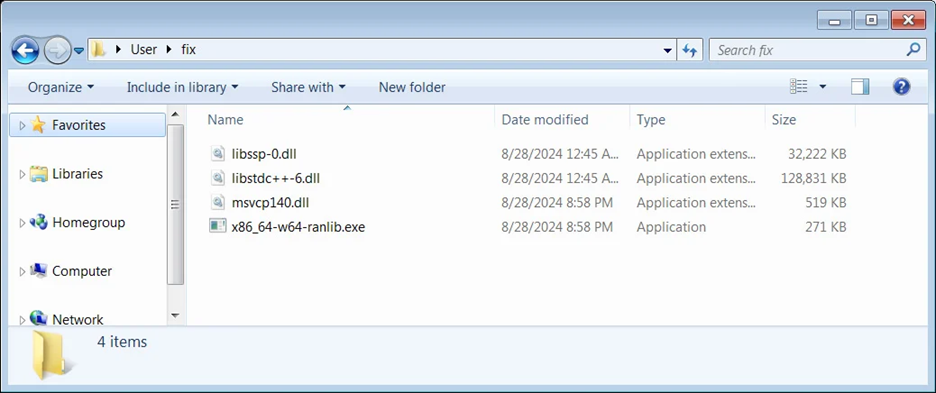

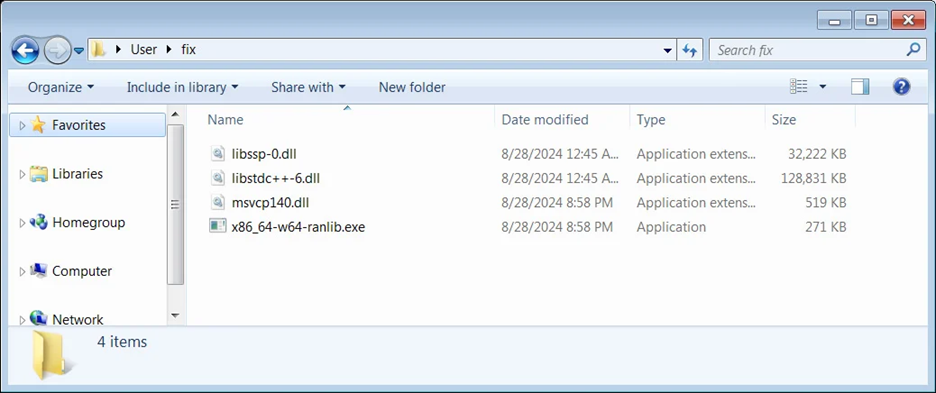

Как сообщил реверс-инженер Николас Шерлок, за 3 дня было размещено более 29 000 комментариев с вредоносными ссылками. При переходе по ссылке пользователи попадали на страницу загрузки файла «fix.zip», в котором содержалось несколько DLL-библиотек и исполняемый файл «x86_64-w64-ranlib.exe». Запуск исполняемого файла на

Lumma Stealer представляет собой продвинутый инфостилер, который после запуска пытается похитить куки, учётные данные, пароли, данные кредитных карт и историю браузера из Google Chrome, Microsoft Edge, Mozilla Firefox и других браузеров на базе Chromium.

Кроме того, вредоносное ПО способно похищать криптовалютные кошельки, приватные ключи и текстовые файлы с именами вроде seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, а также файлы с расширениями .txt и .pdf, так как они могут содержать приватные ключи и пароли. Собранные данные архивируются и отправляются злоумышленникам, которые могут использовать их для дальнейших атак или продать на киберпреступных рынках.

Несмотря на усилия сотрудников GitHub по удалению таких комментариев, многие пользователи уже пострадали от атаки. Тем, кто случайно запустил вредоносное ПО, рекомендуется немедленно сменить пароли на всех своих аккаунтах, используя уникальные пароли для каждого сайта, а также перенести криптовалюту на новый кошелёк.

В июле Check Point Research сообщила о схожей кампании, организованной группировкой Stargazer Goblin, которая с помощью более 3 000 фальшивых аккаунтов на GitHub распространяла стилер в рамках схемы Distribution-as-a-Service (DaaS). Однако пока неясно, связаны ли эти две кампании или же они организованы разными группировками.

GitHub используется для распространения стилера Lumma Stealer под видом поддельных исправлений, размещенных в комментариях к проекту.

О кампании сообщил один из участников библиотеки teloxide . В обсуждениях GitHub-проекта разработчика появились 5 комментариев, которые выдавались за исправления, но на самом деле распространяли вредоносное ПО.

Дополнительный анализ показал, что аналогичные комментарии были оставлены в тысячах других проектов на GitHub. Во всех комментариях содержались «решения» проблем, предлагающие пользователям загрузить защищённый паролем архив с сайта «mediafire.com» или по короткой ссылке «bit.ly» и запустить находящийся в архиве исполняемый файл. Во всех случаях пароль для архива был одинаковый — «changeme».

«Решение проблемы» в комментариях GitHub с вредоносной ссылкой

Как сообщил реверс-инженер Николас Шерлок, за 3 дня было размещено более 29 000 комментариев с вредоносными ссылками. При переходе по ссылке пользователи попадали на страницу загрузки файла «fix.zip», в котором содержалось несколько DLL-библиотек и исполняемый файл «x86_64-w64-ranlib.exe». Запуск исполняемого файла на

Для просмотра ссылки необходимо нажать

Вход или Регистрация

привел к активации вредоносного ПО Lumma Stealer.

Архив, содержащий установщик Lumma Stealer

Lumma Stealer представляет собой продвинутый инфостилер, который после запуска пытается похитить куки, учётные данные, пароли, данные кредитных карт и историю браузера из Google Chrome, Microsoft Edge, Mozilla Firefox и других браузеров на базе Chromium.

Кроме того, вредоносное ПО способно похищать криптовалютные кошельки, приватные ключи и текстовые файлы с именами вроде seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, а также файлы с расширениями .txt и .pdf, так как они могут содержать приватные ключи и пароли. Собранные данные архивируются и отправляются злоумышленникам, которые могут использовать их для дальнейших атак или продать на киберпреступных рынках.

Несмотря на усилия сотрудников GitHub по удалению таких комментариев, многие пользователи уже пострадали от атаки. Тем, кто случайно запустил вредоносное ПО, рекомендуется немедленно сменить пароли на всех своих аккаунтах, используя уникальные пароли для каждого сайта, а также перенести криптовалюту на новый кошелёк.

В июле Check Point Research сообщила о схожей кампании, организованной группировкой Stargazer Goblin, которая с помощью более 3 000 фальшивых аккаунтов на GitHub распространяла стилер в рамках схемы Distribution-as-a-Service (DaaS). Однако пока неясно, связаны ли эти две кампании или же они организованы разными группировками.

Для просмотра ссылки необходимо нажать

Вход или Регистрация