Компания Google удалила из магазина Chrome Web Store несколько вредоносных плагинов, установленных в общей сложности более 1,4 млн раз.

Они не только следили за пользователями, но и позволяли злоумышленникам зарабатывать на реферальных ссылках. Представляющие угрозу расширения были выявлены специалистами McAfee.

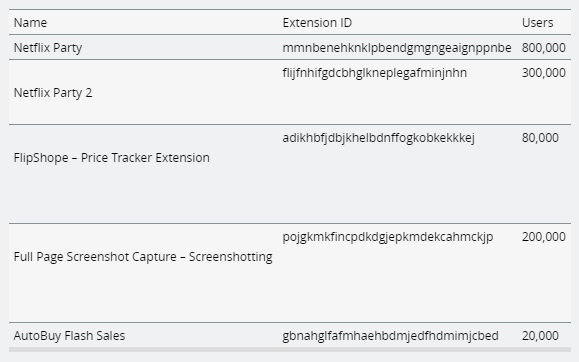

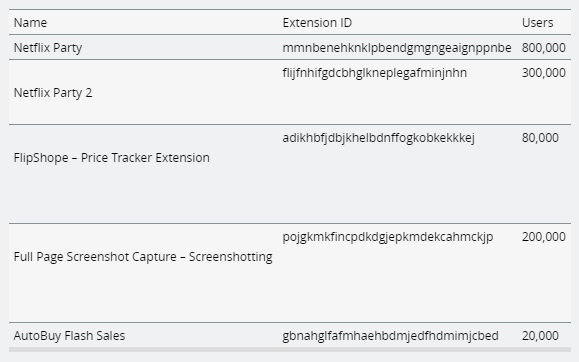

Плагины выполняли всевозможные функции — от стриминга видео с Netflix нескольким пользователям одновременно до возможности делать скриншоты или автоматически искать и применять купоны при покупках. Тем временем они же регистрировали посещения всех сайтов и при посещении маркетплейсов выполняли дополнительные действия.

Проведённое экспертами McAfee исследование показало, что расширения отправляли адреса сайтов на сервер злоумышленников вместе с уникальным идентификатором браузера пользователя сведения о его геолокации. Если посещаемый сайт был связан с электронной коммерцией, сервер отправлял инструкции, позволявшие интегрировать код JavaScript в просматриваемые страницы. В результате код модифицировал файлы cookie, и разработчики расширений получали с каждой покупки свой процент по партнёрским программам, действующим на многих маркетплейсах.

Для того чтобы скрыть активность, некоторые из расширений были запрограммированы на «спящий режим» в течение 15 дней после установки, чтобы не привлекать лишнего внимания.

Названия вредоносных расширений приведены выше. Все они уже удалены из Chrome Web Store. Если у вас установлен любой из упомянутых выше аддонов, рекомендуется удалить их самостоятельно — сделать это можно в настройках браузера.

Они не только следили за пользователями, но и позволяли злоумышленникам зарабатывать на реферальных ссылках. Представляющие угрозу расширения были выявлены специалистами McAfee.

Плагины выполняли всевозможные функции — от стриминга видео с Netflix нескольким пользователям одновременно до возможности делать скриншоты или автоматически искать и применять купоны при покупках. Тем временем они же регистрировали посещения всех сайтов и при посещении маркетплейсов выполняли дополнительные действия.

Проведённое экспертами McAfee исследование показало, что расширения отправляли адреса сайтов на сервер злоумышленников вместе с уникальным идентификатором браузера пользователя сведения о его геолокации. Если посещаемый сайт был связан с электронной коммерцией, сервер отправлял инструкции, позволявшие интегрировать код JavaScript в просматриваемые страницы. В результате код модифицировал файлы cookie, и разработчики расширений получали с каждой покупки свой процент по партнёрским программам, действующим на многих маркетплейсах.

Для того чтобы скрыть активность, некоторые из расширений были запрограммированы на «спящий режим» в течение 15 дней после установки, чтобы не привлекать лишнего внимания.

Названия вредоносных расширений приведены выше. Все они уже удалены из Chrome Web Store. Если у вас установлен любой из упомянутых выше аддонов, рекомендуется удалить их самостоятельно — сделать это можно в настройках браузера.

Для просмотра ссылки необходимо нажать

Вход или Регистрация