Компания F.A.С.С.T., российский разработчик технологий для борьбы с киберпреступлениями, подвела итоги 2024 года.

Наряду с атаками программ-вымогателей киберугрозой №1 для российского бизнеса в уходящем году стали утечки баз данных, поскольку даже при атаках шифровальщиков кража персональных данных остается одной из приоритетных целей злоумышленников.

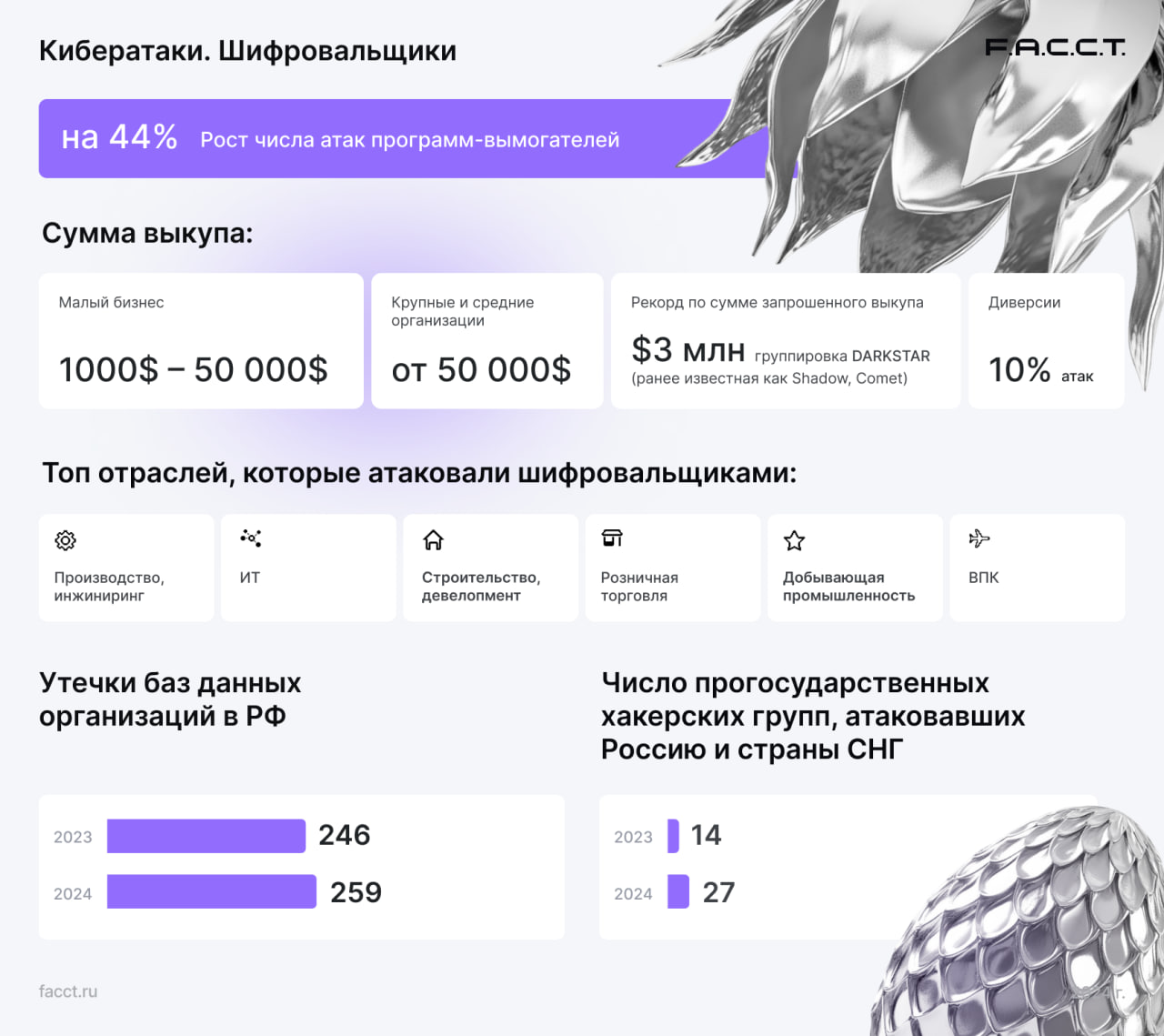

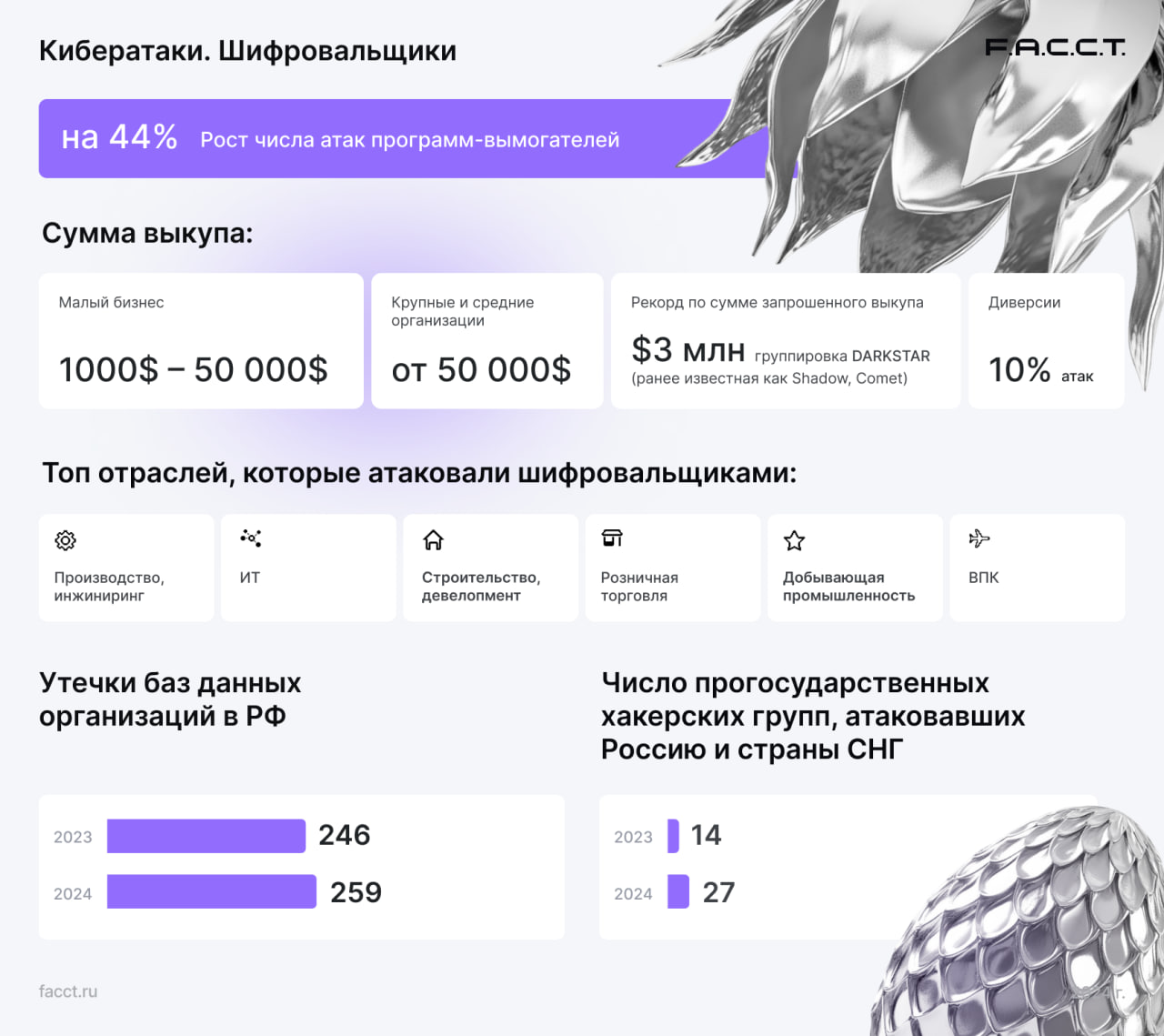

Эксперты отмечают стабильный рост всех основных киберугроз: утечки информации российских компаний уже побили прошлогодний рекорд, количество атак шифровальщиков за год выросло на 44%, почти в два раза увеличилось число прогосударственных APT-групп, атакующих цели в России.

В «группе риска» в 2024 году в первую очередь оказались ритейл и интернет-магазины, медицинские организации, образовательные центры.

Слитые базы чаще всего содержали данные ФИО, даты рождения, адреса пользователей, электронные почтовые ящики, номера телефонов.

В этом году в Telegram появилось множество как закрытых, так и публичных каналов, которые публикуют ранее приватные утечки либо повторно распространяют уже опубликованную информацию. Самой объемной «мегаутечкой» стал архив из 404 баз данных.

Однако если самая серьезная утечка грозит компании штрафами, материальным и репутационным ущербом, то атака шифровальщика может парализовать бизнес и поставить его на грань выживания.

В своих атаках киберпреступники чаще всего использовали программы-вымогатели (шифровальщики) LockBit 3 Black и Mimic (на них пришлось до 50% инцидентов), а также Babuk, LokiLocker/BlackBit и Phobos.

К уже известным угрозам от вымогателей Shadow, Mimic, LokiLocker/BlackBit, Proxima, HsHarada и других атакующих российские компании, добавились новые: например, группы MorLock, Head Mare, Masque, Enmity, Proton, Sauron.

Из числа угроз в 2024 году стоит также упомянуть группы вымогателей, которые используют для шифрования легитимное ПО: например, группы DCHelp с программой DiskCryptor, Salted2020, использующей OpenSSL и BitLocker, и другие группы, применяющие различные архиваторы.

Суммы первоначального выкупа за расшифровку данных в 2024 году для малого бизнеса составляли от 100 тыс. до 5 млн рублей ($1000-$50 000), а для крупных и средних компаний, на которые приходится каждая пятая атака вымогателей, запросы преступников начинались от 5 млн рублей ($50 000).

Группа двойного назначения Shadow, орудующая в настоящее время под именем Darkstar, вновь стала самым «жадным» вымогателем, потребовав от одной из жертв выкуп в 300 млн рублей ($3 млн), хотя и чуть меньше, чем в прошлом году — тогда Shadow отличились с запросом выкупа в 321 млн рублей (около $3.5 млн). А рекорд по скорости развития атаки поставила группа HsHarada — период от «пробива» инфраструктуры до «разлива» шифровальщика занял у нее менее трех часов.

В свою очередь политически мотивированные группы хакеров — хактивисты — обмениваются опытом и повышают свою квалификацию, что увеличивает эффективность атак. В 2024 году не менее 17 группировок хактивистов атаковали российские и белорусские организации. Годом ранее таких групп было как минимум 13.

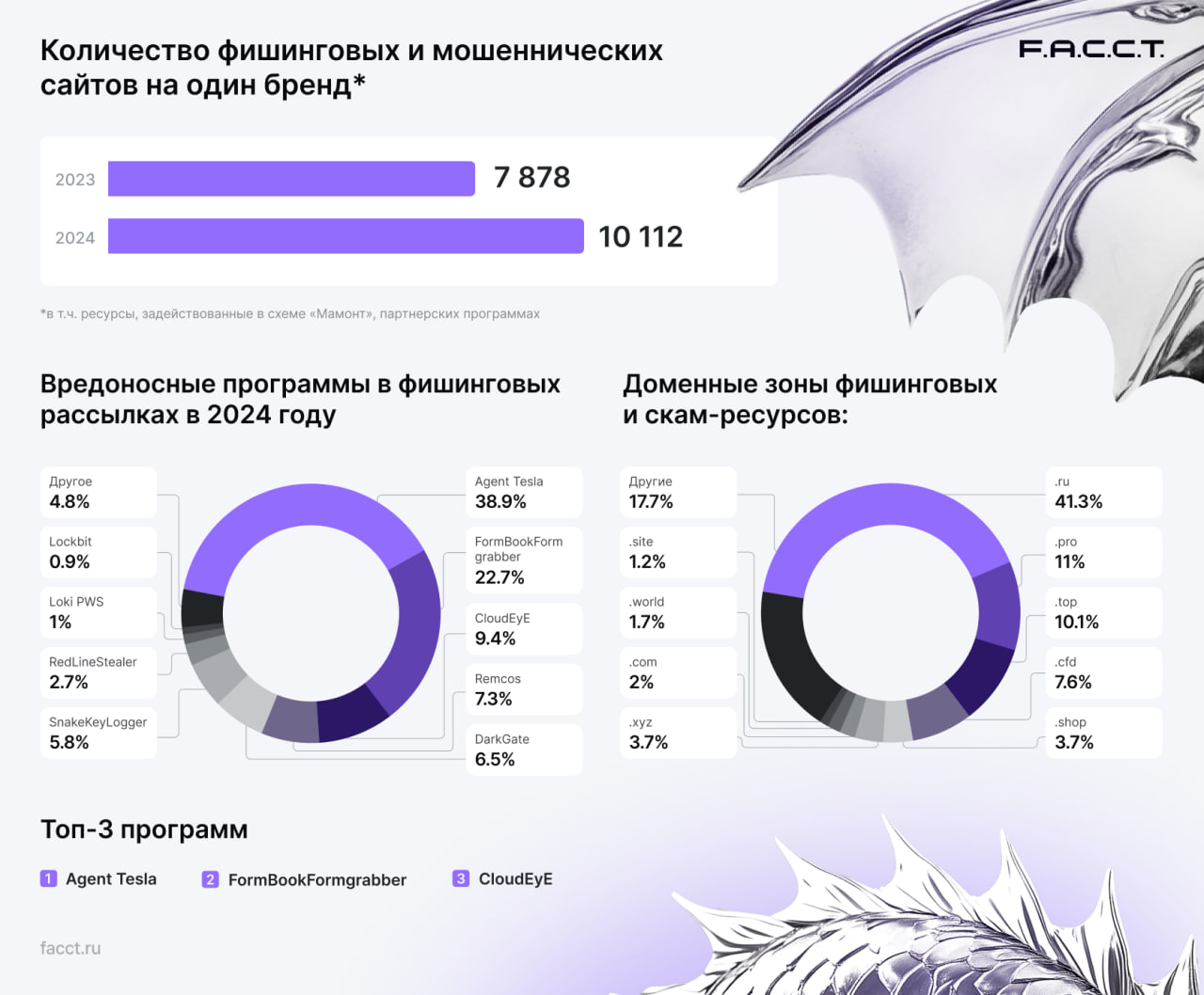

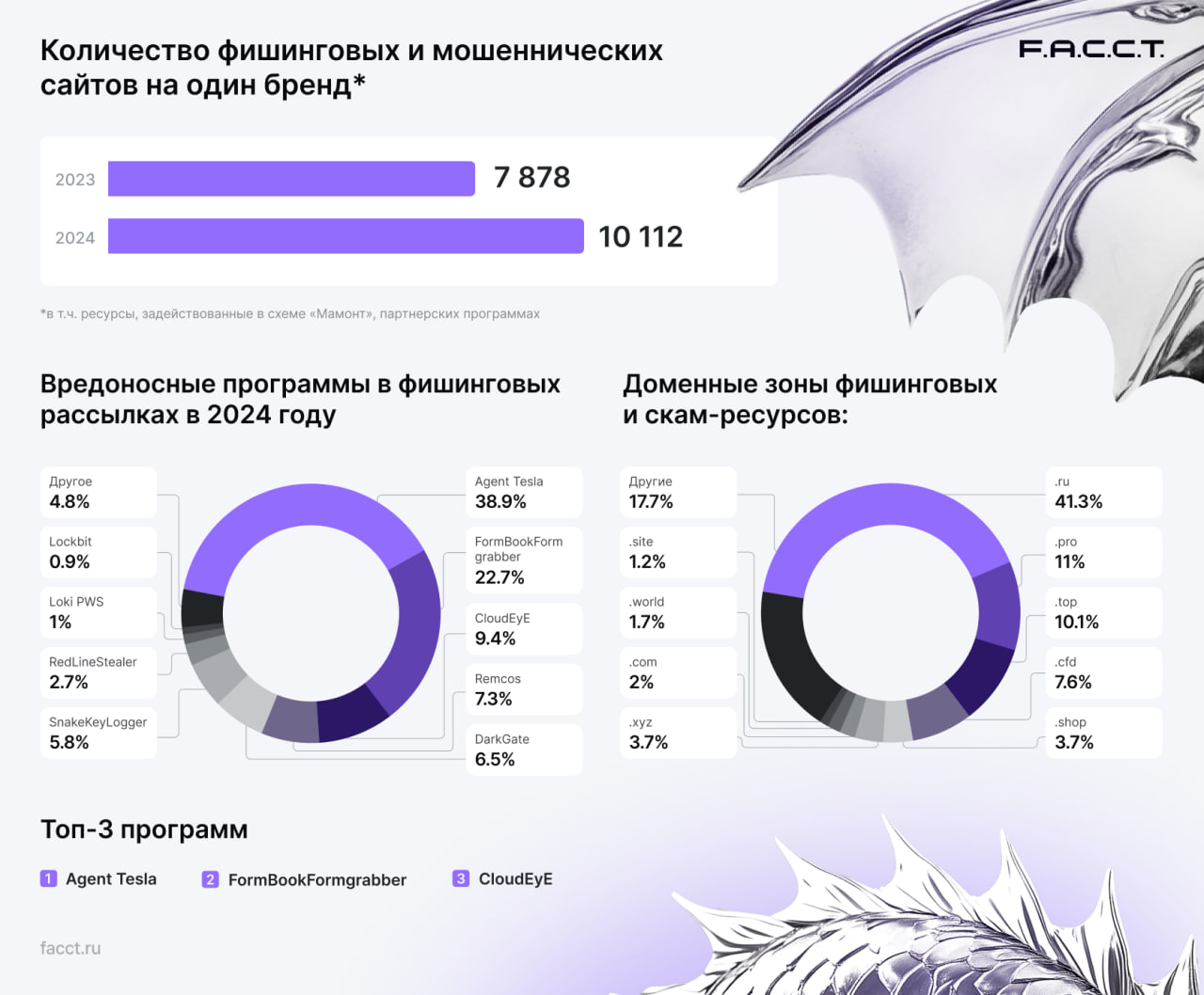

В первой половине 2024-го самым популярным у киберпреступников, как и в предыдущие годы, было шпионское ПО AgentTesla. После ликвидации его инфраструктуры летом этого года в лидеры вышли FormbookFormgrabber, инструмент для кражи учетных записей и персональных данных, и загрузчик CloudEyE.

Чаще всего фишинговые письма с ВПО рассылали по понедельникам — на этот день приходится 21,0% всех отправлений. Киберпреступники практически отказались от использования ссылок для доставки вредоносного ПО. В 82% вредоносных писем получатели увидят во вложении архив, содержащий вредоносное вложение, чаще всего в виде исполняемого файла.

Самые популярные у злоумышленников расширения — ZIP и RAR (встречаются в 5 из 10 вредоносных писем), а среди офисных документов — PDF и DOCX. Такие письма рассылались, например, под видом финансовых документов об оплате товаров и услуг, запросов коммерческих предложений.

Можно выделить основные схемы, в которых используются мошеннические и фишинговые ресурсы: схема «Мамонт» с оплатой фейковых услуг и несуществующих товаров, партнерские программы для привлечения аудитории на поддельные сайты розыгрышей призов («коробочки»), лотерей, фишинговые сайты для входа в личные кабинеты банков, а также инвестиционное мошенничество (инвестскам).

По данным аналитиков департамента Digital Risk Protection компании F.A.C.C.T., в 2024 году среднее число поддельных ресурсов на один бренд выросло на 28% — с 7878 до 10112. Число фишинговых ссылок увеличилось с 2441 до 3714, мошеннических (скам) ресурсов — с 5437 до 6398 на бренд.

Почти 95% таких ресурсов размещались у хостеров в США, у российских хостинг-провайдеров — 3%, в Германии — 1%.

Больше всего в 2024 году ссылок с фишингом и скамом выявлено в доменной зоне .ru — 41,3%. Также в пятерку по популярности у злоумышленников вошли зоны .pro (11,08%), .top (10,16%), .cfd (7,59%) и .shop (3,69%).

«В этом году у шифровальщиков появился серьезный конкурент за звание киберугрозы №1 — за данными российских компаний и их клиентов охотятся не только прогосударственные хакеры, хактивисты, но и группы вымогателей. В целом за последние три года в России значительно возросло количество кибератак, направленных преимущественно на промышленные предприятия, государственный и энергетический сектор, ритейл, логистику и финансовые организации.

Вопросы кибербезопасности касаются сейчас абсолютно каждого, включая малый и средний бизнес. Мы видим, как киберпреступность адаптируется, появляются новые угрозы и методы обхода традиционных средств защиты. Даже хорошо защищенная инфраструктура может не выдержать, когда речь идет об атаке через поставщика и цепочку поставок. В этих условиях необходимо использовать комплексные решения для проактивной защиты, данные киберразведки для предотвращения кибератак. При этом инструменты защиты должны постоянно совершенствоваться для сохранения эффективности в борьбе с угрозами».

Чтобы эффективно противостоять действиям атакующих и минимизировать ущерб для компании, в начале 2025 года эксперты Threat Intelligence F.A.C.C.T. выпустят подробный аналитический отчет для руководителей групп кибербезопасности, аналитиков SOC, CERT, специалистов по реагированию на инциденты, Threat Intelligence и Threat Hunting, который послужит практическим руководством для стратегического и тактического планирования проактивной киберзащиты.

Наряду с атаками программ-вымогателей киберугрозой №1 для российского бизнеса в уходящем году стали утечки баз данных, поскольку даже при атаках шифровальщиков кража персональных данных остается одной из приоритетных целей злоумышленников.

Эксперты отмечают стабильный рост всех основных киберугроз: утечки информации российских компаний уже побили прошлогодний рекорд, количество атак шифровальщиков за год выросло на 44%, почти в два раза увеличилось число прогосударственных APT-групп, атакующих цели в России.

Сливы этого года

В 2024 году аналитики Threat Intelligence компании F.A.С.С.T. выявили (на момент публикации пресс-релиза) в тематических Telegram-каналах и на андеграундных форумах 259 ранее не опубликованных баз данных российских компаний (в 2023 году — 246).В «группе риска» в 2024 году в первую очередь оказались ритейл и интернет-магазины, медицинские организации, образовательные центры.

Как и раньше, большинство похищенных баз данных выкладываются в публичный доступ, в основном в Telegram-каналах, бесплатно для нанесения наибольшего ущерба компаниям и их клиентам.

Слитые базы чаще всего содержали данные ФИО, даты рождения, адреса пользователей, электронные почтовые ящики, номера телефонов.

В этом году в Telegram появилось множество как закрытых, так и публичных каналов, которые публикуют ранее приватные утечки либо повторно распространяют уже опубликованную информацию. Самой объемной «мегаутечкой» стал архив из 404 баз данных.

Однако если самая серьезная утечка грозит компании штрафами, материальным и репутационным ущербом, то атака шифровальщика может парализовать бизнес и поставить его на грань выживания.

Градус жадности

По данным аналитиков Лаборатории цифровой криминалистики F.A.С.С.T., в 2024 году количество атак программ-вымогателей выросло на 44% по сравнению с предыдущим годом. При этом в 10% подобных инцидентов целью киберпреступников был не выкуп, а диверсия для нанесения максимального ущерба жертве.В своих атаках киберпреступники чаще всего использовали программы-вымогатели (шифровальщики) LockBit 3 Black и Mimic (на них пришлось до 50% инцидентов), а также Babuk, LokiLocker/BlackBit и Phobos.

К уже известным угрозам от вымогателей Shadow, Mimic, LokiLocker/BlackBit, Proxima, HsHarada и других атакующих российские компании, добавились новые: например, группы MorLock, Head Mare, Masque, Enmity, Proton, Sauron.

Из числа угроз в 2024 году стоит также упомянуть группы вымогателей, которые используют для шифрования легитимное ПО: например, группы DCHelp с программой DiskCryptor, Salted2020, использующей OpenSSL и BitLocker, и другие группы, применяющие различные архиваторы.

Жертвами вымогателей чаще всего становились российские производственные, строительные, фармацевтические и ИТ-компании, предприятия добывающей промышленности, ВПК, организации из сферы услуг. Примечательно, что персональные данные остаются одной из главных целей вымогателей: атакующие сначала похищают чувствительную информацию и лишь затем шифруют инфраструктуру жертвы.

Суммы первоначального выкупа за расшифровку данных в 2024 году для малого бизнеса составляли от 100 тыс. до 5 млн рублей ($1000-$50 000), а для крупных и средних компаний, на которые приходится каждая пятая атака вымогателей, запросы преступников начинались от 5 млн рублей ($50 000).

Группа двойного назначения Shadow, орудующая в настоящее время под именем Darkstar, вновь стала самым «жадным» вымогателем, потребовав от одной из жертв выкуп в 300 млн рублей ($3 млн), хотя и чуть меньше, чем в прошлом году — тогда Shadow отличились с запросом выкупа в 321 млн рублей (около $3.5 млн). А рекорд по скорости развития атаки поставила группа HsHarada — период от «пробива» инфраструктуры до «разлива» шифровальщика занял у нее менее трех часов.

Высокое давление

В условиях геополитического противостояния продолжаются кибератаки на российские и белорусские компании для диверсий или шпионажа. Всего в 2024 году аналитики Threat Intelligence компании F.A.С.С.T. обнаружили 27 прогосударственных групп, атакующих Россию и СНГ, для сравнения — в 2023 году было известно о 14 группировках. Наиболее активными были проукраинские APT-группы Sticky Werewolf, Cloud Atlas, PhantomCore, а также пока неатрибутированные к конкретной стране Core Werewolf и XDSpy. Их приоритетными целями в России были государственные ведомства, НИИ, производственные предприятия и структуры, связанные с участием в СВО. При этом количество кибератак на российские промышленные предприятия в 2024 году превысило число атак на госсектор.В свою очередь политически мотивированные группы хакеров — хактивисты — обмениваются опытом и повышают свою квалификацию, что увеличивает эффективность атак. В 2024 году не менее 17 группировок хактивистов атаковали российские и белорусские организации. Годом ранее таких групп было как минимум 13.

Почтовый шпион

Рассылка вредоносных писем остаeтся одним из самых популярных векторов атаки на российские компании. По данным аналитиков Центра кибербезопасности компании F.A.C.C.T., чаще всего в «начинке» фишинговых писем встречаются шпионское ПО и стилеры, их доля составила 69% на момент публикации релиза.В первой половине 2024-го самым популярным у киберпреступников, как и в предыдущие годы, было шпионское ПО AgentTesla. После ликвидации его инфраструктуры летом этого года в лидеры вышли FormbookFormgrabber, инструмент для кражи учетных записей и персональных данных, и загрузчик CloudEyE.

Чаще всего фишинговые письма с ВПО рассылали по понедельникам — на этот день приходится 21,0% всех отправлений. Киберпреступники практически отказались от использования ссылок для доставки вредоносного ПО. В 82% вредоносных писем получатели увидят во вложении архив, содержащий вредоносное вложение, чаще всего в виде исполняемого файла.

Самые популярные у злоумышленников расширения — ZIP и RAR (встречаются в 5 из 10 вредоносных писем), а среди офисных документов — PDF и DOCX. Такие письма рассылались, например, под видом финансовых документов об оплате товаров и услуг, запросов коммерческих предложений.

Ссылки в зоне .ru

Рост количества фишинговых и скам-ресурсов в 2024 году связан с развитием киберпреступных сообществ и мошеннических партнерских программ. Минимальные требования к техническим знаниям и автоматизации жизненного цикла ресурсов позволяют легко привлекать новых участников преступных схем и масштабировать криминальный бизнес.Можно выделить основные схемы, в которых используются мошеннические и фишинговые ресурсы: схема «Мамонт» с оплатой фейковых услуг и несуществующих товаров, партнерские программы для привлечения аудитории на поддельные сайты розыгрышей призов («коробочки»), лотерей, фишинговые сайты для входа в личные кабинеты банков, а также инвестиционное мошенничество (инвестскам).

По данным аналитиков департамента Digital Risk Protection компании F.A.C.C.T., в 2024 году среднее число поддельных ресурсов на один бренд выросло на 28% — с 7878 до 10112. Число фишинговых ссылок увеличилось с 2441 до 3714, мошеннических (скам) ресурсов — с 5437 до 6398 на бренд.

Почти 95% таких ресурсов размещались у хостеров в США, у российских хостинг-провайдеров — 3%, в Германии — 1%.

Больше всего в 2024 году ссылок с фишингом и скамом выявлено в доменной зоне .ru — 41,3%. Также в пятерку по популярности у злоумышленников вошли зоны .pro (11,08%), .top (10,16%), .cfd (7,59%) и .shop (3,69%).

«В этом году у шифровальщиков появился серьезный конкурент за звание киберугрозы №1 — за данными российских компаний и их клиентов охотятся не только прогосударственные хакеры, хактивисты, но и группы вымогателей. В целом за последние три года в России значительно возросло количество кибератак, направленных преимущественно на промышленные предприятия, государственный и энергетический сектор, ритейл, логистику и финансовые организации.

Вопросы кибербезопасности касаются сейчас абсолютно каждого, включая малый и средний бизнес. Мы видим, как киберпреступность адаптируется, появляются новые угрозы и методы обхода традиционных средств защиты. Даже хорошо защищенная инфраструктура может не выдержать, когда речь идет об атаке через поставщика и цепочку поставок. В этих условиях необходимо использовать комплексные решения для проактивной защиты, данные киберразведки для предотвращения кибератак. При этом инструменты защиты должны постоянно совершенствоваться для сохранения эффективности в борьбе с угрозами».

Прогнозы на 2025 год

Аналитики F.A.C.C.T. Threat Intelligence поделились прогнозами на будущий год:- Рост количества атакующих. В условиях геополитического конфликта в 2025 году будут продолжаться атаки как хактивистов, так и прогосударственных APT на российские государственные и коммерческие организации. Под ударом могут оказаться КИИ — критическая информационная инфраструктура, а также предприятия оборонной промышленности. При этом финансовая мотивация злоумышленников будет все плотнее переплетаться с политической.

- Рост количества целевых атак на цепочки поставок и поставщиков — Trusted Relationship. Ожидается рост числа атак, направленных на партнеров крупных компаний — IT-интеграторов и разработчиков ПО, что позволяет хакерам получить и использовать легитимные учетные записи для входа в корпоративные сети их клиентов, не прибегая к сложным техникам получения первоначального доступа.

- Рост атак на мобильные устройства. Аналитики F.A.C.C.T. фиксируют увеличение количества вредоносных программ для Android, появление новых модификаций старых вредоносных программ.

- Расширение фишинговых атак на многофакторную аутентификацию (MFA). С распространением использования MFA атакующие будут искать способы обхода этой защиты, используя фишинговые схемы для получения доступа к защищенным системам и аккаунтам.

- Появление новых мошеннических схем и модификации уже известных («Мамонт»). Эти схемы будут включать в себя различные механизмы: атаки через мессенджеры, с помощью сети мошеннических файлов, атаки на пользователей мобильных устройств с помощью мошеннических приложений.

- Рост атак с использованием ИИ, включая дипфейки, автоматизацию фишинга и поиск уязвимостей. Ожидается увеличение роли ИИ в кибератаках, включая создание с его помощью более убедительных дипфейков, автоматизацию фишинга для массовых атак, а также совершенствование методов поиска уязвимостей в системах и приложениях.

- Архивы останутся самым популярным доставщиком вредоносной нагрузки в фишинговых письмах на первом этапе атаки, но их упаковка будет меняться. В 2025 году атакующие продолжат экспериментировать с маскировкой основных вредоносных элементов: создавать многоуровневые вложения-«матрешки» и шифровать архивы с различными способами доставки пароля конечному пользователю.

- Рост доступности вредоносного ПО расширит возможности кибератак. Наибольшую опасность как для обычных пользователей интернета, так и для компаний представляют шпионские программы. Их использование дает атакующим ключи к разным сценариям: от шантажа публикацией похищенных данных до развития более сложных атак, которые могут привести к остановке бизнес-процессов компании.

Чтобы эффективно противостоять действиям атакующих и минимизировать ущерб для компании, в начале 2025 года эксперты Threat Intelligence F.A.C.C.T. выпустят подробный аналитический отчет для руководителей групп кибербезопасности, аналитиков SOC, CERT, специалистов по реагированию на инциденты, Threat Intelligence и Threat Hunting, который послужит практическим руководством для стратегического и тактического планирования проактивной киберзащиты.

Для просмотра ссылки необходимо нажать

Вход или Регистрация