Специалисты Qihoo 360 Netlab изучили ботнет Roboto, появившийся летом текущего года и эксплуатирующий уязвимость в Webmin.

В августе 2019 года ИБ-эксперты сообщили, что в Webmin, популярном решении для системного администрирования Unix-систем (таких как Linux, FreeBSD или OpenBSD), был обнаружен бэкдор. Уязвимость CVE-2019-15107 позволяла злоумышленнику выполнять произвольный код на целевой системе с правами суперпользователя. Так как эксплуатировать уязвимость оказалось совсем несложно, спустя всего несколько дней после раскрытия информации о баге уязвимые версии Webmin начали подвергаться атакам.

Нужно заметить, что согласно официальным данным разработчиков, Webmin насчитывает более 1 000 000 установок. Shodan обнаруживает, что более 230 000 из них доступны через интернет, а по информации BinaryEdge, уязвимы и доступны через интернет более 470 000 установок. Разумеется, столь «лакомый кусочек» не мог не заинтересовать хакеров.

Исследователи Qihoo 360 Netlab пишут, что ботнет Roboto стал одним из первых, кто эксплуатировать уязвимость в Webmin. Появившийся в августе 2019 года, Roboto в последнее время в основном занимался развитием, причем увеличивался не только размер ботнета, но и сложность его кода.

Хотя основным предназначением ботнета определенно является проведение DDoS-атак, эксперты пока не видели, чтобы Roboto занимался этим. Исследователи полагают, что пока операторы ботнета заняты в основном наращиванием размера, а до фактических атак еще не дошло.

По данным аналитиков, ботнет способен устраивать DDoS с использованием ICMP, HTTP, TCP и UDP. Помимо этого Roboto, установленный на взломанных Linux-машинах, может:

работать как реверс шелл, что позволит атакующему запускать шелл-команды на зараженном хосте;

собирать информацию о системе, процессах и сети зараженного сервера;

загружать собранные данные на удаленный сервер;

запускать команды system();

выполнять файл, загруженные с удаленного URL;

удалять себя.

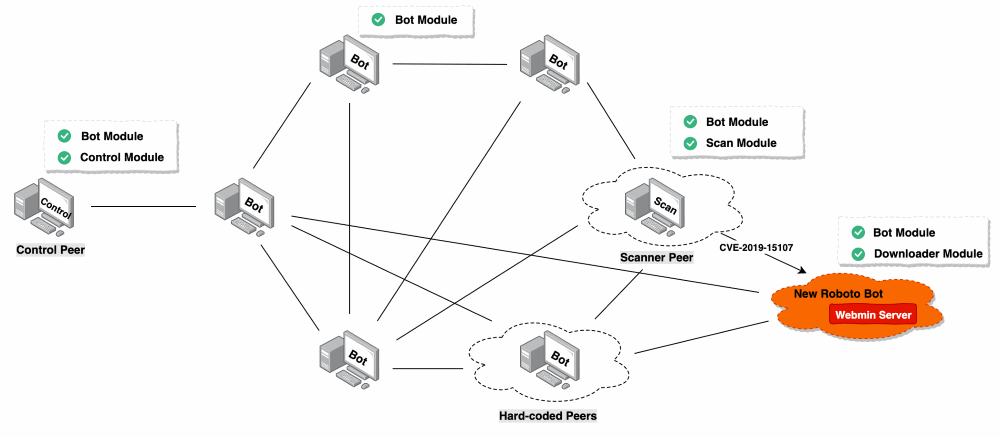

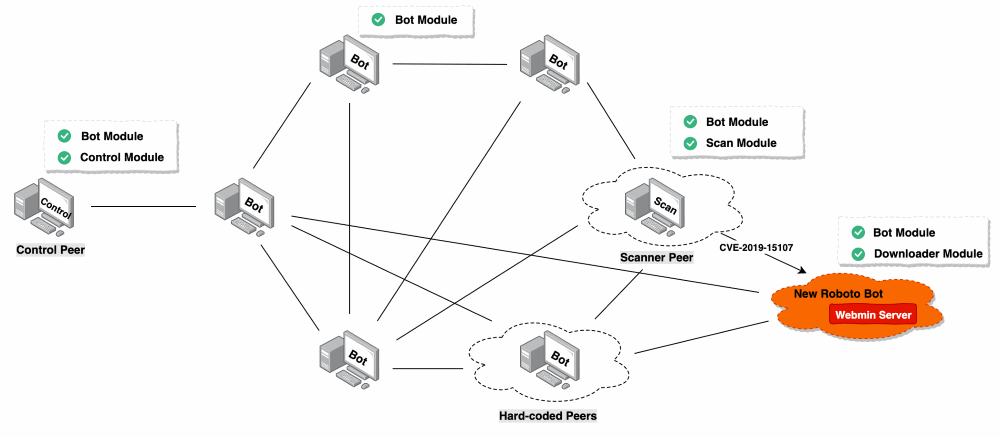

Также интересной особенностью Roboto является строение его внутренней структуры. Боты здесь организованы в P2P-сети и передают команды, которые получают от управляющего сервера друг другу. То есть с управляющим сервером связывается не каждый бот по отдельности. Дело в том, что P2P-коммуникации встречаются в DDoS-ботнетах не так уж часто (в качестве примеров можно вспомнить ботнеты Hajime и Hide'N'Seek). В итоге большинство ботов Roboto — это простые «зомби», занятые передачей команд, тогда как другие работают для поддержки P2P-сети или занимаются сканированием в поисках других уязвимых установок Webmin, чтобы увеличивать размер ботнета.

В августе 2019 года ИБ-эксперты сообщили, что в Webmin, популярном решении для системного администрирования Unix-систем (таких как Linux, FreeBSD или OpenBSD), был обнаружен бэкдор. Уязвимость CVE-2019-15107 позволяла злоумышленнику выполнять произвольный код на целевой системе с правами суперпользователя. Так как эксплуатировать уязвимость оказалось совсем несложно, спустя всего несколько дней после раскрытия информации о баге уязвимые версии Webmin начали подвергаться атакам.

Нужно заметить, что согласно официальным данным разработчиков, Webmin насчитывает более 1 000 000 установок. Shodan обнаруживает, что более 230 000 из них доступны через интернет, а по информации BinaryEdge, уязвимы и доступны через интернет более 470 000 установок. Разумеется, столь «лакомый кусочек» не мог не заинтересовать хакеров.

Исследователи Qihoo 360 Netlab пишут, что ботнет Roboto стал одним из первых, кто эксплуатировать уязвимость в Webmin. Появившийся в августе 2019 года, Roboto в последнее время в основном занимался развитием, причем увеличивался не только размер ботнета, но и сложность его кода.

Хотя основным предназначением ботнета определенно является проведение DDoS-атак, эксперты пока не видели, чтобы Roboto занимался этим. Исследователи полагают, что пока операторы ботнета заняты в основном наращиванием размера, а до фактических атак еще не дошло.

По данным аналитиков, ботнет способен устраивать DDoS с использованием ICMP, HTTP, TCP и UDP. Помимо этого Roboto, установленный на взломанных Linux-машинах, может:

работать как реверс шелл, что позволит атакующему запускать шелл-команды на зараженном хосте;

собирать информацию о системе, процессах и сети зараженного сервера;

загружать собранные данные на удаленный сервер;

запускать команды system();

выполнять файл, загруженные с удаленного URL;

удалять себя.

Также интересной особенностью Roboto является строение его внутренней структуры. Боты здесь организованы в P2P-сети и передают команды, которые получают от управляющего сервера друг другу. То есть с управляющим сервером связывается не каждый бот по отдельности. Дело в том, что P2P-коммуникации встречаются в DDoS-ботнетах не так уж часто (в качестве примеров можно вспомнить ботнеты Hajime и Hide'N'Seek). В итоге большинство ботов Roboto — это простые «зомби», занятые передачей команд, тогда как другие работают для поддержки P2P-сети или занимаются сканированием в поисках других уязвимых установок Webmin, чтобы увеличивать размер ботнета.