С августа 2023 года в Microsoft фиксируют повышенную активность взломщиков аккаунтов Azure, использующих технику password spraying.

Скрытные и зачастую успешные атаки удалось связать с ботнетом CovertNetwork-1658, он же xlogin и Quad7 (7777). Данная бот-сеть составлена в основном из забэкдоренных SOHO-роутеров TP-Link, работающих как релеи.

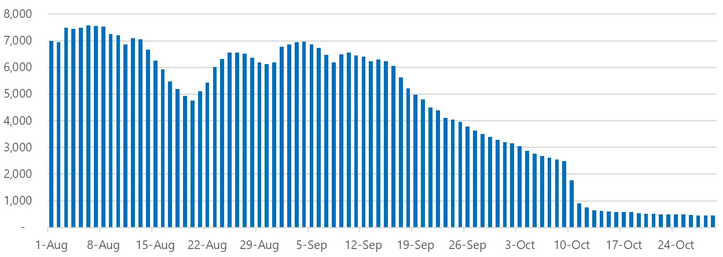

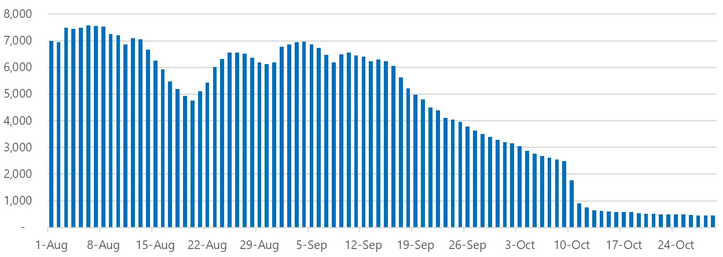

Период активности узла — в среднем 90 дней; в атаках password spraying одновременно задействованы около 8 тыс. IP-адресов, в 80% случаев каждый совершает одну попытку взлома в сутки. Для внедрения бэкдора злоумышленники используют уязвимости — какие именно, доподлинно неизвестно.

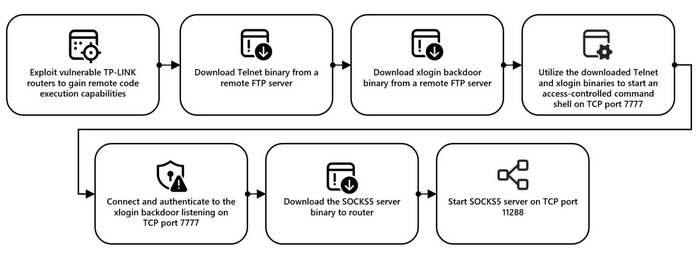

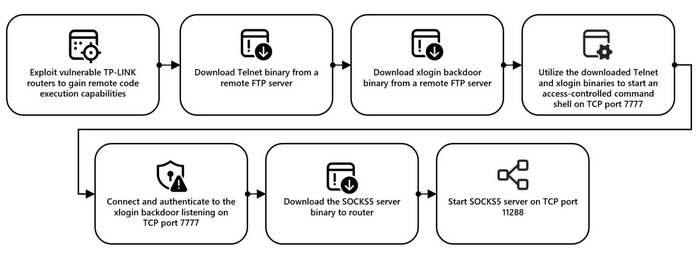

После отработки эксплойта происходит подготовка устройства к работе в качестве прокси:

Учетные данные, скомпрометированные с помощью CovertNetwork-1658, в дальнейшем используются для проведения целевых атак. Взлом аккаунтов мишени в облаке Azure позволяет злоумышленникам продвинуться вширь по сети, закрепиться с помощью RAT и приступить к краже данных.

В частности, плодами трудов прокси-ботнета охотно пользуется действующая в Северной Америке и Европе кибергруппа, которую в Microsoft отслеживают под именем Storm-0940.

Последние месяцы активность CovertNetwork-1658 заметно снизилась. Вероятно, ботоводов встревожило повышенное внимание со стороны ИБ-сообщества (публикации Team Cymru и Sekoia, посвященные Quad7), и они решили обновить инфраструктуру, сменив цифровые отпечатки, чтобы вновь уйти в тень.

Скрытные и зачастую успешные атаки удалось связать с ботнетом CovertNetwork-1658, он же xlogin и Quad7 (7777). Данная бот-сеть составлена в основном из забэкдоренных SOHO-роутеров TP-Link, работающих как релеи.

Период активности узла — в среднем 90 дней; в атаках password spraying одновременно задействованы около 8 тыс. IP-адресов, в 80% случаев каждый совершает одну попытку взлома в сутки. Для внедрения бэкдора злоумышленники используют уязвимости — какие именно, доподлинно неизвестно.

После отработки эксплойта происходит подготовка устройства к работе в качестве прокси:

Учетные данные, скомпрометированные с помощью CovertNetwork-1658, в дальнейшем используются для проведения целевых атак. Взлом аккаунтов мишени в облаке Azure позволяет злоумышленникам продвинуться вширь по сети, закрепиться с помощью RAT и приступить к краже данных.

В частности, плодами трудов прокси-ботнета охотно пользуется действующая в Северной Америке и Европе кибергруппа, которую в Microsoft отслеживают под именем Storm-0940.

Последние месяцы активность CovertNetwork-1658 заметно снизилась. Вероятно, ботоводов встревожило повышенное внимание со стороны ИБ-сообщества (публикации Team Cymru и Sekoia, посвященные Quad7), и они решили обновить инфраструктуру, сменив цифровые отпечатки, чтобы вновь уйти в тень.

Для просмотра ссылки необходимо нажать

Вход или Регистрация