Исследователи предупредили об атаке на цепочку поставок, затронувшей более 100 000 сайтов, использующих cdn.polyfill[.]io.

Дело в том, что домен приобрела китайская компания, после чего скрипт был модифицирован для перенаправления пользователей на вредоносные и мошеннические сайты.

Термином

Сервис polyfill[.]io используется множеством сайтов, чтобы все их посетители могли пользоваться одной и той же кодовой базой, даже если их браузеры не поддерживают какие-то современные функции.

НО на этой неделе специалисты компании

В феврале 2024 года, вскоре после новости о покупке разработчик оригинального проекта, Эндрю Беттс,

Дошло до того, что для снижения рисков потенциальной атаки на цепочку поставок

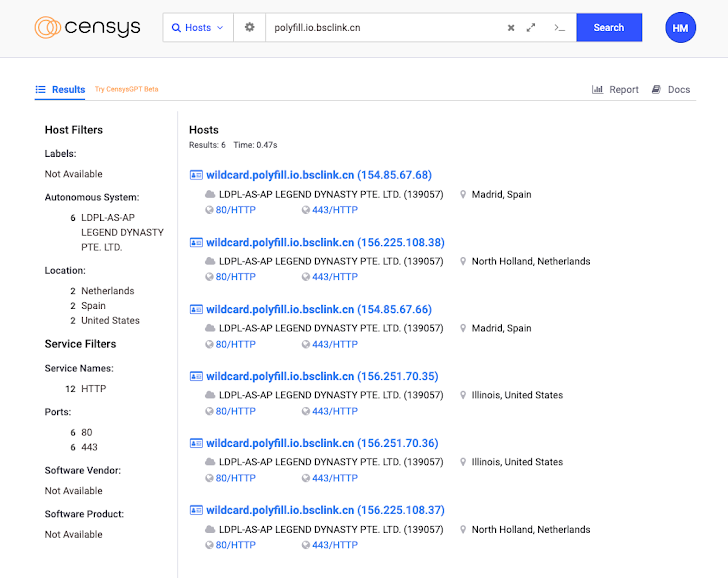

Увы, в итоге опасения разработчика полностью оправдались: CNAME запись polyfill[.]io была изменена на polyfill[.]io.bsclink.cn, который поддерживается новыми владельцами. В результате, когда разработчики встраивали скрипты cdn.polyfill[.]io на свои сайты, они получали код непосредственно с сайта китайской компании.

Вскоре администраторы начали замечать, что новые владельцы внедряют вредоносный код, перенаправляющий посетителей на нежелательные ресурсы без ведома владельцев сайтов.

Эксперты Sansec приводят пример, в котором модифицированный скрипт используется для перенаправления пользователей на скамерские сайты, например, фейковый сайт Sportsbook. Для этого используется фальшивый домен Google analytics (www.googie-anaiytics[.]com) или редиректы типа kuurza[.]com/redirect?from=bitget.

По словам исследователей, полностью проанализировать модифицированный скрипт весьма сложно, поскольку он использует очень специфические таргетинг и устойчив к реверс-инжинирингу.

Пока пользователей перенаправляют на сайты спортивных ставок или ресурсы для взрослых (вероятно, основываясь на их местоположении), однако в любой момент могут быть реализованы новые атаки, включая перехват форм, перехват кликов и кражу данных.

В настоящее время домен cdn.polyfill[.]io и вовсе перенаправлен на Cloudflare по непонятным причинам. Однако, поскольку DNS-серверы домена остаются неизменными, владельцы могут в любой момент переключить его обратно на собственные домены.

ИБ-компания Leak Signal создала специальный сайт

Кроме того, компания Google начала уведомлять рекламодателей об этой атаке на цепочку поставок, предупреждая, что их целевые страницы содержат вредоносный код и могут перенаправлять посетителей на другие ресурсы без ведома или разрешения со стороны владельца сайта.

Компания предупреждает, что Bootcss, Bootcdn и Staticfile так же вызывают нежелательные перенаправления, что потенциально добавляет тысячи, если не сотни тысяч сайтов в список пострадавших.

Google сообщает, что если при регулярной проверке будут обнаружены такие редиректы, соответствующая реклама будет отклонена. Многие рекламодатели уже жалуются на

Дело в том, что домен приобрела китайская компания, после чего скрипт был модифицирован для перенаправления пользователей на вредоносные и мошеннические сайты.

Термином

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(«полифил») обозначают код, реализующий какую-либо функциональность, которая не поддерживается в некоторых версиях браузеров. Например, полифил может добавлять JavaScript-функциональность, которая недоступна для старых браузеров, но уже присутствует в современных.

Сервис polyfill[.]io используется множеством сайтов, чтобы все их посетители могли пользоваться одной и той же кодовой базой, даже если их браузеры не поддерживают какие-то современные функции.

НО на этой неделе специалисты компании

Для просмотра ссылки необходимо нажать

Вход или Регистрация

забили тревогу и предупредили, что в начале текущего года сервис и домен polyfill[.]io были

Для просмотра ссылки необходимо нажать

Вход или Регистрация

китайской компанией Funnull, после чего скрипт был модифицирован для внедрения вредоносного кода на сайты. То есть произошла масштабная атака на цепочку поставок.«В феврале текущего года китайская компания выкупила домен и связанный с ним аккаунт на Github. С тех пор этот домен был замечен за внедрением вредоносного кода на мобильные устройства через любой сайт, где размещен cdn.polyfill.io».

В феврале 2024 года, вскоре после новости о покупке разработчик оригинального проекта, Эндрю Беттс,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что он никогда не был владельцем polyfill[.]io и не имел к нему отношения, а всем владельцам сайтов следует немедленно избавиться от этого кода. Беттс, создавший опенсорсный проект polyfill еще в середине 2010-х годов, вообще посоветовал людям прекратить использовать polyfill[.]io, так как в современном мире в этом уже нет никакой нужды.Дошло до того, что для снижения рисков потенциальной атаки на цепочку поставок

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(где теперь работает Беттс) создали собственные зеркала сервиса, чтобы сайты могли продолжать пользоваться надежной версией.Увы, в итоге опасения разработчика полностью оправдались: CNAME запись polyfill[.]io была изменена на polyfill[.]io.bsclink.cn, который поддерживается новыми владельцами. В результате, когда разработчики встраивали скрипты cdn.polyfill[.]io на свои сайты, они получали код непосредственно с сайта китайской компании.

Вскоре администраторы начали замечать, что новые владельцы внедряют вредоносный код, перенаправляющий посетителей на нежелательные ресурсы без ведома владельцев сайтов.

Эксперты Sansec приводят пример, в котором модифицированный скрипт используется для перенаправления пользователей на скамерские сайты, например, фейковый сайт Sportsbook. Для этого используется фальшивый домен Google analytics (www.googie-anaiytics[.]com) или редиректы типа kuurza[.]com/redirect?from=bitget.

По словам исследователей, полностью проанализировать модифицированный скрипт весьма сложно, поскольку он использует очень специфические таргетинг и устойчив к реверс-инжинирингу.

«Код имеет специальную защиту от реверс-инжиниринга и активируется только на определенных мобильных устройствах в определенные часы, — рассказывают в Sansec. — Вредоносный код динамически генерирует полезную нагрузку на основе HTTP-заголовков, активируется только на определенных мобильных устройствах, ускользая от обнаружения, избегает пользователей-администраторов и откладывает выполнение. Кроме того, код обфусцирован».

Пока пользователей перенаправляют на сайты спортивных ставок или ресурсы для взрослых (вероятно, основываясь на их местоположении), однако в любой момент могут быть реализованы новые атаки, включая перехват форм, перехват кликов и кражу данных.

В настоящее время домен cdn.polyfill[.]io и вовсе перенаправлен на Cloudflare по непонятным причинам. Однако, поскольку DNS-серверы домена остаются неизменными, владельцы могут в любой момент переключить его обратно на собственные домены.

ИБ-компания Leak Signal создала специальный сайт

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, который позволяет находить сайты, использующие cdn.polyfill[.]io, и предоставляет информацию о переходе на альтернативные решения.Кроме того, компания Google начала уведомлять рекламодателей об этой атаке на цепочку поставок, предупреждая, что их целевые страницы содержат вредоносный код и могут перенаправлять посетителей на другие ресурсы без ведома или разрешения со стороны владельца сайта.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Компания предупреждает, что Bootcss, Bootcdn и Staticfile так же вызывают нежелательные перенаправления, что потенциально добавляет тысячи, если не сотни тысяч сайтов в список пострадавших.

Google сообщает, что если при регулярной проверке будут обнаружены такие редиректы, соответствующая реклама будет отклонена. Многие рекламодатели уже жалуются на

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, что Google не принимает их рекламу примерно с 15 июня, если обнаруживает редирект googie-anaiytics.

Для просмотра ссылки необходимо нажать

Вход или Регистрация