Злоумышленники, атакующие Android-устройства, осваивают новый коммерческий продукт — BTMOB RAT.

Для раздачи трояна созданы сайты, имитирующие стриминговые сервисы и платформы для майнинга криптовалюты.

Проведенный в Cyble анализ семпла (результат VirusTotal — 22/66 на 12 февраля) показал, что это улучшенная версия SpySolr RAT, построенного на основе Crax RAT. Вредоносный APK предлагали скачать на поддельном сайте, выдавая его за клиент популярного в Турции стриминг-сервиса iNat TV.

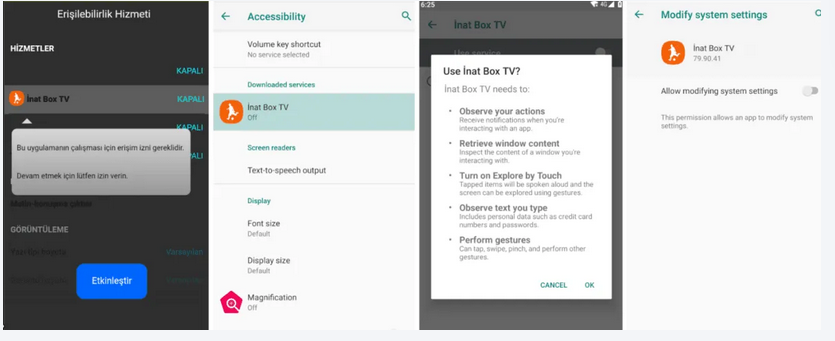

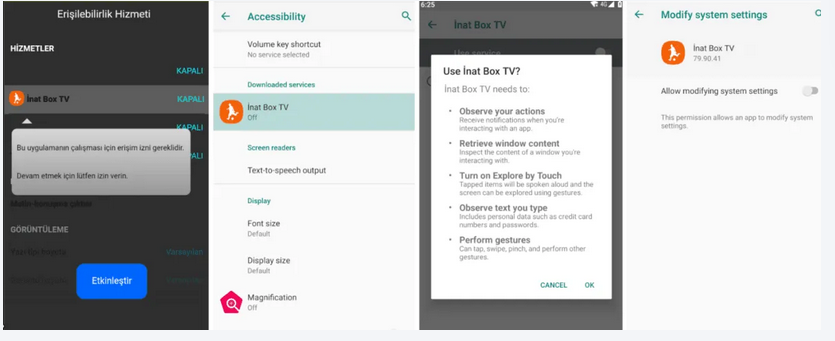

При установке новоявленный троян удаленного доступа требует включения Accessibility Service. Заполучив нужные разрешения, BTMOB RAT подключается к C2-серверу, используя WebSocket, и отсылает информацию о зараженном устройстве.

По команде (аналитики насчитали 16) зловред умеет совершать следующие действия:

Как выяснилось, BTMOB RAT предлагается к продаже в Telegram с декабря прошлого года и регулярно получает обновления. На настоящий момент эксперты обнаружили в Сети полтора десятка образцов последней версии вредоноса (v2.5), привязанной к новому C2 (ранее использовался сервер SpySolr).

Для раздачи трояна созданы сайты, имитирующие стриминговые сервисы и платформы для майнинга криптовалюты.

Проведенный в Cyble анализ семпла (результат VirusTotal — 22/66 на 12 февраля) показал, что это улучшенная версия SpySolr RAT, построенного на основе Crax RAT. Вредоносный APK предлагали скачать на поддельном сайте, выдавая его за клиент популярного в Турции стриминг-сервиса iNat TV.

При установке новоявленный троян удаленного доступа требует включения Accessibility Service. Заполучив нужные разрешения, BTMOB RAT подключается к C2-серверу, используя WebSocket, и отсылает информацию о зараженном устройстве.

По команде (аналитики насчитали 16) зловред умеет совершать следующие действия:

- собирать СМС, контакты жертвы, данные геолокации, список установленных приложений;

- обеспечивать трансляцию экрана;

- работать с файлами (создание, удаление, переименование, шифрование/расшифровка);

- вести аудиозапись;

- делать скриншоты; регистрировать клавиатурный ввод;

- копировать содержимое буфера обмена;

- отображать алерты и нотификации с полученным с C2 контентом; воровать учетные данные с помощью веб-инъекций (загрузка URL или HTML-контента в WebView);

- получать ключи (ПИН-код, сохраненный пароль) и разблокировать устройство.

Как выяснилось, BTMOB RAT предлагается к продаже в Telegram с декабря прошлого года и регулярно получает обновления. На настоящий момент эксперты обнаружили в Сети полтора десятка образцов последней версии вредоноса (v2.5), привязанной к новому C2 (ранее использовался сервер SpySolr).

Для просмотра ссылки необходимо нажать

Вход или Регистрация