Сегодня у нас, кое что интересное. Агентство национальной безопасности США выпустила заключение, в котором рассказывает про топ-5 уязвимостей,которые используют российские правительственные хакеры, для атак на западные сети.

Сегодня расскажем, что это за уязвимости и как происходят атаки.

Что по заключению?

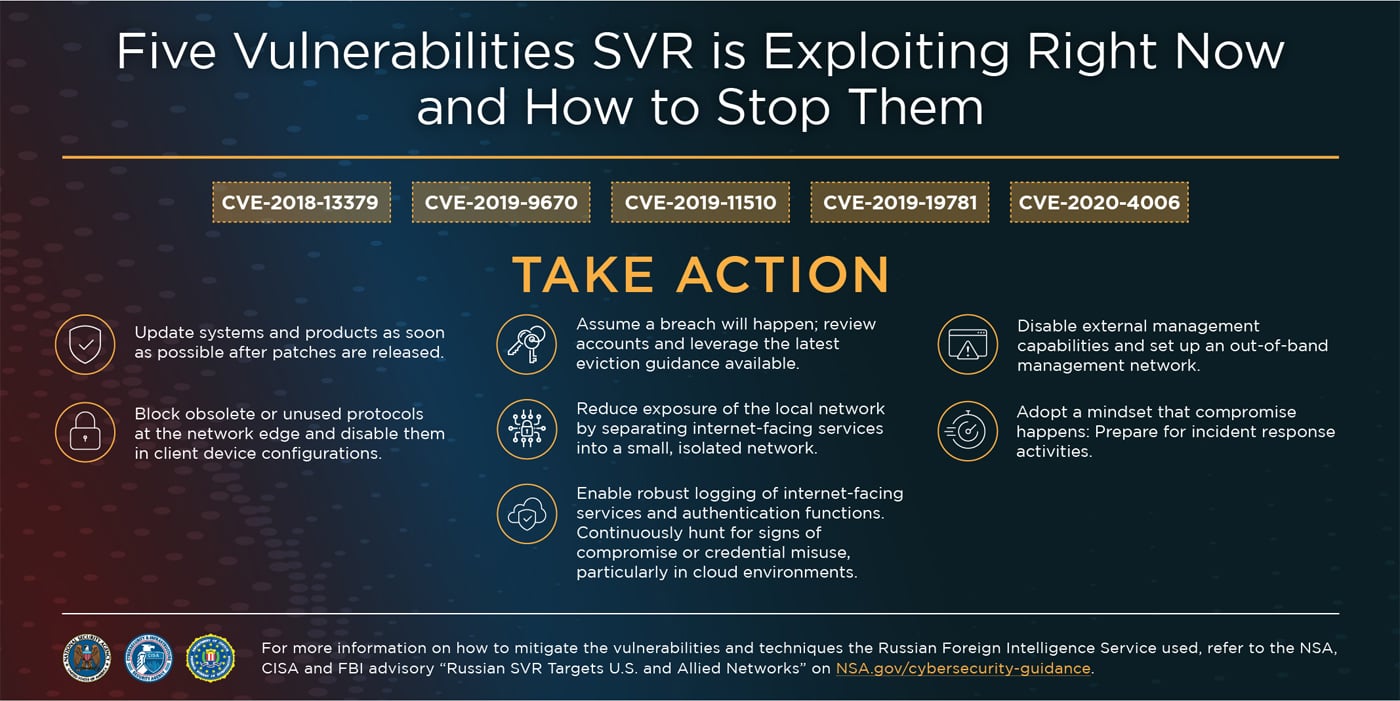

Совместное консультативное заключение Агентства национальной безопасности США (АНБ), Агентства кибербезопасности и инфраструктурной безопасности (CISA) и Федерального бюро расследований (ФБР) выявило пять уязвимостей, которые использует российская служба внешней разведки (СВР) в атаках против американских организаций и интересов.В заключении АНБ заявило, что им известно о том, что российская СВР использует эти уязвимости против государственных служб для получения аутентификационных данных для дальнейшего компрометирования сетей американских корпоративных и правительственных сетей.

АНБ советует всем организациям немедленно исправить уязвимые устройства для защиты от кибератак, которые приводят к краже данных, банковскому мошенничеству и атакам вымогателей.

Уязвимости, используемые на разных этапах атаки

Правительство США настоятельно рекомендует всем администраторам "срочно внедрить соответствующие меры по смягчению" этих уязвимостей, чтобы предотвратить дальнейшие атаки российской СВР и других субъектов угрозы.

Ниже приведены пять основных уязвимостей, которые АНБ, CISA и ФБР считают мишенью российской СВР:

CVE-2018-13379 целевых показателей Fortinet FortiOS от 6.0.0 до 6.0.4, от 5.6.3 до 5.6.7 и от 5.4.6 до 5.4.12:

В веб-порталах Fortinet Secure Sockets Layer Virtual Private Network

Неправильное ограничение пути к ограниченному каталогу ("Обход пути") позволяет неаутентифицированному злоумышленнику загружать системные файлы с помощью специальных созданных HTTP-запросов ресурсов

Участники угроз широко использовали эту уязвимость в прошлом для нацеливания правительственных учреждений и корпоративных сетей, включая системы поддержки выборов в правительство США, исследовательские организации COVID-19, а в последнее время-для развертывания вымогателей Cring. В ноябре 2020 года актер угрозы слил учетные данные для почти 50 000 устройств Fortinet VPN на хакерском форуме.

- CVE-2019-9670 цели Synacor Zimbra Collaboration Suite 8.7.x до 8.7.11p10

- CVE-2019-11510 targets Pulse Connect Secure 8.2 before 8.2R12.1, 8.3 before 8.3R7.1 и 9.0 before 9.0R3.4

Pulse Secure VPN уже некоторое время являются фаворитом для субъектов угроз, используемых для получения доступа к правительственным сетям США, атак на больницыи развертывания программ-вымогателей в сетях.

- CVE-2019-19781 нацелен на версии Citrix ADC и Gateway до 13.0.47.24, 12.1.55.18, 12.0.63.13, 11.1.63.15 и 10.5.70.12, а также SD-WAN WANOP 4000-WO, 4100-WO, 5000-WO и 5100-WO до 10.2.6 b и 11.0.3 b.

Известно, что уязвимость CVE-2019-19781 используется субъектами угроз , включая банды вымогателей, для получения доступа к корпоративным сетям и развертывания вредоносных программ.

- CVE-2020-4006 нацелен на VMware One Access 20.01 и 20.10 в Linux, VMware Identity Manager 3.3.1 - 3.3.3 в Linux, VMware Identity Manager Connector 3.3.1 - 3.3.3 и 19.03, VMware Cloud Foundation 4.0 - 4.1 и VMware Vrealize Suite Lifecycle Manager 8.x.

В декабре 2020 года правительство США предупредило, что спонсируемые российским государством субъекты угроз используют эту уязвимость для развертывания веб-оболочек на уязвимых серверах и эксфильтрации данных.

Американцы считают что российские правительственные кибербандиты (ну или тогда уже киберомновцы, наверное) использует комбинацию этих уязвимостей в своих атаках, настоятельно рекомендуется всем администраторам немедленно установить соответствующие обновления безопасности.